Cyberthreat Protection

With users, devices, and workloads everywhere, yesterday’s firewall-centric approach can no longer protect against cyberattacks. A new architecture is required.

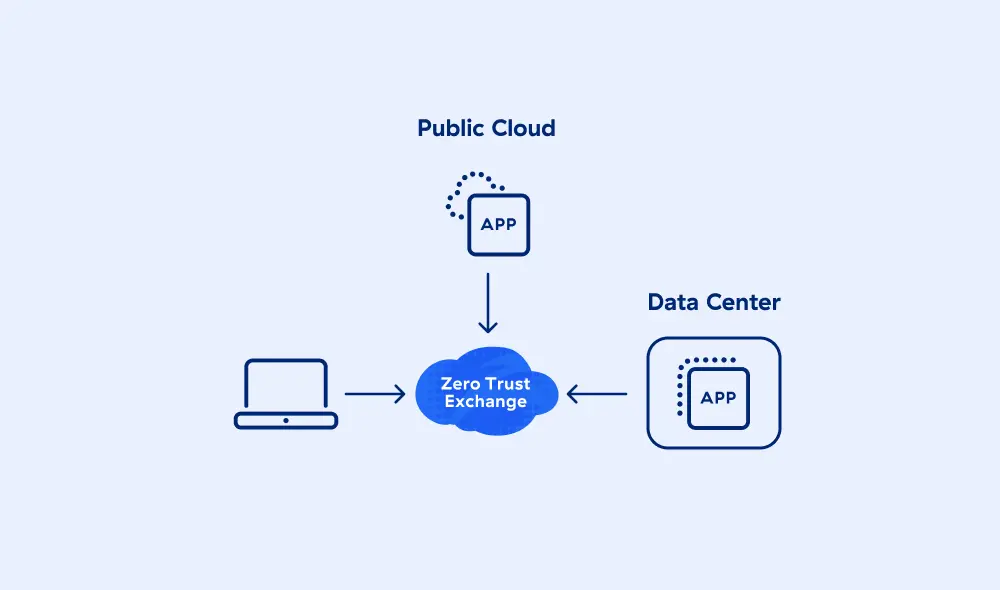

Replace legacy firewalls and VPNs with the Zscaler Zero Trust Exchange™, the world’s largest and most deployed inline security cloud, purpose-built to address the evolving cyber needs of today’s enterprises.

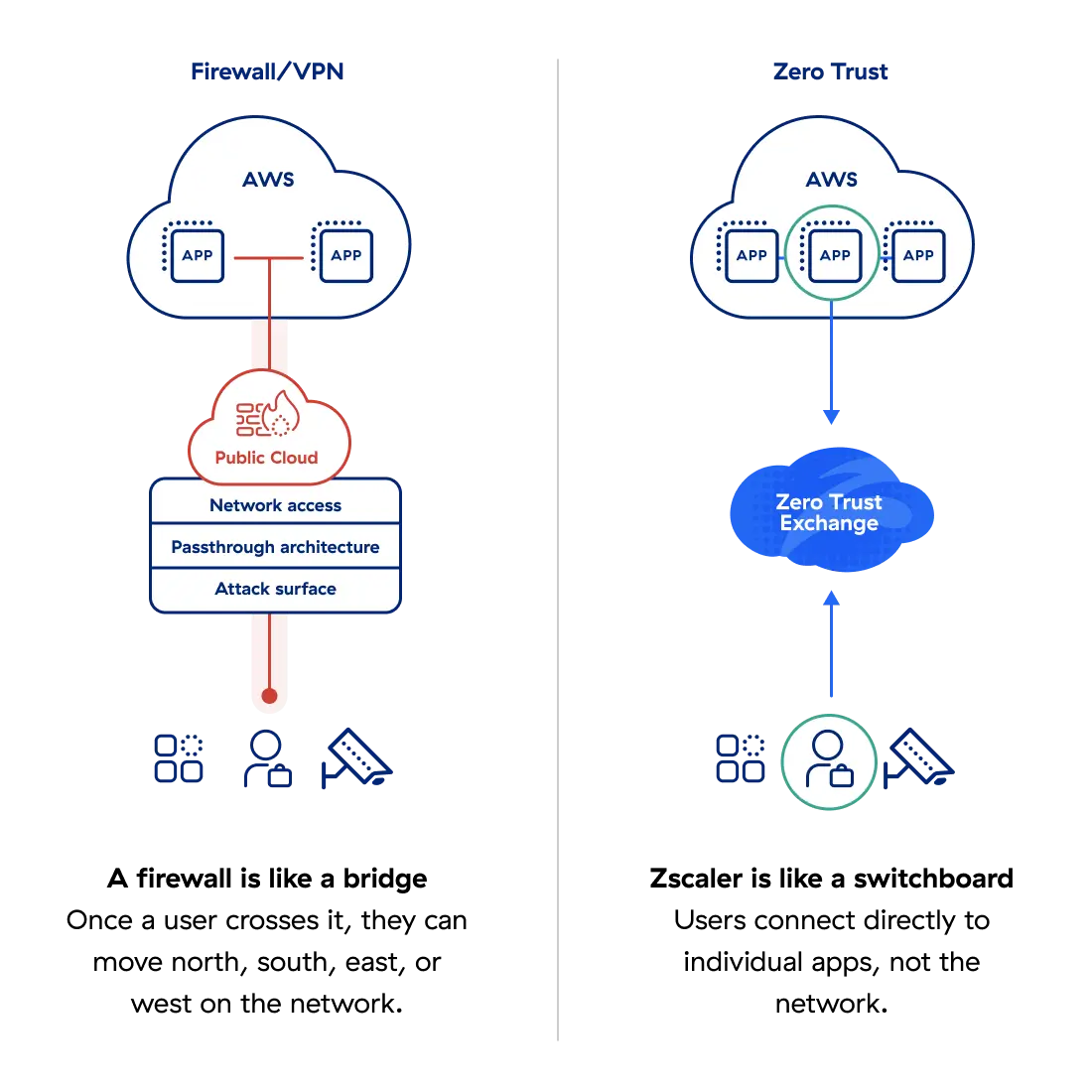

Transform your architecture from firewalls to zero trust

Enterprises worldwide have spent billions on firewalls, yet breaches are increasing. The problem is simple: traditional firewall-centric architectures are no longer effective against cyberthreats.

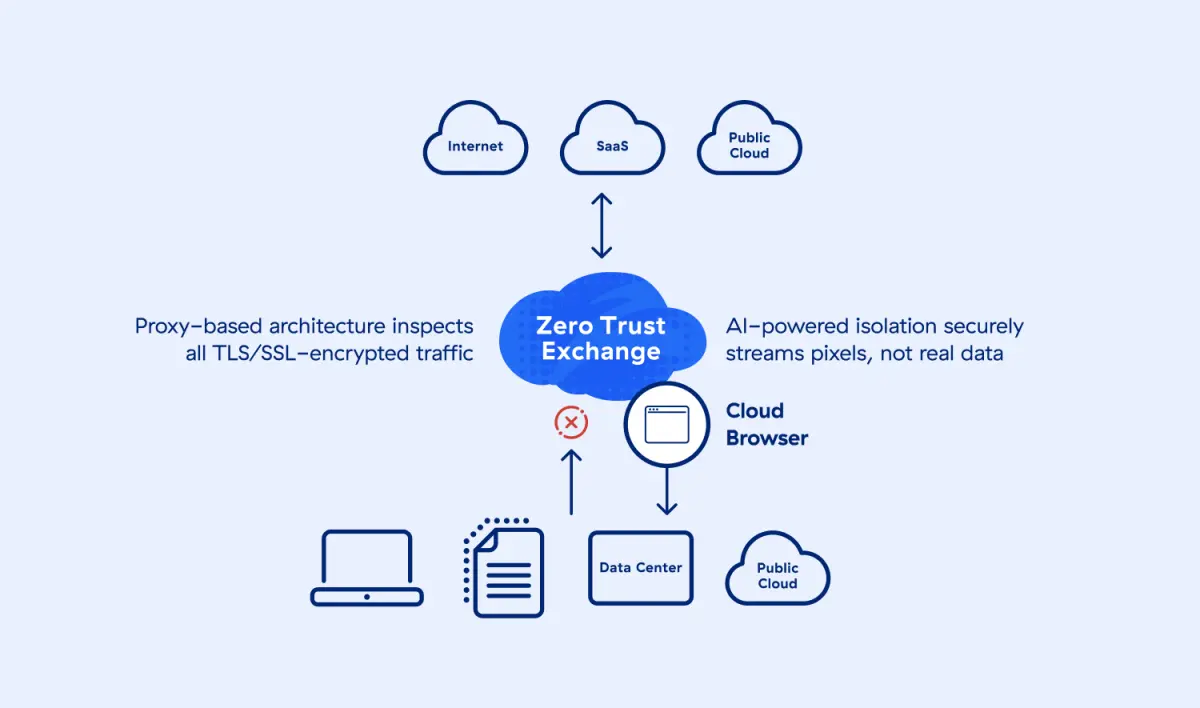

Built on the principle of least privilege, Zscaler’s proxy architecture enables full TLS/SSL inspection at scale, with connections brokered between users and applications based on identity, context, and business policies.

What sets Zscaler Cyberthreat Protection apart?

Minimizes attack surface, prevents compromise, eliminates lateral movement, and stops data loss

Eliminates point products and complexity, which reduces business risk

AI-powered threat protection powered by 500 trillion daily signals, 320 billion daily transactions

Actionable insights and guided workflows for remediation

Découvrez où résident 86 % des cybermenaces. Consultez le rapport complet de Zscaler ThreatLabz 2023 sur l’état des attaques chiffrées.

The Problem

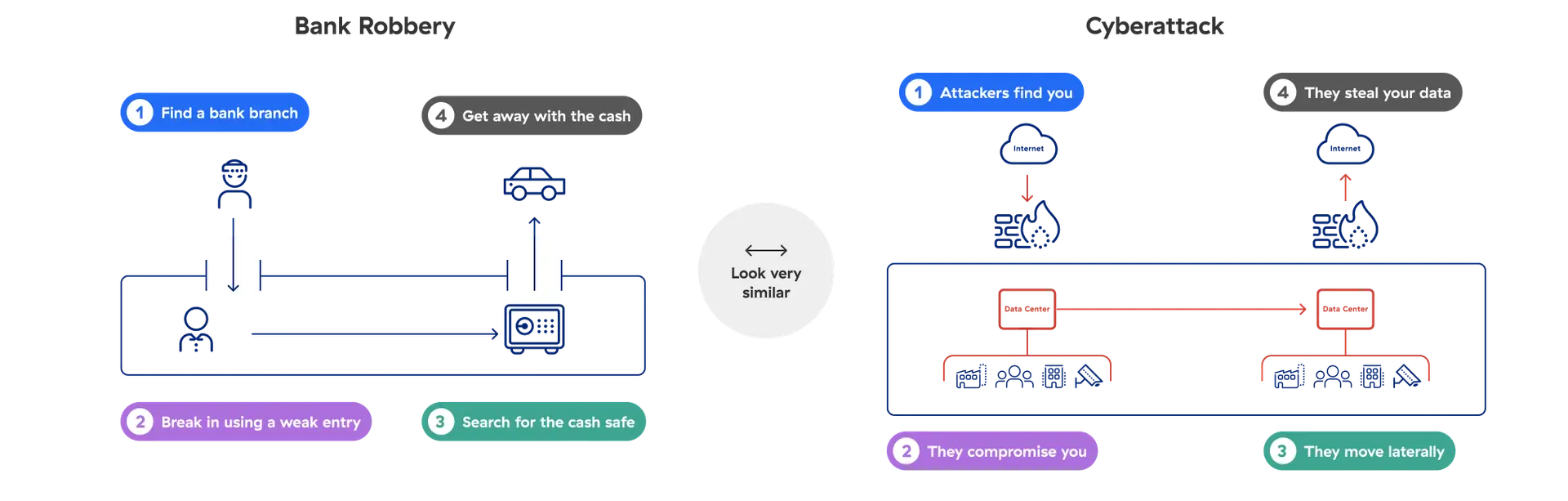

A cyberattack is like a bank robbery

Comprehensive threat protection to disrupt the attack chain

The cloud native Zscaler Zero Trust Exchange platform combats every step in the attack chain. This holistic approach maps to the MITRE ATT&CK framework to minimize attack surface, prevent compromise, eliminate lateral movement, and stop data loss.

Solution DETAILS

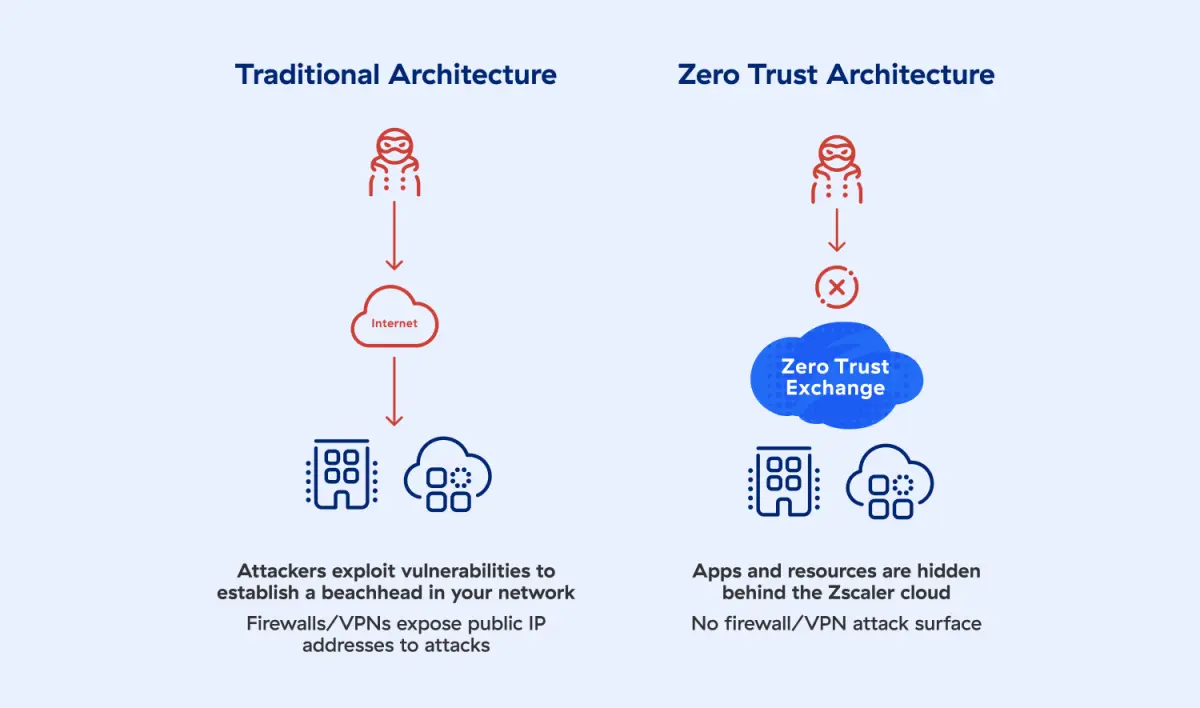

Minimize the attack surface

Threat actors can’t attack what they can’t see. By hiding your apps, locations, and devices from the internet, Zscaler prevents threat actors from reaching and breaching these assets.

Get comprehensive attack surface management

Get a holistic view of what’s exposed to the internet, vulnerabilities, and TLS/SSL weaknesses

Implement zero trust app access

Control user access to critical systems (SSH/RDP/VNC)

No egress to your attack surface

Keep users, branches, and factories hidden behind the Zero Trust Exchange

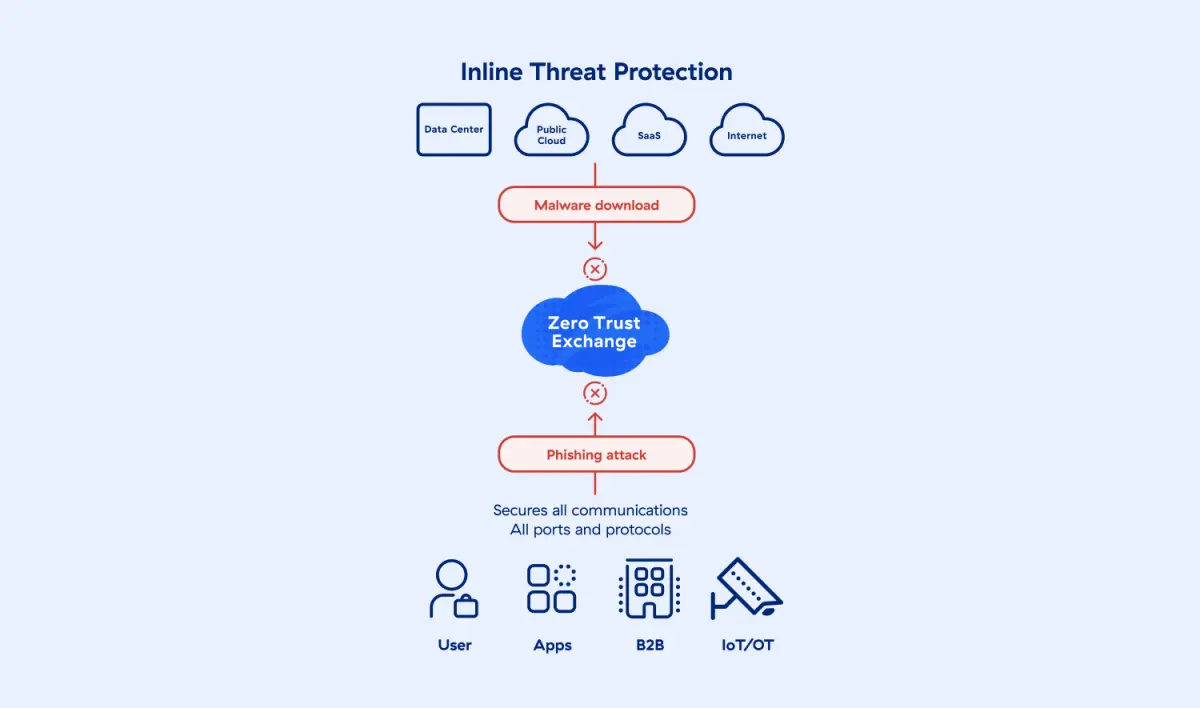

Prevent compromise

Snuff out phishing attacks and malware downloads with full inline TLS inspection at scale and AI-powered threat prevention driven by more than 320 billion daily enterprise transactions.

Browser Isolation

Transform risky web content into a safe, dynamic stream of pixels

Advanced Threat Protection

Leverage content scanning, correlation, and risk scoring

Eliminate lateral movement

Zero trust segmentation requires no network segmentation—your network is simply transport. Minimize the blast radius, defend against insider threats, and reduce operational overhead.

Stop data loss

Discover shadow IT and risky apps with automatic classification of sensitive data. Secure user, workload, and IoT/OT traffic for data at rest and data in motion with inline email, endpoint DLP, and TLS inspection at scale.

Minimizes attack surface, prevents compromise, eliminates lateral movement, and stops data loss

Eliminates point products and complexity, which reduces business risk

AI-powered threat protection powered by 500 trillion daily signals, 320 billion daily transactions

Actionable insights and guided workflows for remediation

Découvrez la puissance de Zscaler Zero Trust Exchange

Une plateforme complète pour sécuriser, simplifier et transformer votre entreprise

01 Business Analytics

Obtenez des informations et optimisez les risques, l’informatique et les performances commerciales.

02 Protection contre les menaces en ligne

Adoptez une approche globale de la sécurisation des utilisateurs, des charges de travail et des appareils.

03 Protection des données

Exploitez une inspection TLS/SSL complète à grande échelle pour une protection complète des données sur la plateforme SSE.

04 Zero Trust Networking

Bénéficiez d’une connexion aux applications, et non aux réseaux, pour empêcher tout déplacement latéral avec ZTNA.

The impact of true zero trust, as told by Zscaler customers

Thousands of successful transformation journeys all began with one foundation.

Zscaler accelerates CSR’s security transformation

Hear from CSR Security Architect Dave Edge on how Zscaler helps reduce risk in an ever expanding threat landscape.

“When ransomware attacks happen to other companies ... I get worried calls from executives, and it warms my heart to be able to tell them, 'We’re fine.'”

—Ken Athanasiou, VP & CISO, AutoNation

“We’ve completely changed the [security] posture of the State of Oklahoma in the last 18 months - Zscaler played a big part.”

—Matt Singleton, CISO, Office of Mgmt. and Enterprise Service, State of Oklahoma

Schedule a custom demo

Understand your threat exposure and how the Zscaler Zero Trust Exchange platform can securely and quickly transform the way you do business.