Zscaler + Splunk

Splunk et Zscaler proposent une solution Zero Trust puissante, simple et intégrée qui offre une sécurité inégalée aux entreprises cloud-first.

Risque lié au personnel hybride

Le travail hybride basé sur le cloud peut considérablement améliorer la productivité . Cependant, vouloir sécuriser les environnements cloud à l’aide d’une sécurité traditionnelle peut créer des angles morts dans la visibilité et des lacunes dans la protection, ce qui augmente les risques pour l’entreprise. Par conséquent, il est indispensable de disposer d’une architecture Zero Trust pour adopter en toute sécurité le cloud dans le cadre du travail hybride.

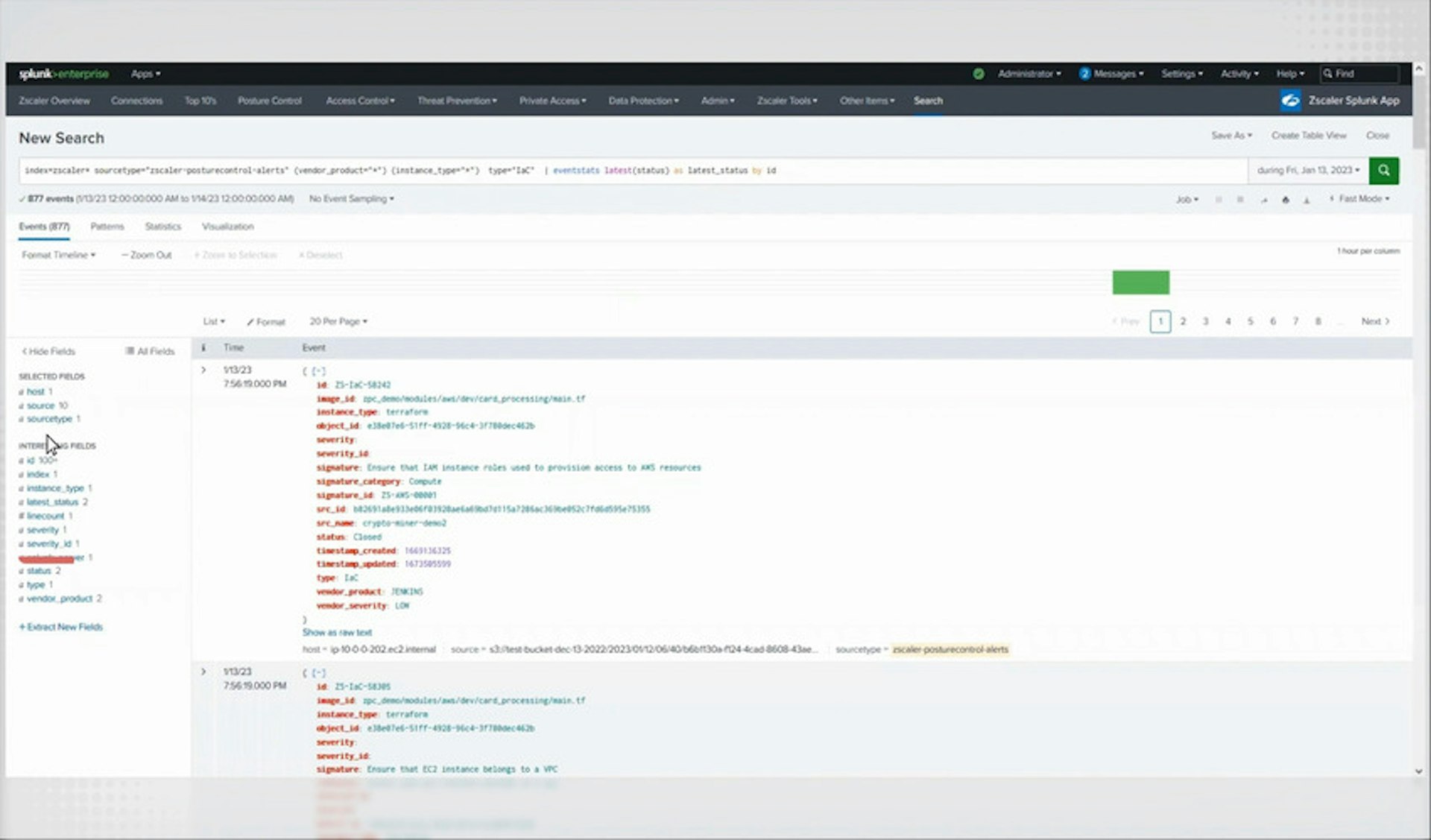

Les journaux Zscaler sont formatés pour Splunk, ce qui permet aux équipes de sécurité de rechercher et d’identifier les menaces émergentes.

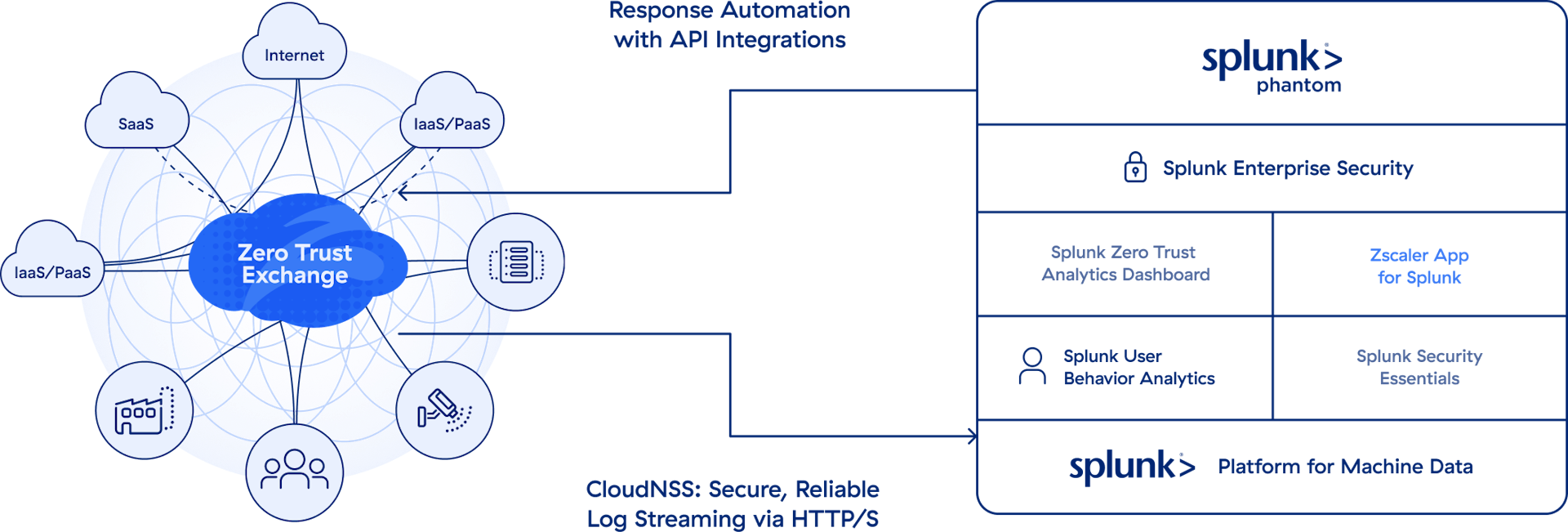

L’intégration avec Splunk SOAR permet d’automatiser l’enrichissement des cas et la réponse aux menaces.

L’intégration de Splunk Cloud et de Zscaler CloudNSS supprime la nécessité de gérer votre pipeline de journalisation, ce qui permet aux équipes de sécurité de se concentrer sur les données.

Zscaler CloudNSS permet une connectivité sécurisée à Splunk Cloud sans infrastructure à gérer.

Zscaler App pour Splunk fournit des informations sur la télémétrie Zscaler avec des tableaux de bord et des requêtes de recherche prédéfinies.

L’intégration avec Splunk SOAR à l’aide d’API permet d’effectuer plus facilement des tâches qui autrement prendraient beaucoup de temps, ce qui permet aux analystes de se concentrer sur les menaces émergentes.

Découvrez la puissance de Zero Trust Exchange

Passer à l’étape suivante

Zero Trust et analyse

Découvrez comment Zscaler et Splunk peuvent vous aider à sécuriser votre entreprise.