ITDR

Zscaler Identity Threat Detection & Response

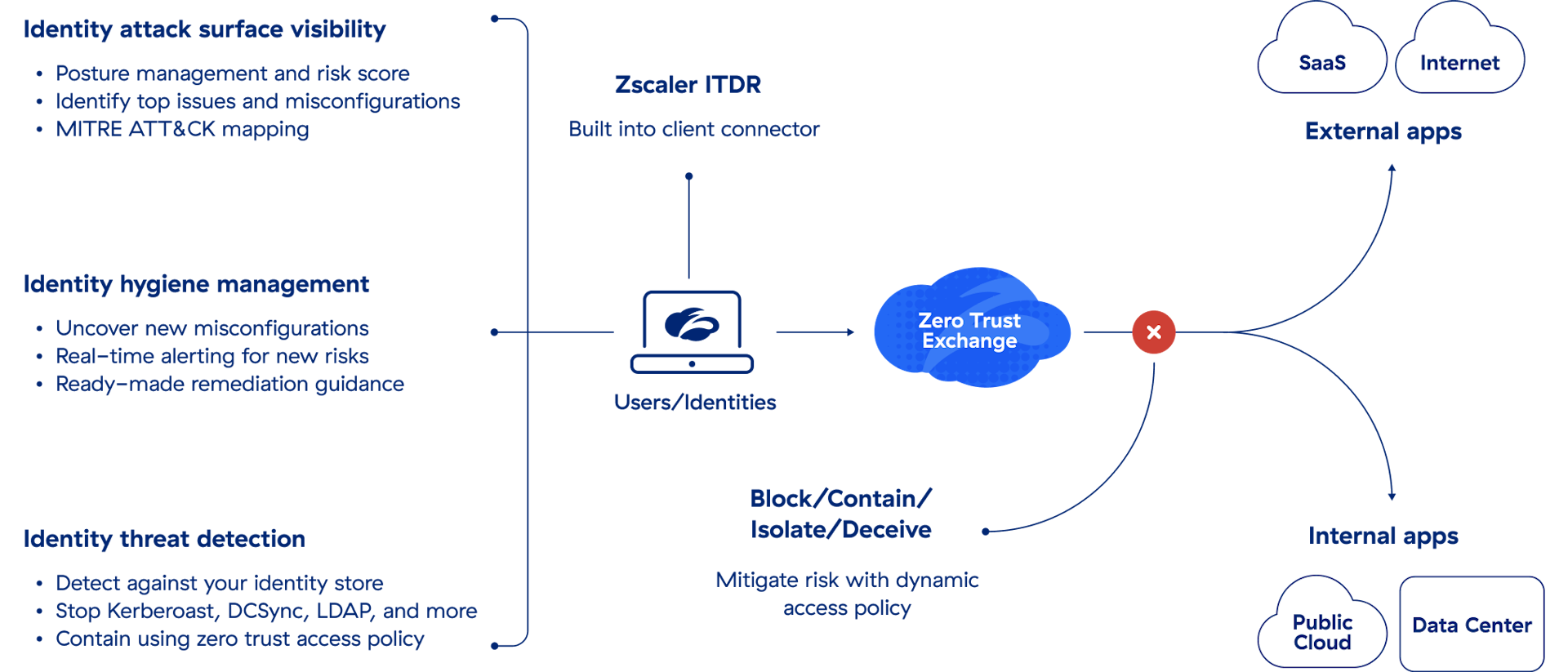

Protégez les utilisateurs grâce à une visibilité continue sur les erreurs de configuration de l’identité et les autorisations risquées. Détectez et bloquez les attaques basées sur l’identité telles que le vol d’identifiants, le contournement de l’authentification multifacteur et l’escalade des privilèges.

L’identité est la nouvelle surface d’attaque

Du fait de l’adoption rapide de Zero Trust, les hackers ciblent les utilisateurs et les identités comme point d’entrée et utilisent cet accès pour escalader les privilèges et se déplacer latéralement.

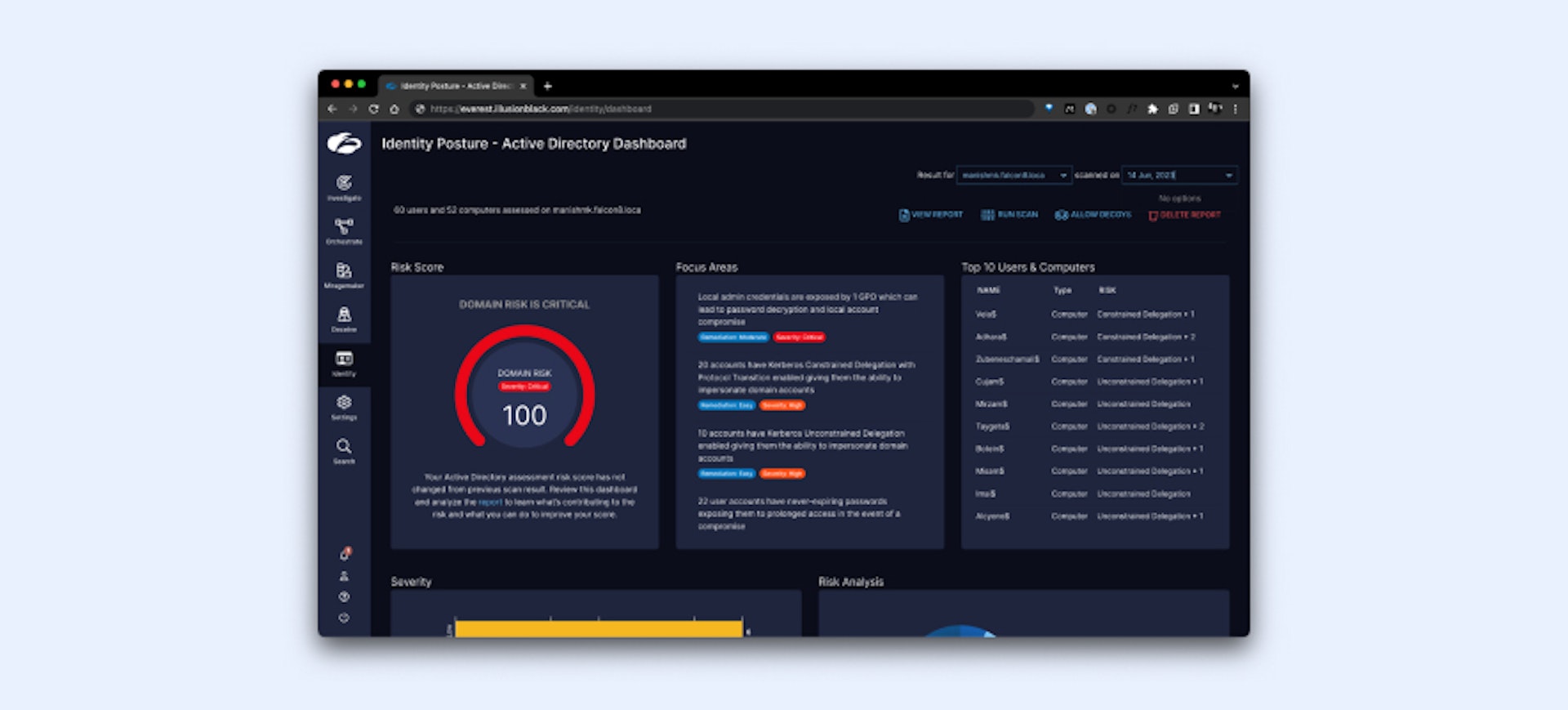

Apprenez comment, pourquoi et où vous êtes vulnérable. Une évaluation de la sécurité de l’identité génère un score de risque qui permet de quantifier et de suivre la posture de votre surface d’attaque liée à l’identité.

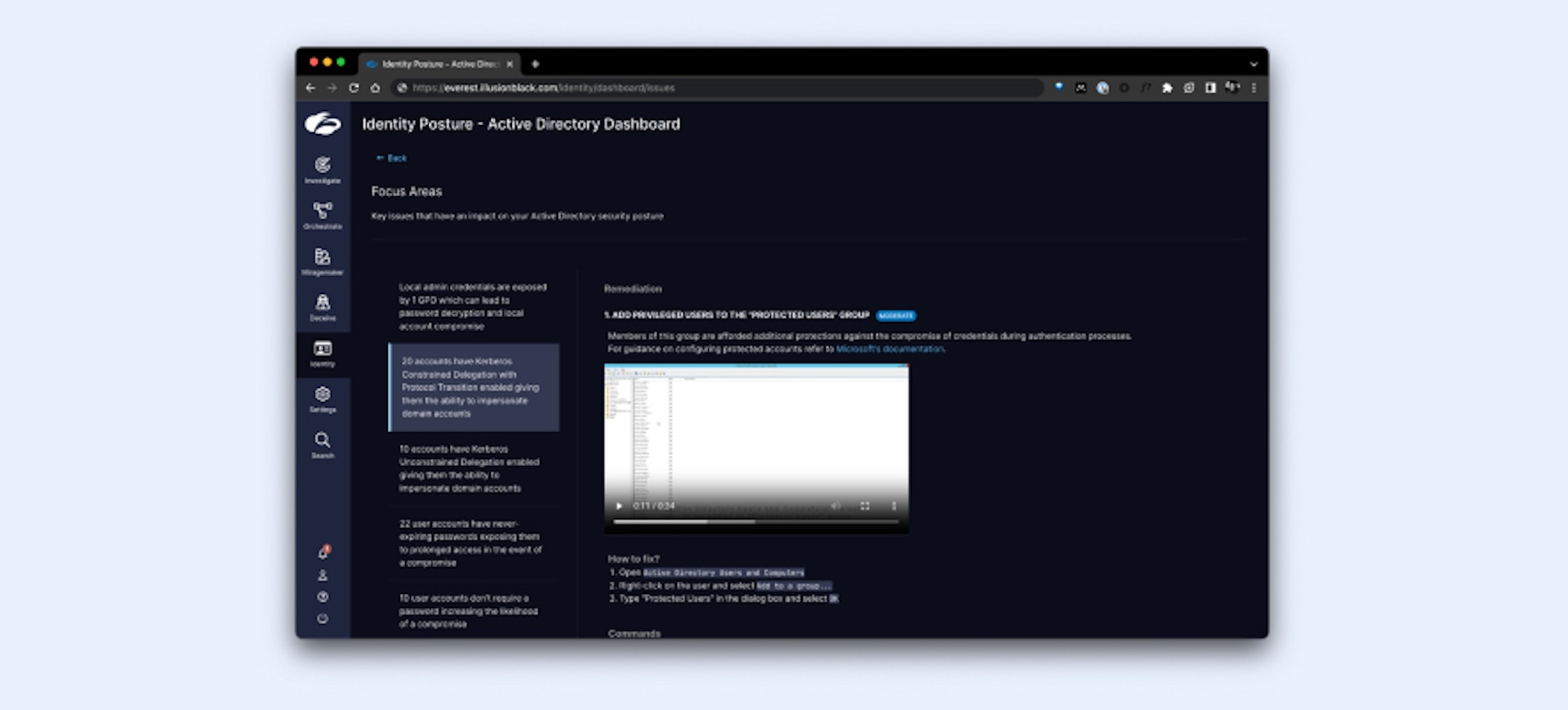

Identifiez des problèmes tels que l’exposition des mots de passe GPP, la délégation sans contrainte et les mots de passe périmés, qui ouvrent de nouvelles voies d’attaque et permettent aux hackers de prendre l’avantage.

Comprenez le problème, son impact et les personnes concernées. Développez des systèmes d’identité sains et robustes grâce à des conseils de correction étape par étape proposés sous forme de tutoriels vidéo, de scripts et de commandes.

Les systèmes d’identité sont en constante évolution et subissent des changements de configuration et d’autorisations. Recevez des alertes lorsque des changements de configuration introduisent de nouveaux risques.

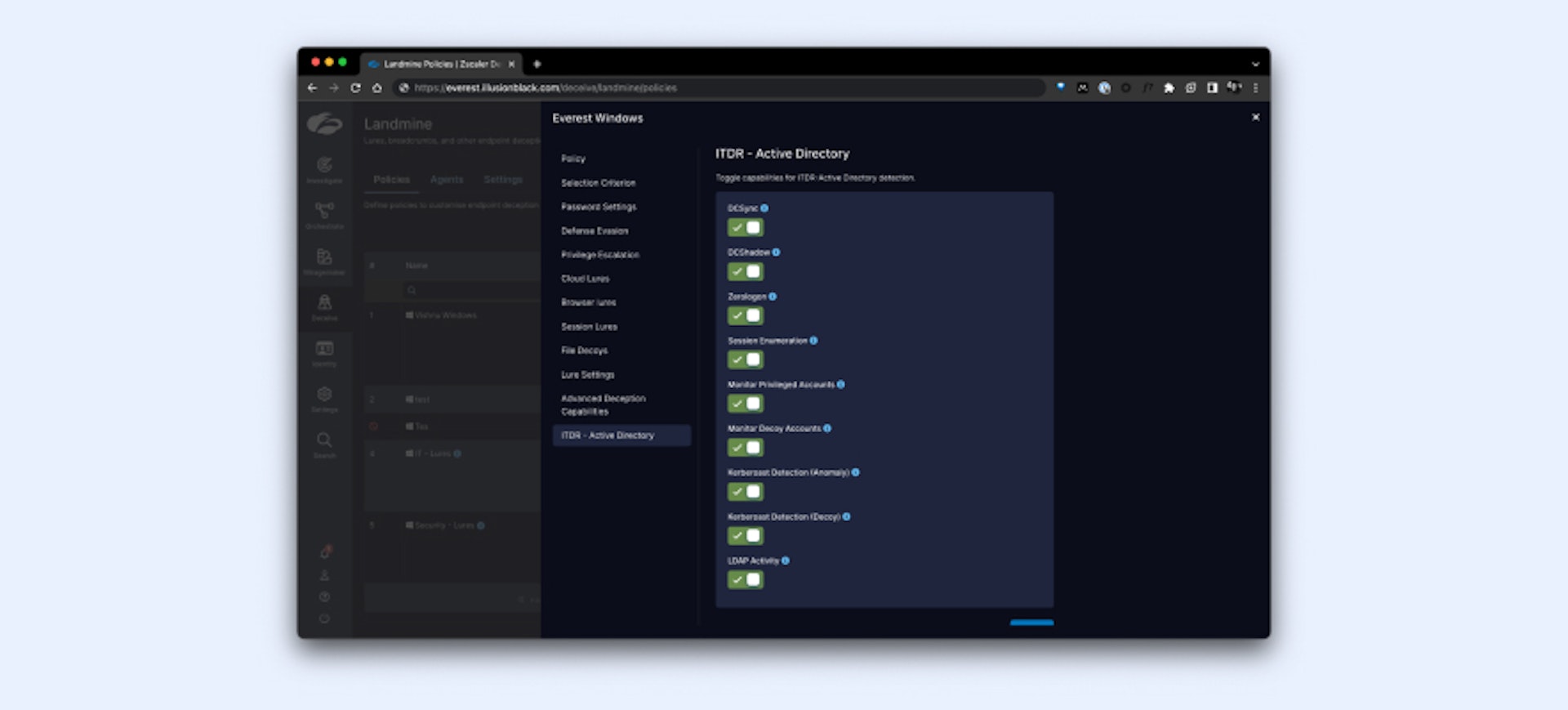

Toutes les erreurs de configuration ne peuvent pas être corrigées. Détectez et arrêtez les attaques de type DCSync, DCShadow, Kerberoasting, et bien d’autres en cas de compromission.

Exploitez les intégrations prêtes à l’emploi avec ZPA, les SIEM et les principaux EDR pour contenir les attaques visant les identités en temps réel ou utilisez les alertes dans le cadre de votre flux de travail SOC.

Plus de détails

Installation en 5 minutes et première évaluation en 30 minutes

Configurer une évaluation à partir d’une machine connectée à un domaine exécutant Zscaler Client Connector

Activer les détecteurs d’attaques d’identité sur tous les terminaux

Remédier aux erreurs de configuration constatées lors de l’évaluation de l’identité

Continuer à surveiller les nouvelles erreurs de configuration en temps réel

Protection complète de l’identité, un vecteur d’attaque de plus en plus exploitable

- Évaluation unifiée des risques pour la quantification et le suivi de la posture en matière d’identité

- Vue en temps réel des principaux problèmes d’identité et des utilisateurs/hôtes les plus risqués

- Cartographie MITRE ATT&CK pour une visibilité sur les zones d’ombre de la sécurité

- Identification des nouvelles vulnérabilités et erreurs de configuration à mesure qu’elles apparaissent

- Alerte en temps réel sur les nouveaux risques introduits dans votre magasin d’identités

- Conseils, commandes et scripts de correction prêts à l’emploi

- Détection des attaques ciblant votre magasin d’identités

- Prévention des attaques par énumération Kerberoast, DCSync et LDAP

- Confinement intégré à l’aide d’une politique d’accès Zero Trust

Découvrez la puissance de Zscaler Zero Trust Exchange

Une plateforme cloud complète élimine les produits ponctuels et réduit les frais d’exploitation.

01 Protection contre les menaces en ligne

Fournit une approche globale de la sécurisation des utilisateurs, des charges de travail et des appareils.

02 Protection des données

Effectue une inspection TLS/SSL complète à grande échelle pour une protection complète des données sur la plateforme SSE.

03 Connectivité Zero Trust

Connexion aux applications, et non aux réseaux, pour empêcher tout déplacement latéral avec ZTNA

04 Gestion de l’expérience digitale

Identification et résolution des problèmes de performance

Passer à l’étape suivante

Contactez-nous dès aujourd’hui et bénéficiez d’un rapport d’évaluation de l’identité gratuit.

Le rapport d’évaluation comprendra

1. Visibilité sur les erreurs de configuration et les vulnérabilités de votre base de données Active Directory que les hackers exploitent pour escalader les privilèges et se déplacer latéralement2. Conseils, vidéos, commandes et scripts de correction dont votre équipe peut se servir pour corriger ces erreurs de configuration et atténuer les risques