Blog Zscaler

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

S'abonnerAvis de ThreatLabz : les vulnérabilités du VPN d’Ivanti exploitées par des hackers mettent en lumière le risque critique posé par de nouvelles vulnérabilités de type « zero-day »

Introduction

Ivanti, une société de gestion et de sécurité informatique, a émis un avertissement concernant plusieurs vulnérabilités de type « zero-day » dans ses produits VPN exploitées par des hackers soutenus par l’État chinois depuis décembre 2023. La divulgation initiale impliquait deux CVE (CVE-2023-46805 et CVE-2023-21887) qui permettaient à un hacker distant d’effectuer des exploits de contournement d’authentification et d’injection de commandes à distance. Ivanti a publié un correctif qui a été immédiatement contourné par deux nouvelles failles (CVE-2024-21888 et CVE-2024-21893) qui permettent à un attaquant d’effectuer une élévation de privilèges et des exploits de falsification de requêtes côté serveur.

La Cybersecurity and Infrastructure Security Agency (CISA) a publié un premier avis, ainsi qu’une directive d’urgence (ED-24-01) fixant le délai de résolution des deux premiers problèmes à 23 h 59 (heure de l’Est) le 22 janvier 2024. À la suite de la découverte des deux nouvelles vulnérabilités et de l’absence de correctifs, la CISA a publié une directive complémentaire à la directive d’urgence demandant aux agences civiles fédérales du pouvoir exécutif de déconnecter toutes les instances des solutions Ivanti Connect Secure (ICS) et Ivanti Policy Secure (IPS) au plus tard à 23 h 59 (heure de l’Est) le 2 février 2024 des réseaux de l’agence.

Recommandations

Pour CVE-2023-46805 et CVE-2023-21887

- Appliquez le correctif : Ivanti a publié un correctif pour corriger les deux vulnérabilités initiales. Il est conseillé aux utilisateurs d’appliquer rapidement ce correctif pour sécuriser leurs systèmes.

- Effectuez une réinitialisation d’usine avant d’appliquer le correctif : Ivanti recommande aux utilisateurs de réinitialiser leur appareil aux paramètres d’usine avant d’appliquer le correctif. Cette mesure de précaution vise à empêcher les acteurs malveillants potentiels d’obtenir une persistance dans l’environnement.

Pour CVE-2023-21888 et CVE-2023-21893

- Directive complémentaire de la CISA (ED-24-01) : la CISA a demandé aux agences fédérales de déconnecter toutes les instances des solutions Ivanti Connect Secure (ICS) et Ivanti Policy Secure des réseaux de l’agence. Bien que les directives de la CISA l’exigent pour les agences FCEB, la CISA recommande fortement à tous les organismes de suivre les étapes prescrites.

- Appliquer les correctifs dès qu’ils sont disponibles en suivant les instructions prescrites.

Pour tous les problèmes découverts

- Segmentez en priorité tous les systèmes potentiellement impactés au niveau des ressources de l’entreprise afin de réduire le rayon d’action.

- Poursuivez sans relâche la chasse aux menaces pour tous les appareils connectés aux produits Ivanti concernés.

- Surveillez les services de gestion de l’identité pour identifier des anomalies d’authentification.

- Auditez activement les comptes privilégiés récemment créés ou mis à jour.

- Procédez à la rotation des certificats, des clés et des mots de passe pour tous les systèmes et applications connectés ou exposés.

Attribution

UTA0178, un groupe de hackers soutenu par le gouvernement chinois et motivé par l’espionnage, serait responsable de l’exploitation des vulnérabilités du VPN ICS. Le même groupe serait responsable des attaques concentrées sur les Philippines utilisant les familles de malwares MISTCLOAK, BLUEHAZE et DARKDEW.

Fonctionnement

Les hackers ont été observés en train d’exploiter deux vulnérabilités CVE-2023-46805 (une vulnérabilité de contournement d’authentification avec un score CVSS de 8,2) et CVE-2024-21887 (une vulnérabilité d’injection de commandes trouvée dans plusieurs composants Web avec un score CVSS de 9,1) pour accéder aux appliances VPN ICS. L’activité initiale a été observée dès le 3 décembre 2023. Les hackers ont utilisé des fonctionnalités existantes, mais ils ont également déployé certains outils.

Les hackers ont notamment fait appel aux outils suivants :

- Tunneler PySoxy et BusyBox pour permettre l’activité post-exploitation

- Porte dérobée passive ZIPLINE

- Dropper THINSPOOL

- LIGHTWIRE

- Shells Web WIREFIRE, BUSHWALK et CHAINLINE

- WARPWIRE

Chaîne d’attaque

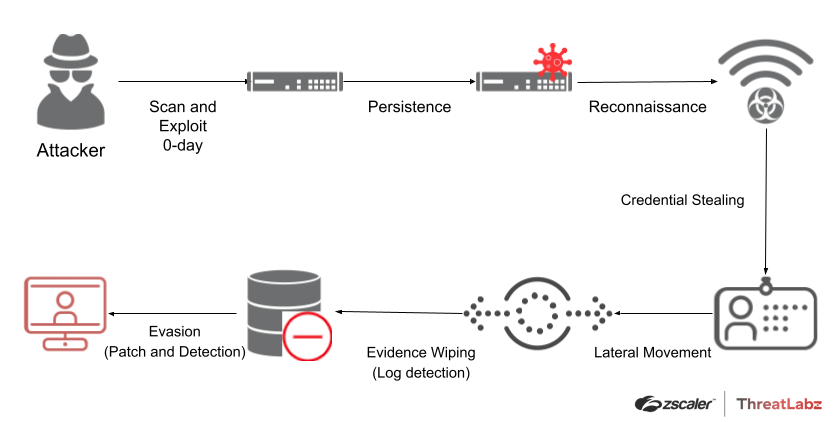

Illustration 1 : Schéma illustrant la chaîne d’attaque

Exécution possible

- Exploitation initiale : les hackers ont effectué une analyse massive à la recherche de dispositifs vulnérables et d’une potentielle exploitation automatisée.

- Persistance : les hackers ont déployé différentes variantes de shells Web sur les appareils ciblés une fois l’exploitation réussie. Après s’être introduits sur le réseau, les hackers ont pu dérober des données de configuration, modifier des fichiers existants, télécharger des fichiers distants et créer des tunnels inversés à partir des appareils. Ils ont également détourné des fichiers de configuration et déployé de nouveaux outils.

- Reconnaissance : les hackers ont effectué une reconnaissance des systèmes et applications internes via des connexions proxy.

- Vol d’informations d’identification : les hackers ont injecté un malware personnalisé basé sur JavaScript, appelé WARPWIRE, dans une page de connexion utilisée par les utilisateurs afin de capturer et d’exfiltrer des informations d’identification en texte brut.

- Déplacement latéral : les hackers se sont déplacés latéralement en utilisant des informations d’identification compromises pour se connecter à des systèmes internes via RDP, SMB et SSH.

- Effacement des preuves : les attaquants ont été observés en train d’effacer les journaux, et même de restaurer le système à un état propre après avoir déployé leurs payloads.

- Évasion (correction et détection) : dans certains cas, les hackers ont modifié l’outil de vérification de l’intégrité (ICT) pour le désactiver et l’empêcher de signaler toute modification ou ajout sur le système afin d’échapper à la détection. L’outil ZIPLINE qu’utilisent les hackers est capable de contourner la détection de l’ICT en s’ajoutant à la liste d’exclusion utilisée par l’outil ICT.De plus, lorsque les attaques ont été découvertes et rendues publiques, les hackers se sont rapidement adaptés en modifiant les outils pour échapper à la détection. En conséquence, de nouvelles variantes de l’attaque initiale ont été observées dans les attaques plus récentes.

Comment Zscaler peut vous aider

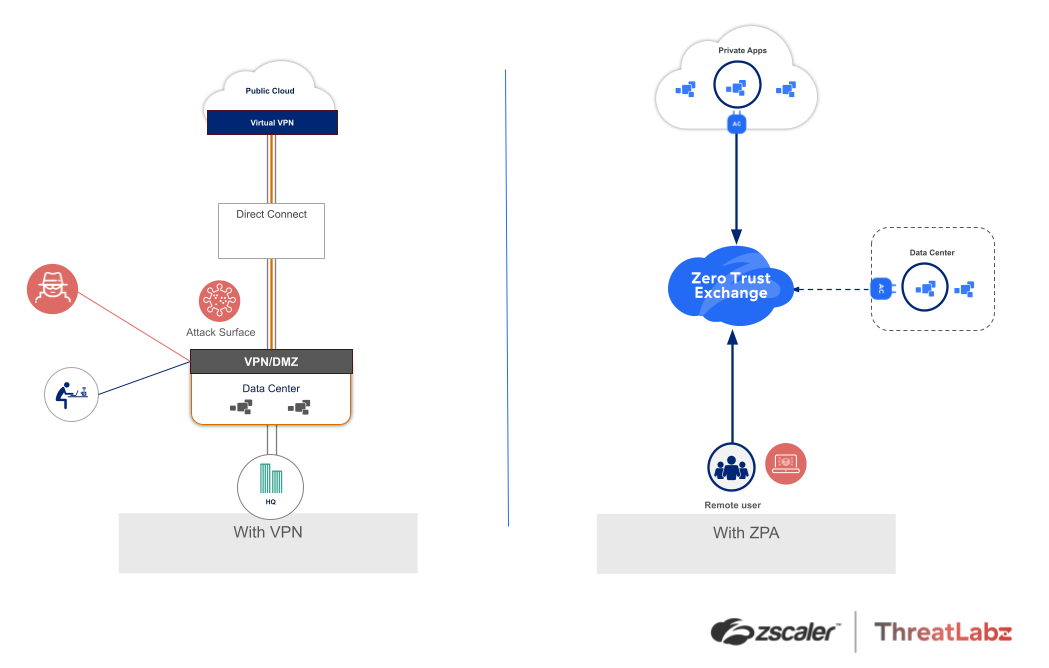

La solution cloud native d’accès réseau Zero Trust (ZTNA) de Zscaler offre aux utilisateurs un accès sécurisé et rapide aux applications privées, depuis n’importe quel emplacement. Réduisez votre surface d’attaque et le risque de déplacement latéral des menaces : finies les adresses IP d’accès à distance ou les connexions sécurisés sortantes exposées à Internet. Déployez et appliquez des politiques de sécurité cohérentes pour les utilisateurs sur site et distants.

Zscaler Private Access™ (ZPA) permet aux entreprises de sécuriser l’accès aux applications privées, de n’importe où. Connectez les utilisateurs aux applications, jamais au réseau, grâce à la segmentation utilisateur-application optimisée par l’IA. Empêchez le déplacement latéral des menaces avec des connexions sortantes.

- Déployez une protection complète des données, et contre les cybermenaces, pour les applications privées avec une protection intégrée des applications, une stratégie de tromperie et une protection des données.

Illustration 2 : Les vulnérabilités des VPN ouvrent la porte aux cybermenaces. Protégez-vous contre ces risques avec l’architecture Zero Trust.

Zero Trust est une architecture fondamentalement différente de celles basées sur des pare-feu et des VPN. Elle fournit une sécurité en tant que service à partir du cloud et à la périphérie, au lieu de vous obliger à effectuer le backhauling du trafic vers des piles complexes d’appliances (qu’elles soient matérielles ou virtuelles). Elle fournit une connectivité sécurisée Any-to-Any de manière individuelle ; par exemple, en connectant n’importe quel utilisateur directement à n’importe quelle application. Elle ne place aucune entité sur le réseau dans son ensemble et adhère au principe de l’accès sur la base du moindre privilège. En d’autres termes, avec Zero Trust, la sécurité et la connectivité sont dissociées du réseau, ce qui permet de contourner les difficultés susmentionnées des approches basées sur le périmètre. L’architecture Zero Trust offre les avantages suivants :

- Minimise la surface d’attaque en éliminant les pare-feu, les VPN et les adresses IP publiques, en n’autorisant aucune connexion entrante et en dissimulant les applications derrière un cloud Zero Trust.

- Empêche les compromissions en exploitant la puissance du cloud pour inspecter l’ensemble du trafic, y compris le trafic chiffré à grande échelle, afin d’appliquer les politiques et de bloquer les menaces en temps réel.

- Empêche le déplacement latéral des menaces en connectant les entités aux ressources informatiques individuelles au lieu d’étendre l’accès au réseau dans son ensemble.

- Empêche la perte de données en appliquant des politiques sur tous les chemins de fuite potentiels (y compris le trafic chiffré), protégeant ainsi les données en mouvement, au repos et en cours d’utilisation.

En outre, l’architecture Zero Trust résout d’innombrables autres problèmes associés aux pare-feu, aux VPN et aux architectures basées sur le périmètre en améliorant l’expérience utilisateur, en réduisant la complexité opérationnelle, en permettant à votre entreprise d’économiser de l’argent, et bien plus encore.

Zscaler ThreatLabz recommande aux clients prendre les mesures suivantes pour se prémunir contre ce type d’attaques :

- Protégez les applications critiques en limitant les déplacements latéraux à l’aide de Zscaler Private Access pour établir des politiques de segmentation utilisateur-application reposant sur les principes de l’accès sur la base du moindre privilège, y compris pour les employés et les sous-traitants tiers.

- Limitez l’impact d’une compromission potentielle en limitant les déplacements latéraux grâce par une microsegmentation basée sur l’identité.

- Empêchez l’exploitation d’applications privées par des utilisateurs compromis grâce à une inspection complète inline du trafic des applications privées, avec Zscaler Private Access.

- Faites appel à Advanced Cloud Sandbox pour empêcher la diffusion de malwares inconnus dans les payloads de deuxième niveau.

- Détectez et contenez les hackers qui tentent de se déplacer latéralement ou d’élever leurs privilèges en les attirant avec des serveurs, des applications, des répertoires et des comptes d’utilisateurs leurres grâce à Zscaler Deception.

- Identifiez et arrêtez les activités malveillantes des systèmes compromis en acheminant tout le trafic du serveur via Zscaler Internet Access.

- Limitez le trafic depuis les infrastructures critiques à une liste « autorisée » de destinations connues.

- Assurez-vous d’inspecter l’ensemble du trafic SSL/TLS, même s’il provient de sources fiables.

- Activez la protection contre les menaces avancées pour bloquer tous les domaines de commande et de contrôle connus.

- Étendez la protection de commande et de contrôle à tous les ports et protocoles grâce à Advanced Cloud Firewall, y compris les destinations C&C émergentes.

Bonnes pratiques

Suivre les directives de la CISA

Respecter sans délai la directive d’urgence de la CISA relative aux vulnérabilités d’Ivanti est crucial pour minimiser l’impact de ces vulnérabilités.

Déployer une architecture de sécurité Zero Trust

Les entreprises doivent repenser leurs approches traditionnelles de la sécurité, en remplaçant les appliances vulnérables telles que les VPN et les pare-feu. La mise en œuvre d’une véritable architecture Zero Trust, renforcée par des modèles d’IA/AA, pour bloquer et isoler le trafic malveillant et les menaces est une étape fondamentale essentielle. Privilégiez la segmentation utilisateur-application afin de ne pas amener les utilisateurs sur le même réseau que vos applications. Cela constitue un moyen efficace d’empêcher les déplacements latéraux et d’empêcher les hackers d’atteindre vos applications critiques.

Mesures proactives pour protéger votre environnement

Compte tenu des récentes vulnérabilités affectant Ivanti, il est impératif de prendre les mesures suivantes pour protéger votre entreprise contre des exploits potentiels.

- Minimisez la surface d’attaque : dissimulez les applications (et les VPN vulnérables) sur Internet et empêchez ainsi toute compromission, afin de garantir qu’un hacker ne puisse pas obtenir d’accès initial.

- Prévenez toute compromission initiale : inspectez l’ensemble du trafic inline pour arrêter automatiquement les exploits de type « zero-day », les malwares ou d’autres menaces sophistiquées.

- Appliquez l’accès sur la base du moindre privilège : limitez les autorisations pour les utilisateurs, le trafic, les systèmes et les applications sur la base de l’identité et du contexte, afin de garantir que seuls les utilisateurs autorisés peuvent accéder aux ressources spécifiées.

- Bloquez les accès non autorisés : utilisez une authentification multifacteur (MFA) forte pour valider les demandes d’accès des utilisateurs.

- Éliminez les déplacements latéraux : connectez les utilisateurs directement aux applications, et non au réseau, afin de limiter le rayon d’action d’un incident potentiel.

- Neutralisez les utilisateurs compromis et les menaces internes : activez l’inspection et la surveillance inline afin de détecter les utilisateurs compromis ayant accès à votre réseau, à vos applications privées et à vos données.

- Stoppez la perte de données : inspectez les données en mouvement et au repos pour arrêter le vol actif de données lors d’une attaque.

- Déployez des défenses actives : exploitez la technologie de tromperie avec des leurres et effectuez une chasse quotidienne des menaces pour faire échouer et neutraliser les attaques en temps réel.

- Cultivez une culture de sécurité : de nombreuses violations commencent par la compromission d’un simple compte utilisateur via une attaque de phishing. Encourager une formation régulière de sensibilisation à la cybersécurité peut contribuer à réduire ce risque et à protéger vos employés contre les compromissions.

- Testez votre posture de sécurité : procédez régulièrement à des évaluations des risques par des tiers et organisez des activités en équipe afin d’identifier et combler les lacunes de votre programme de sécurité. Demandez à vos fournisseurs de services et à vos partenaires technologiques d’en faire autant et partagez les résultats de ces rapports avec votre équipe de sécurité.

Conclusion

En conclusion, les produits VPN d’Ivanti sont confrontés à de sérieuses menaces de sécurité dues à la présence de multiples vulnérabilités de type « zero-day » qu’exploitent des hackers soutenus par l’État. La divulgation initiale a révélé des CVE critiques permettant un accès non autorisé et des injections de commandes à distance. Suite à la publication du correctif d’Ivanti, les hackers ont rapidement exploité deux failles supplémentaires permettant une élévation des privilèges.

La CISA a réagi en publiant un avis et une directive d’urgence, fixant des délais pour la résolution des problèmes initiaux. Face à la découverte de nouvelles vulnérabilités et à l’absence de correctifs, la CISA a publié une directive complémentaire, obligeant les agences fédérales à déconnecter les solutions Ivanti ICS et IPS des réseaux avant 23 h 59 (heure de l’Est), le 2 février 2024.

Cet article a-t-il été utile ?

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

En envoyant le formulaire, vous acceptez notre politique de confidentialité.