Au début de l’année, de nombreuses entreprises ont été touchées par l’attaque dévastatrice de SolarWinds. Des milliers de serveurs et d’appareils ont été infectés lorsque des hackers ont utilisé des logiciels tiers pour infiltrer les réseaux d’entreprise.

La semaine dernière, Microsoft a publié une alerte urgente enjoignant ses clients à mettre immédiatement à jour leurs serveurs Microsoft Exchange sur site en raison des récentes attaques qui seraient menées par un groupe de cybercriminels chinois, HAFNIUM. HAFNIUM a exploité quatre vulnérabilités du logiciel de Microsoft, permettant aux hackers de cibler et d’accéder aux serveurs Microsoft Exchange : « Cela leur a permis d’accéder aux comptes de messagerie et d’installer des malwares supplémentaires pour faciliter l’accès à long terme aux environnements des victimes ».

Il est clair que ces attaques vont se poursuivre à mesure que les cybercriminels gagneront en sophistication et trouveront de nouveaux moyens d’exploiter les architectures traditionnelles. Pour mettre fin à ce cycle continu d’attaque, de réaction et d’atténuation, les services informatiques doivent inciter les entreprises à adopter la bonne stratégie de sécurité avec la bonne technologie. Il est encourageant de constater que la majorité des entreprises s’y emploient déjà.

Zero Trust, la stratégie de sécurité la plus essentielle du monde moderne.

La forte augmentation des attaques et des vulnérabilités au cours de l’année dernière est principalement due à l’augmentation du nombre de travailleurs distants et mobiles pendant la pandémie. Les utilisateurs étant disséminés dans le monde entier, les solutions centrées sur le réseau, telles que les VPN, deviennent un point névralgique pour les attaques et les vulnérabilités. Une récente étude révèle que 72 % des professionnels de l’informatique craignent que leur VPN puisse compromettre leur capacité à sécuriser leur environnement. C’est pourquoi nombre d’entre eux délaissent leur approche de sécurité centrée sur le réseau au profit d’une stratégie Zero Trust pour répondre aux besoins du personnel moderne. Le Zero Trust sera indispensable à l’avenir pour trois raisons critiques :

1. Personnel mobile

Comme nous l’avons déjà mentionné, l’augmentation du nombre d’utilisateurs mobiles a accru les risques pour les entreprises. Les utilisateurs sont partout, sur des appareils connus et inconnus, et accèdent à vos applications privées. Sans le contrôle que permet la présence des utilisateurs au bureau, la surface d’attaque s’étend et le risque d’attaque ou d’infection augmente considérablement. Cela nous rappelle qu’il suffit d’un seul appareil infecté pour compromettre l’ensemble du réseau.

Par conséquent, l’accès aux applications ne doit PAS être accordé sur la base des adresses IP et des ports, mais plutôt sur la base d’identifiants contextuels qui prennent en compte l’identité. L’accès est accordé lorsque la politique Zero Trust est vérifiée sur la base de l’identité d’un individu, de son appareil, de la posture de son appareil, de son emplacement, etc. Ceci est crucial car la confiance doit être établie avant que l’accès ne soit accordé, ce qui permet à l’entreprise de contrôler le niveau de risque qu’elle assume.

2. Exposition excessive du réseau

Un autre point à prendre en considération : avec les technologies centrées sur le réseau, les utilisateurs distants sont amenés SUR le réseau. Les technologies traditionnelles telles que le VPN utilisent des concentrateurs VPN exposés pour écouter les pings entrants sur Internet. Vous voyez le problème ? Bien qu’ils soient nécessaires pour permettre aux employés d’accéder aux applications d’entreprise stratégiques, ces concentrateurs VPN exposés offrent aux cybercriminels un point d’ancrage pour localiser et exploiter le réseau.

Cela soulève la question : comment donner aux utilisateurs l’accès à des applications privées sans exposer notre réseau et nos serveurs à Internet ? La clé pour rendre cela possible consiste à éliminer l’écoute des pings entrants. Si rien ne peut atteindre un serveur ou une application, ceux-ci sont pratiquement invisibles pour les acteurs malveillants ou les utilisateurs non autorisés. En conséquence, Gartner recommande d’adopter des technologies d’accès réseau Zero Trust pour fournir un accès sécurisé aux utilisateurs autorisés, tenir les utilisateurs non autorisés à l’écart de votre réseau et ne laisser aucune surface d’attaque exposée aux cybercriminels.

3. Accès latéral

Enfin, les déplacements latéraux ont largement contribué à la gravité de ces récentes attaques. Une fois sur le réseau, un accès trop privilégié permet aux cybercriminels de se déplacer latéralement. C’est pourquoi il est vital, dans ce paysage de menaces, que même les utilisateurs autorisés n’aient accès qu’aux applications dont ils ont besoin, et NON à l’intégralité du réseau sous-jacent. Ainsi, si les informations d’identification d’un utilisateur sont volées ou si un appareil est infecté, la contamination est contenue et ne se propage pas aux quatre coins de votre réseau.

En principe, l’adoption d’une stratégie Zero Trust suppose un accès sur base du moindre privilège, les utilisateurs et les appareils n’étant jamais placés sur le réseau. Au lieu de cela, l’accès est accordé à l’utilisateur avec des politiques Zero Trust qui dictent le niveau d’accès sur la base d’une application individuelle. Cette approche Zero Trust permet une segmentation granulaire des applications sans passer par une segmentation complexe du réseau.

Ne travaillez pas plus dur. Faites preuve de finesse avec le Zero Trust.

Cette guerre contre les acteurs malveillants ne va pas se terminer de sitôt. Mais avec la bonne stratégie, les responsables de la sécurité informatique peuvent adapter et utiliser des services modernes de Zero Trust pour protéger les données de l’entreprise contre les cybercriminels qui souhaitent leur nuire. Aujourd’hui, 72 % des entreprises tentent d’adopter le modèle Zero Trust, et 59 % d’entre elles accélèrent leurs efforts.

Vous ne savez pas comment procéder ? Suivez ces étapes pour progresser :

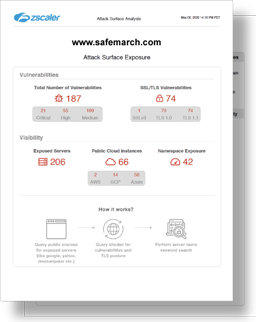

- Identifiez votre surface d’attaque : analyse gratuite de votre surface d’attaque

- Analysez vos résultats personnalisés.

- Découvrez les bonnes pratiques de mise en œuvre du Zero Trust.