Sécuriser votre technologie opérationnelle

Zscaler for OT permet aux exploitants d’usines d’augmenter leur temps de fonctionnement, d’améliorer la sécurité des personnes et des usines, et de permettre de nouveaux modèles économiques en sécurisant les environnements OT contre les cybermenaces.

Les usines sont aujourd’hui plus vulnérables que jamais

Les cyberattaques sont responsables de temps d’arrêt imprévus et mettent en danger la sécurité des personnes et des usines. Les usines et les fabriques étant de plus en plus connectées, leurs activités doivent désormais tenir compte de risques cyberphysiques.

Une connectivité totalement isolée pour les tiers et les employés permet un accès rapide aux équipements à des fins de maintenance prédictive, ce qui minimise les temps d’arrêt.

Les réseaux et systèmes OT sont rendus invisibles sur Internet de sorte que les attaquants ne puissent pas perturber les lignes de production.

Les télétravailleurs et les fournisseurs tiers peuvent accéder aux systèmes OT sans les inconvénients inhérents aux VPN traditionnels.

Plus de détails

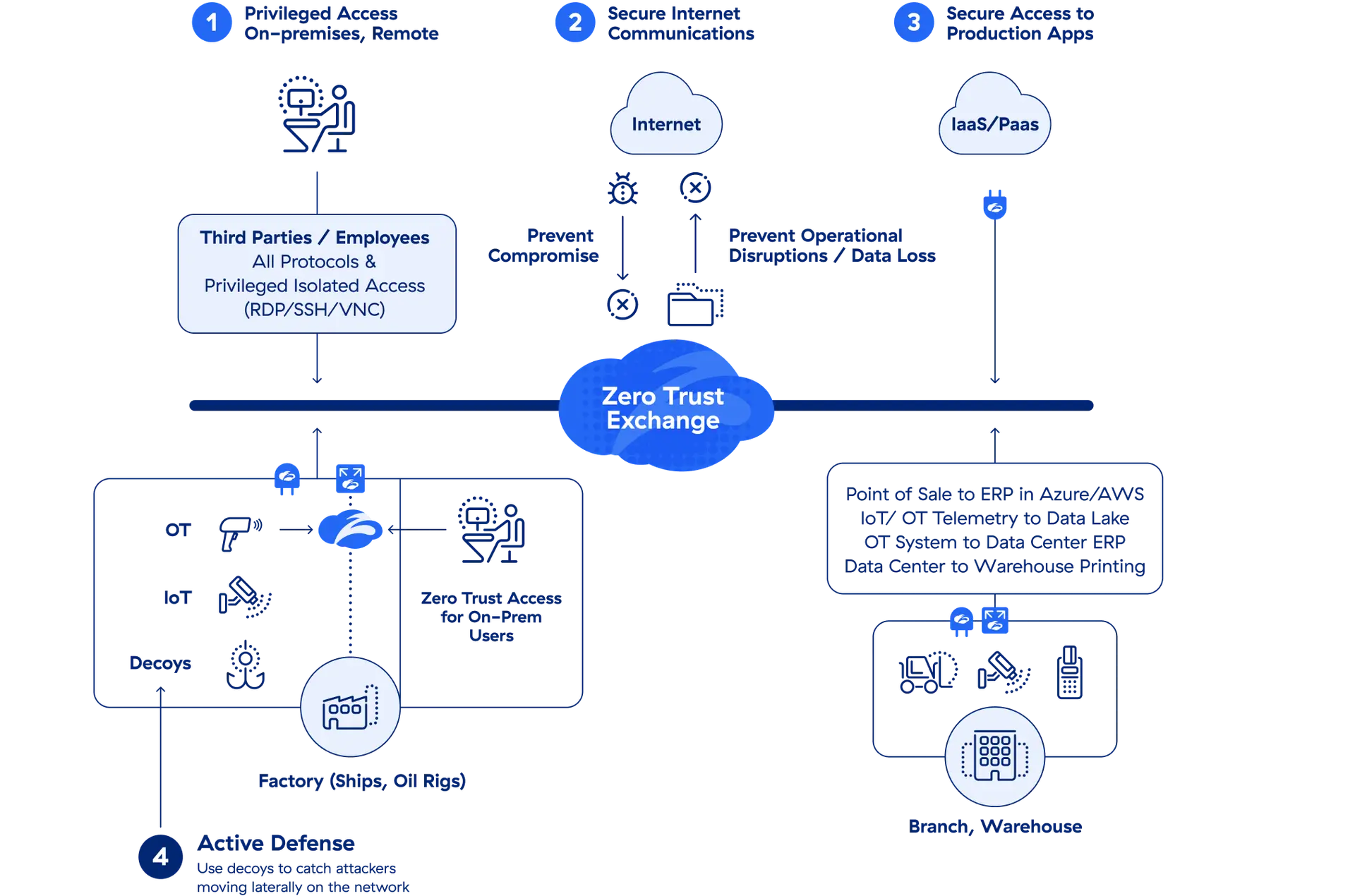

Sécuriser vos systèmes OT et IoT avec Zero Trust

Conçu pour relever tous les défis

Permettre aux fournisseurs tiers et aux utilisateurs distants de se connecter aux équipements de n’importe quel endroit grâce à un accès distant sans client avec des sessions RDP et SSH totalement isolées.

Permettre aux systèmes IIoT, ICS et SCADA de partager en toute sécurité des données opérationnelles et de maintenance sur Internet avec des applications de cloud public.

Simplifier la maintenance prédictive en procurant aux employés et aux appareils un accès rapide et direct aux systèmes de production OT depuis l’usine.

Connecter en toute sécurité les appareils OT et IoT dans les filiales et les entrepôts aux applications du cloud public ou privé.

Protéger les lignes de production en détectant et en contenant les hackers qui tentent d’infiltrer les infrastructures critiques.

Coats étend le Zero Trust à son environnement OT

MAN Energy Solutions facilite la transformation du réseau et des applications avec Zscaler

Kubota Australia met en place des entrepôts sans infrastructure avec Zscaler

Découvrez la puissance de Zscaler Zero Trust Exchange

Une plateforme cloud complète élimine les produits ponctuels et réduit les frais d’exploitation.

01 Protection contre les menaces en ligne

Fournit une approche globale de la sécurisation des utilisateurs, des charges de travail et des appareils.

02 Protection des données

Effectue une inspection TLS/SSL complète à grande échelle pour une protection complète des données sur la plateforme SSE.

03 Connectivité Zero Trust

Connexion aux applications, et non aux réseaux, pour empêcher tout déplacement latéral avec ZTNA

04 Gestion de l’expérience digitale

Identification et résolution des problèmes de performance

Planifier une démo personnalisée

Découvrez comment Zscaler peut vous aider à sécuriser l’OT. Planifiez une démo dès aujourd’hui.