Zscaler ThreatLabZ a récemment publié un rapport sur l’état de la sécurité du cloud public en 2020, qui révèle que les erreurs de configuration de la sécurité sont la principale cause des cyberattaques contre l’infrastructure du cloud public. Nous examinerons dans ce blog l’une des erreurs de configuration de sécurité les plus courantes (le port du service RDP laissé ouvert à Internet) et la manière dont les cybercriminels l’exploitent.

L’attaque RDP (Remote Desktop Protocol) par force brute est la méthode la plus prisée par des acteurs malveillants qui tentent d’accéder à des systèmes Windows et d’exécuter des malwares. La raison en est simple : dans le cadre de nos recherches sur les menaces liées au cloud public, nous avons observé que 70 % des systèmes maintiennent des ports RDP ouverts dans le cloud public. Les acteurs malveillants recherchent ces ports RDP ouverts au public pour mener des attaques distribuées par force brute. Les systèmes qui utilisent des identifiants faibles sont des cibles faciles et, une fois ces systèmes compromis, les hackers vendent l’accès aux systèmes piratés sur le Dark Web à d’autres cybercriminels.

Les groupes de ransomwares tels que SamSam et Dharma se propagent presque exclusivement via le protocole RDP depuis des années. Dans cette étude de cas, nous nous intéresserons aux attaques du ransomware Dharma. Dharma, également connu sous le nom de Crysis, est distribué sous un modèle de Ransomware-as-a-Service (RaaS) depuis 2016. Son code source a été mis en vente en mars 2020, le rendant ainsi accessible à un plus grand nombre d’acteurs malveillants.

Chaîne d’infection

Les hackers utilisent des outils d’analyse de ports Open Source pour rechercher les ports RDP exposés en ligne, puis tentent d’accéder à un système à l’aide d’outils de force brute ou d’informations d’identification volées achetées sur le Dark Web. Une fois que les hackers ont accédé au système cible, ils le rendent vulnérable en supprimant les sauvegardes, en désactivant les logiciels antivirus et en modifiant les paramètres de configuration. Une fois la sécurité désactivée et le réseau vulnérable, les attaquants diffusent des payloads de malware. Le processus consiste à installer un ransomware, à utiliser des machines infectées pour distribuer des spams, à déployer des enregistreurs de frappe ou à installer des portes dérobées qui serviront à de futures attaques.

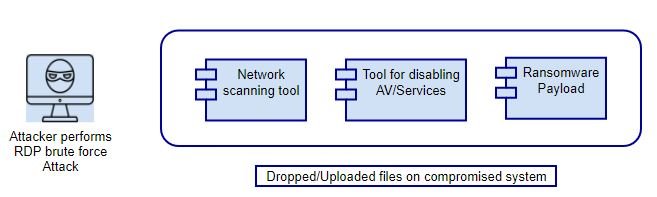

La figure ci-dessous illustre le cycle d’infection du ransomware Dharma transmis via une attaque RDP par force brute.

Figure 1 : La chaîne d’infection de l’attaque RDP par force brute diffuse le ransomware Dharma.

Une fois que le hacker accède à la machine, les fichiers suivants sont téléchargés :

%temp%\ns.exe : outil d’énumération/d’analyse du réseau

%programfiles%\process hacker\ : outil de piratage de processus

ns.exe est un outil d’énumération et d’analyse du réseau qu’utilisent les hackers pour analyser les partages SMB, les ports ouverts et les services via lesquels ils peuvent se déplacer au sein du réseau.

Process Hacker est un programme utilisé principalement par les administrateurs système pour la surveillance, le débogage et le dépannage, mais dans notre cas, il a été utilisé à des fins malveillantes telles que la désactivation de l’antivirus ou des services.

Après ce processus précédant l’exécution proprement dite, le hacker télécharge un fichier de ransomware et l’exécute.

Détails techniques

Une fois exécutée, cette variante du ransomware Dharma utilise les commandes ci-dessous pour supprimer silencieusement toutes les copies fantômes de volume sur la machine.

mode con cp select=1251

vssadmin delete shadows /all /quiet

Sortie

Pour assurer la persistance, le ransomware exécute les commandes suivantes :

-

Copie le fichier dans %windir%system32 ou %appdata% et définit « LOCAL_MACHINE/LOCAL_USER Software\Microsoft\Windows\CurrentVersion\Run ».

-

Copie le fichier dans le dossier « Démarrage ».

-

Copie le fichier dans le dossier « Démarrage commun ».

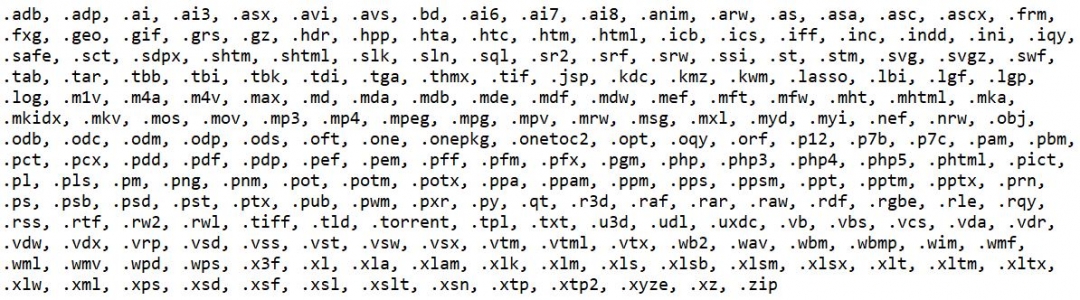

Le ransomware chiffre les fichiers avec les extensions suivantes :

Figure 2 : Extensions de fichiers à chiffrer

Le ransomware chiffre les fichiers avec un algorithme AES 256. La clé AES est également chiffrée avec un algorithme RSA 1024. Cette clé AES chiffrée est stockée à la fin du fichier chiffré, avec le nom du fichier.

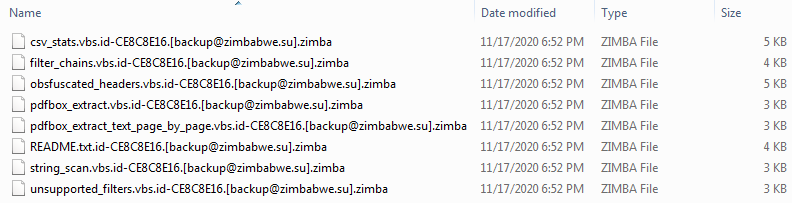

Le nom des fichiers chiffrés suit le modèle suivant :

[nom fichier].id-{8 octets ID}.[adresse e-mail récupération].zimba

Figure 3 : Fichiers chiffrés

Après avoir chiffré les fichiers, le ransomware affiche deux demandes de rançon différentes sur l’ordinateur de la victime. La première demande est le fichier nommé Info.hta qui est lancé via l’exécution automatique lorsqu’un utilisateur se connecte à l’ordinateur.

Figure 4 : info.hta

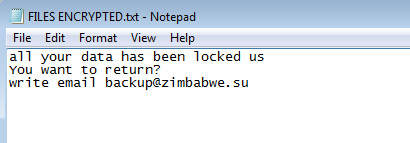

L’autre fichier, nommé FILES ENCRYPTED.txt se retrouve sur le bureau.

Figure 5 : FILES ENCRYPTED.txt

Déplacement latéral

Le ransomware Dharma utilise des méthodes classiques pour obtenir des informations d’identification et se propager latéralement au sein d’un réseau. Dans la plupart des cas, il utilise l’outil Mimikatz, qui lui permet d’extraire les informations d’identification du partage réseau, et dans d’autres cas, il utilise NirSoft CredentialsFileView, qui permet de récupérer les mots de passe stockés dans les fichiers d’informations d’identification chiffrés. Les informations d’identification récupérée sont utilisées pour tenter un déplacement latéral à l’intérieur de l’infrastructure sur site et du cloud public.

Dans certains cas, le ransomware tente de se propager à travers le réseau en exploitant le contrôleur de domaine compromis et en déployant une politique de domaine par défaut qui exécutera le payload du ransomware au démarrage de chaque machine.

Conclusion

Étant donné que le ransomware Dharma est généralement installé en accédant aux Remote Desktop Services, il est important de s’assurer que ces services sont correctement verrouillés. Il faut donc garantir que les ordinateurs exécutant Remote Desktop Services ne se connectent pas directement à Internet. Au lieu de cela, les organisations doivent utiliser une architecture Zero Trust pour permettre aux utilisateurs distants d’accéder en toute sécurité à ces serveurs sans les exposer à l’ensemble de l’Internet.

Bien que l’application des correctifs de sécurité soit toujours importante, la plupart des attaques basées sur le protocole RDP reposent sur l’utilisation d’informations d’identification faibles ; c’est pourquoi les mots de passe doivent être longs, uniques et aléatoires. Les entreprises doivent impérativement définir des exigences en matière de mots de passe et former leurs employés à l’utilisation de mots de passe robustes.

Les hackers identifient généralement les cibles potentielles en recherchant sur Internet les systèmes qui écoutent le port RDP par défaut (TCP 3389). La modification du port d’écoute via le registre Windows peut aider les entreprises à masquer les connexions vulnérables.

MITRE ATT&CK– Mapping des tactiques et des techniques

| Tactique | Technique |

|---|---|

| T1190 | Exploiter l'application destinée au public |

| T1059 | Interface de ligne de commande |

| T1061 | Interface graphique |

| T1547 | Exécution du démarrage ou de l’ouverture de session automatique |

| T1037 | Éléments de démarrage |

| T1110 | Force brute |

| T1003 | Extraction des informations d’identification |

| T1083 | Découverte de fichiers et de répertoires |

| T1135 | Découverte de partage réseau |

| T1018 | Découverte du système à distance |

| T1063 | Découverte de logiciels de sécurité |

| T1076 | Remote Desktop Protocol |

| T1105 | Copie de fichiers à distance |

| T1486 | Données chiffrées pour Impact |