Le terme « viral » est le plus souvent associé à du contenu, à des applications, etc. destinés au grand public, qui gagnent rapidement en popularité en se propageant d’une personne à l’autre. Mais des éditeurs pionniers de logiciels d’entreprise ont également su tirer parti de la viralité pour atteindre une forte croissance. L’un des premiers exemples de réussite est celui de Dropbox, qui offrait un espace de stockage gratuit en échange de recommandations. Puis est arrivé Slack, qui s’est développé grâce au bouche à oreille sans autre motivation particulière que la capacité de communiquer avec ses collègues d’une manière innovante et convaincante.

Plus récemment, les plateformes cloud, telles qu’AWS, GCP et Azure, ont bénéficié d’effets « viraux » similaires au sein des entreprises. Bien sûr, de nombreuses entreprises sont menées par des dirigeants progressistes qui ont adopté un modèle « cloud-first », mais pour d’autres, la croissance du cloud a été organique et menée par les utilisateurs, un peu comme Dropbox et Slack à leurs débuts. Si les plateformes cloud apportent de nombreux avantages aux entreprises et aux utilisateurs, elles peuvent également présenter des problèmes aux équipes chargées des réseaux et de la sécurité. Passons en revue les sept raisons pour lesquelles la sécurisation des activités cloud en plein essor est devenue trop complexe et inefficace.

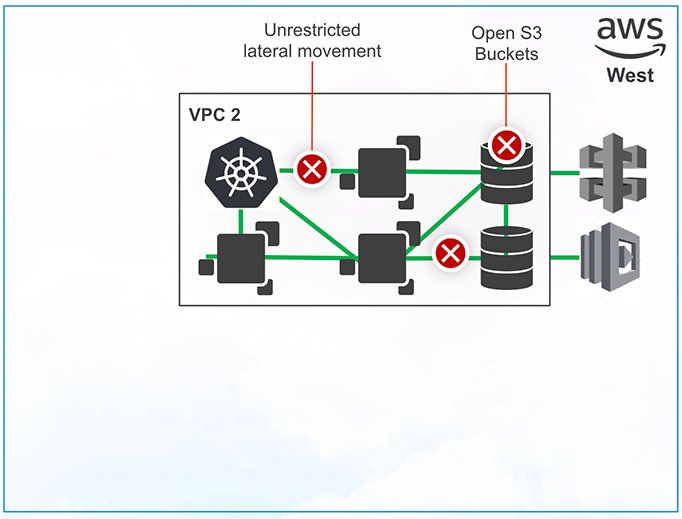

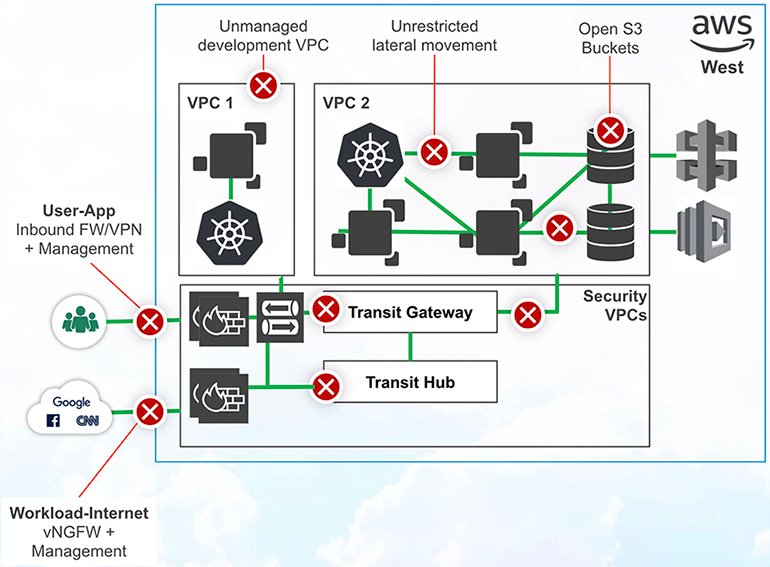

1. Tout commence par un déploiement relativement simple dans une seule région AWS, lancé pour un nouveau projet par une équipe de développement d’applications. Malheureusement, les développeurs bien intentionnés négligent souvent les configurations de sécurité de base, de sorte que cet environnement devient vulnérable aux violations.

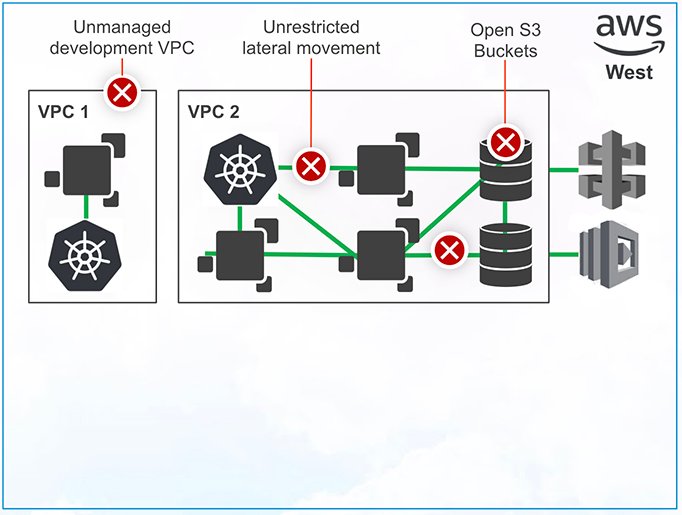

2. Un nouveau développeur rejoint l’équipe, issu d’une startup cloud-first qui avait largement adopté AWS, mais n’avait pas fait grand-chose pour renforcer la sécurité. Étant donné que l’environnement est contrôlé par l’utilisateur, ce développeur lance un nouveau VPC jusqu’alors inconnu, auquel aucune politique de sécurité n’est appliquée.

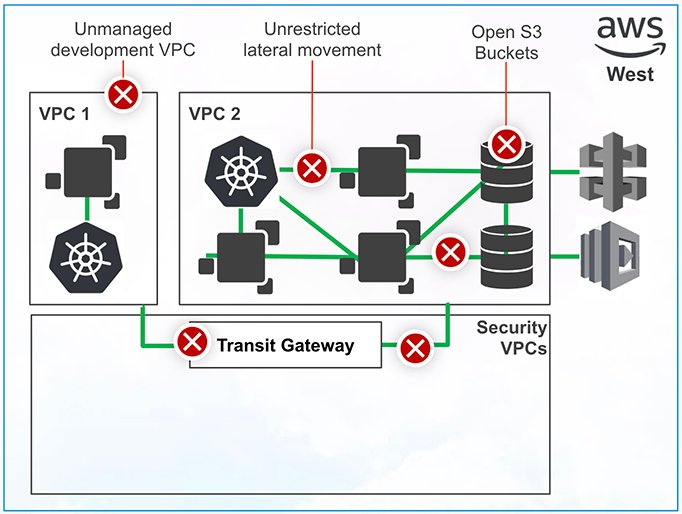

3. De nouveaux composants de sécurité sont ajoutés pour gérer le trafic entre ces VPC. Tout se trouve dans la même région et sans connectivité externe, de sorte que, malgré un début mouvementé, ce déploiement reste relativement simple.

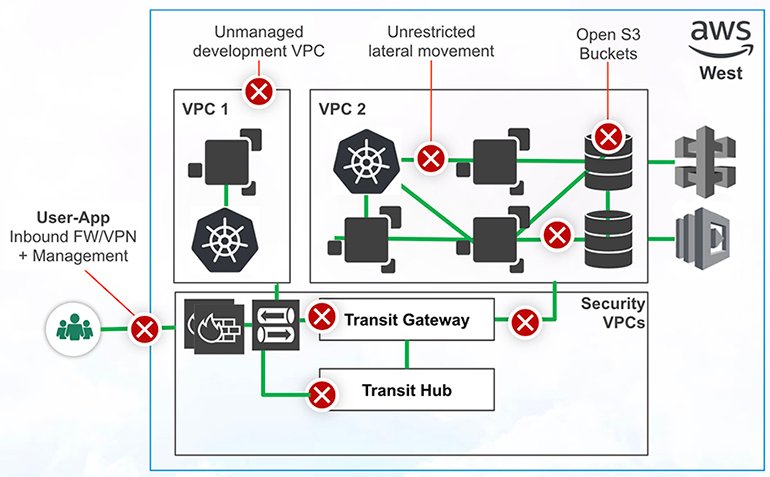

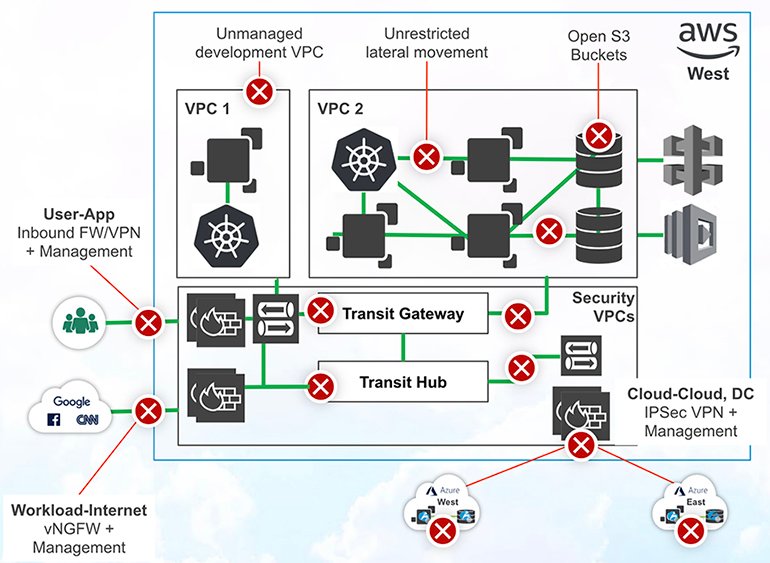

4. L’entreprise décide d’élargir l’accès aux applications et à l’environnement à un plus grand nombre d’utilisateurs, ce qui implique l’ajout de plusieurs appliances de sécurité à l’environnement, notamment plusieurs pare-feu virtuels et VPN. C’est là que les choses commencent vraiment à se compliquer : gérer les politiques statiques basées sur le réseau et gérer les limites d’évolutivité des VPN IPSec.

5. Plusieurs de vos inventaires de charges de travail, dont le nombre ne cesse de croître, requièrent un accès à Internet, notamment pour effectuer des mises à jour logicielles et établir des connexions API avec des services tiers. Vous souhaitez bien évidemment protéger votre environnement contre les malwares et autres menaces basées sur Internet, et vous installez donc davantage de pare-feu virtuels, ce qui augmente le temps de gestion et les frais généraux.

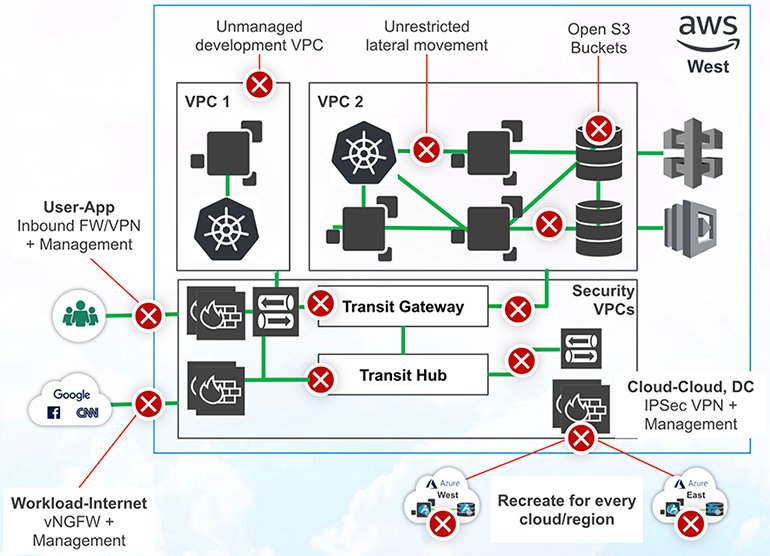

6. À mesure que votre environnement cloud se développe, vous ajoutez également davantage de régions et commencez à vous déployer sur d’autres plateformes cloud. Cette expansion entraîne davantage de politiques vFW, davantage de VPN IPSec et encore plus de complications, car vous avez désormais affaire non pas à une, mais à plusieurs plates-formes cloud, chacune ayant sa propre façon de gérer les services de connectivité et de sécurité.

7. Maintenant que vous avez déployé d’autres plateformes cloud, vous devez recréer votre sécurité à partir de zéro, en veillant à ce que votre nouvel environnement soit verrouillé de la même manière que votre déploiement initial.

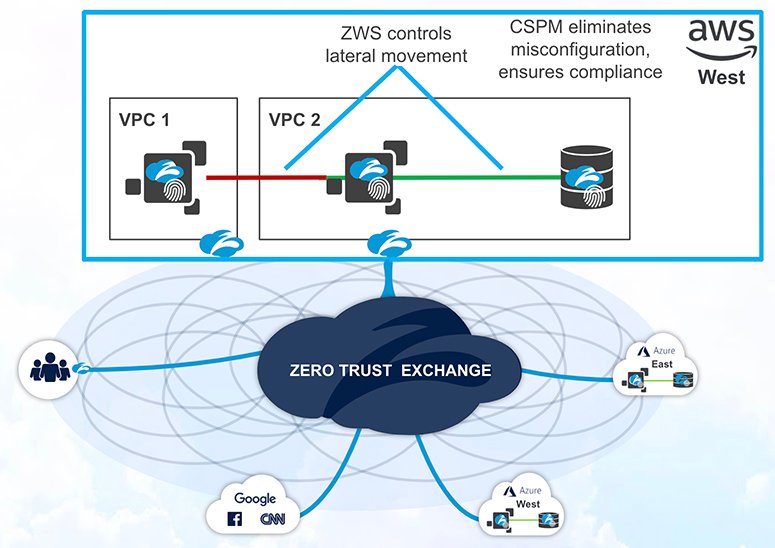

Une meilleure approche

Zscaler Cloud Protection (ZCP) a été conçu pour simplifier la sécurisation des charges de travail cloud. La solution est conçue pour offrir les mêmes performances et la même fiabilité distribuée à l’échelle mondiale que celles auxquelles vous avez déjà accordé votre confiance chez Zscaler. ZCP est déployé via des politiques commerciales faciles à comprendre et une pile de sécurité simplifiée, qui offrent les avantages d’une meilleure sécurité, d'une réduction de 90 % des politiques, d’une réduction de 90 % de services à gérer et à maintenir et d’une réduction des coûts de 30 % ou plus.

La complexité est l’ennemi de la sécurité

On dit depuis longtemps que la complexité est l’ennemi de la sécurité, mais la plupart des entreprises ont été rebutée par la difficulté de se défaire de la complexité qui s’est accumulée au fil du temps dans leurs environnements sur site et dans leurs data centers. Le passage au cloud constitue une opportunité unique d’éliminer la complexité de vos environnements.

Une plateforme de protection cloud basée sur le principe Zero Trust est le moyen d’y parvenir. Zscaler peut vous y aider.