Optimiser la prochaine vague de la transformation digitale

La technologie sans fil de cinquième génération (5G) et l’edge computing accélèrent l’innovation dans tous les secteurs, ouvrant la voie à un nouveau paysage en matière de connectivité.

Détails

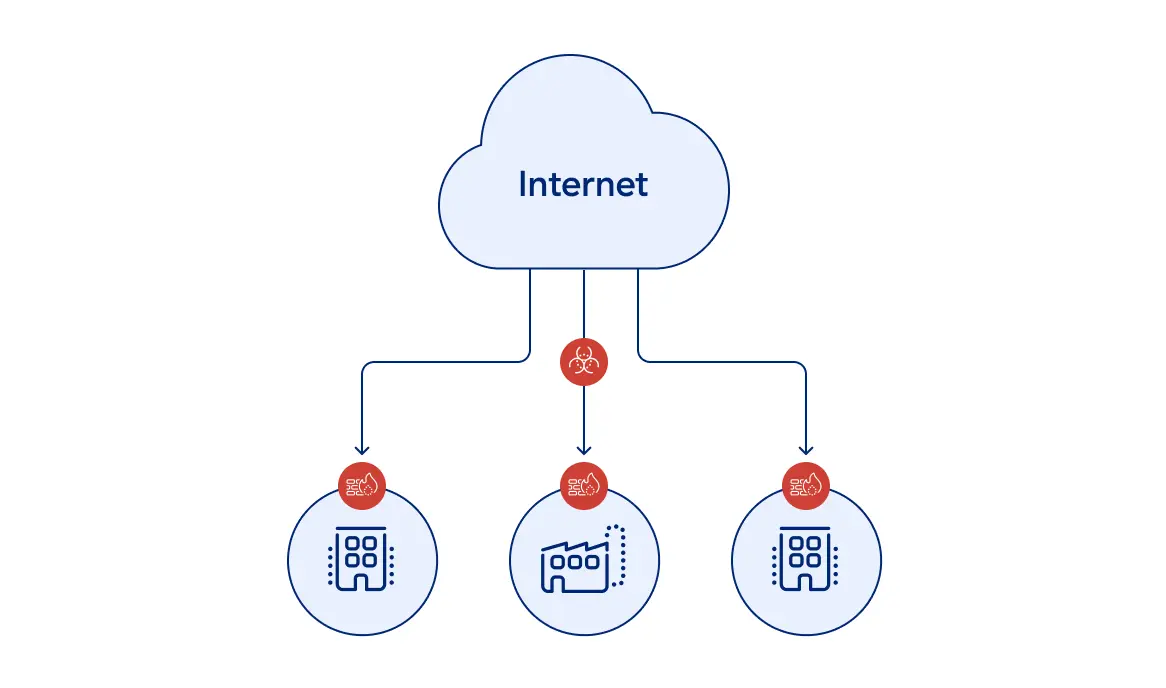

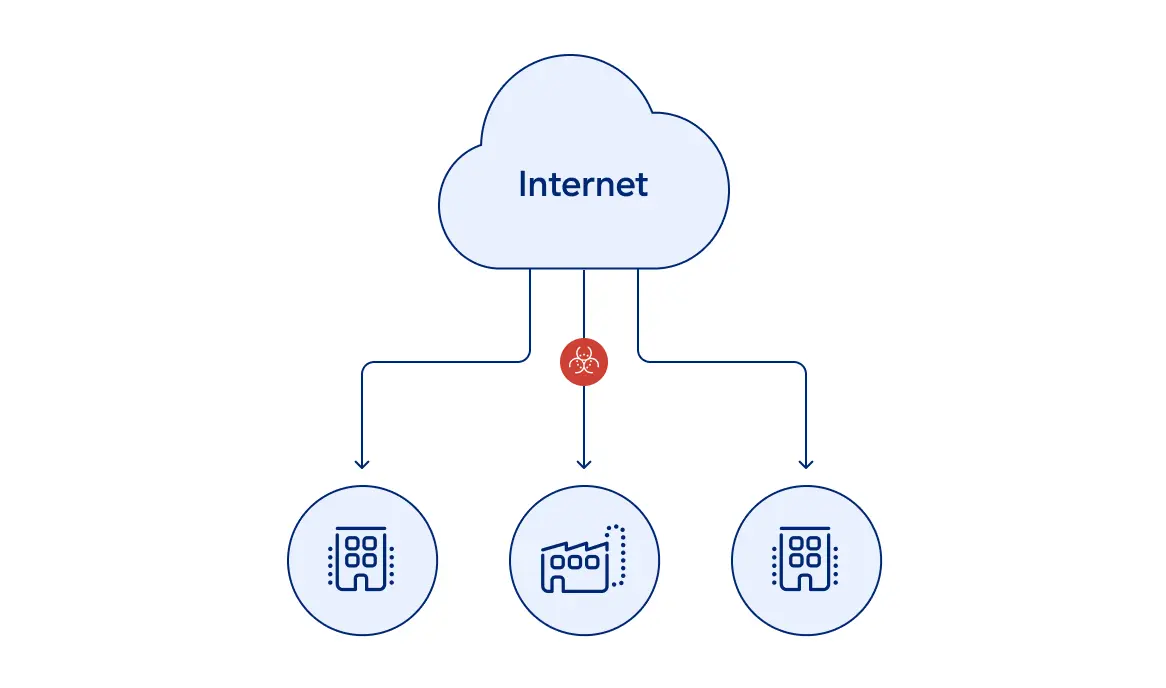

La 5G et les instances edge sont des cibles de choix pour les cyberattaques

Lorsqu’un acteur malveillant accède au réseau, il peut perturber les opérations, ainsi que détourner et chiffrer des données sensibles.

Chaque pare-feu connecté à Internet, sur site ou dans le cloud, peut être identifié et être la cible d’une attaque.

La sécurité des dispositifs est insuffisante. Ceux-ci peuvent être facilement piratés et servir de point de départ stratégique pour identifier des cibles de valeur.

Un seul appareil infecté peut compromettre tout ce qui se trouve sur le réseau

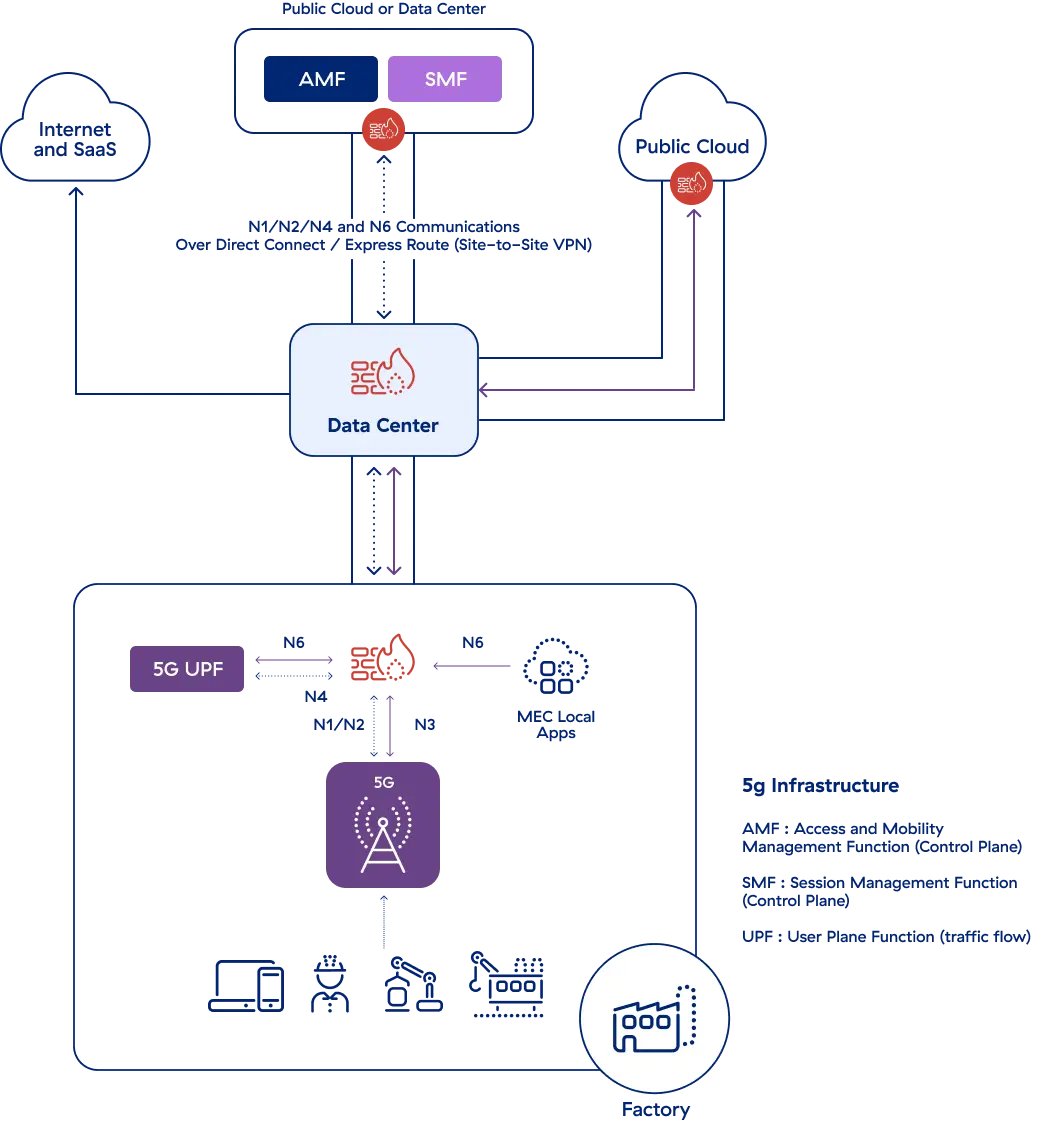

Diagramme architectural

Risque de compromission : architecture système ouverte qui permet une connectivité étendue des appareils.

RISQUE : les systèmes IoT/OT peuvent être facilement exploités, et les pare-feu ne sont pas conçus pour inspecter le trafic TLS/SSL à grande échelle.

Vaste réseau routable : connecte les sites distants, les usines, les data centers et les cloud publics pour permettre les communications.

RISQUE : un seul appareil infecté peut compromettre tout ce qui se trouve sur le réseau.

Sécurité cloisonnée : établit un périmètre de sécurité entre le réseau d’entreprise et Internet.

RISQUE : chaque pare-feu connecté à Internet peut être découvert et exploité.

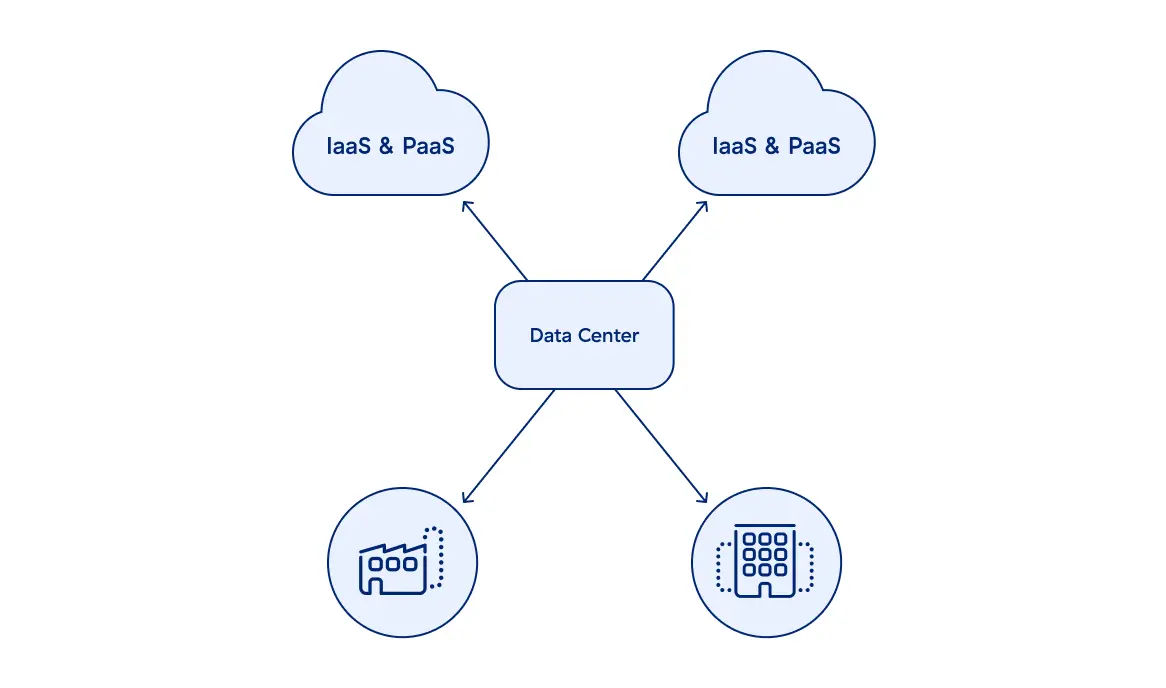

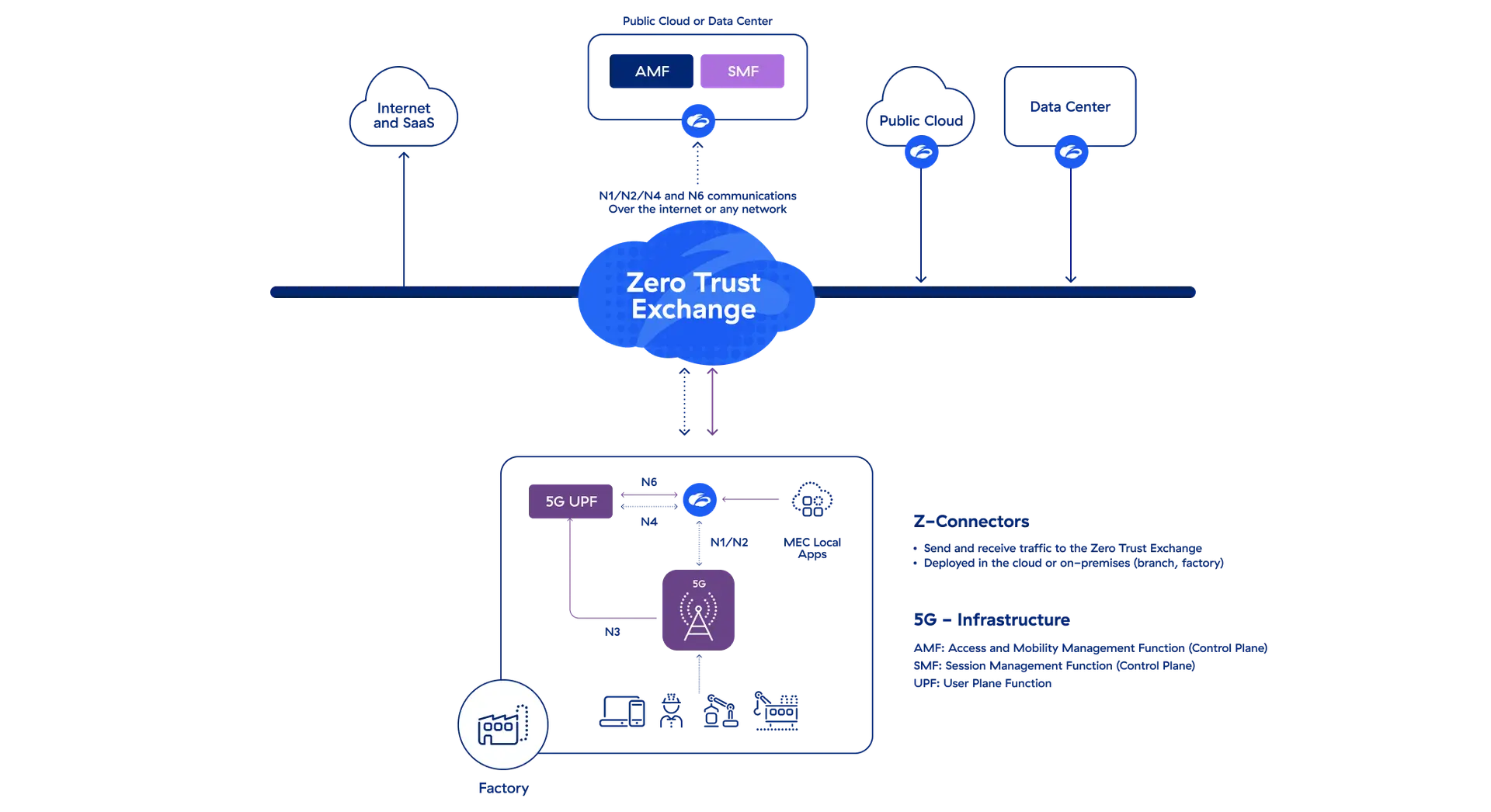

Architecture Zero Trust de Zscaler pour la 5G privée

Cette solution sécurise et simplifie les déploiements 5G privés pour une capacité 5G Core centralisée.

- Sécuriser la connectivité de site à site sur Internet, sans réseau routable (5G UPF vers Core)

- Garantir que les utilisateurs et les dispositifs ne se trouvent pas sur le même réseau routable que ceux des applications dans le MEC, le data center et le cloud

- Minimiser la surface d’attaque associée aux flux d’entrée et de sortie

- Identifier les vulnérabilités des instances, les erreurs de configuration et les autorisations excessives

- Prévient les compromissions et les pertes de données grâce une inspection inline du contenu

- Traite rapidement les problématiques de performance grâce à une visibilité optimale sur les performances des dispositifs, du réseau et des applications

Ensemble, nous donnons aux clients les moyens de disposer d’un réseau 5G privé

« Avec Zscaler Zero Trust, nous pouvons protéger les charges de travail [critiques] en sécurisant toutes les communications Internet, les appareils et les charges de travail. »

– Sebastian Kemi, Responsable de la sécurité des informations, Sandvik AB

« [Avec Klas et Zscaler], le personnel militaire dispose désormais d’un accès sécurisé et granulaire sans précédent aux applications militaires présentes sur l’edge tactique. »

– Carl Couch, Directeur de l’ingénierie, Klas Government

Contacter l’équipe 5G de Zscaler

Nos experts vont vous montrer comment Zscaler peut vous aide à maximiser votre déploiement de connectivité 5G.

![Avec Zscaler Zero Trust, nous pouvons protéger les charges de travail [critiques] en sécurisant toutes les communications Internet, les appareils et les charges de travail. zscaler-customer-sandvik](/_next/image?url=https%3A%2F%2Fwww.zscaler.fr%2Fsites%2Fdefault%2Ffiles%2Fimages%2Fcase-study-teaser%2Fzscaler-customer-sandvik.jpg&w=1920&q=75)