Pour en savoir plus, consultez la fiche technique de Zscaler Browser Isolation.

Si vous souhaitez vous intéresser à cette solution plus en détail, vous pouvez souscrire à un essai de 30 jours.

Un proxy inverse est un serveur, une application ou un service cloud qui se place devant un ou plusieurs serveurs Web pour intercepter et inspecter les demandes entrantes des clients avant de les transmettre au serveur Web et de renvoyer ensuite la réponse du serveur au client. Cela contribue à la sécurité, à l’évolutivité et aux performances des sites Web, des services cloud et des réseaux de diffusion de contenu (CDN). Un proxy inverse fourni en tant que service cloud est un des modes de déploiement d’un CASB (Cloud Access Security Broker).

On peut facilement confondre ces deux types de serveurs proxy, alors décomposons-les.

Situé devant un serveur Web, un proxy inverse garantit qu’aucun client ne communique directement avec le serveur. Un proxy direct (un autre mode CASB) se trouve devant les terminaux des clients pour intercepter les demandes entrantes et garantir qu’aucun serveur ne communique directement avec un client. Ces différents types de serveurs peuvent sembler similaires d’un point de vue fonctionnel, mais les proxys directs dépendent généralement d’un agent logiciel installé sur les terminaux pour transférer le trafic, contrairement aux proxys inverses.

« Serveur proxy inverse » est essentiellement un terme plus formel pour désigner un proxy inverse. (Il en va de même pour « serveur proxy direct » qui désigne un proxy direct.) Le terme « serveur » a tendance à être abandonné aujourd’hui car il évoque le matériel, comme un boîtier physique, alors que la technologie prend souvent la forme d’une application ou d’un service cloud.

Situé dans le flux du trafic, un proxy inverse s’intègre au service d’authentification d’une entreprise (par exemple, l’authentification unique). Une fois que le service informatique a configuré les services et les applications pour effectuer des transactions avec le proxy inverse, celui-ci peut fonctionner inline sans agent. L’utilisateur bénéficie ainsi d’une expérience directe, le trafic entrant vers les applications cloud gérées et le reste étant automatiquement redirigé vers le proxy inverse.

Examinons ce processus plus en détail.

Un proxy inverse peut protéger les données sensibles (par exemple, les données PCI, PII) en agissant comme un intermédiaire ou un substitut du serveur qui héberge ces données. Les demandes du client sont d’abord acheminées vers le proxy inverse, puis via un port spécifique dans tout pare-feu applicable, puis vers le serveur de contenu, et enfin, dans le sens inverse. Le client et le serveur ne communiquent jamais directement, mais le client interprète les réponses comme s’ils avaient communiqué. Voici les étapes de base :

Le proxy inverse peut également analyser les réponses du serveur pour y rechercher des informations qui pourraient permettre à un hacker de rediriger vers des ressources internes protégées ou de tirer parti d’autres vulnérabilités.

Les proxys inverses sont souvent construits sur des logiciels open source (OSS) car cette configuration permet aux développeurs d’accéder, de modifier et de distribuer le code source. De nombreux proxys inverses open source offrent des fonctionnalités flexibles et personnalisables qui permettent aux utilisateurs d’adapter le proxy en fonction de leurs besoins.

À titre d’exemple, Nginx, Apache et HAProxy sont tous des proxys inverses qui, grâce à leur fonctionnalité OSS, assurent l’équilibrage de charge, la mise en cache, le déchargement SSL et le routage des requêtes http. Les logiciels open source peuvent également se révéler être la solution idéale à des fins de sécurité, car ils permettent plusieurs examens du code pour identifier les vulnérabilités et proposer des correctifs.

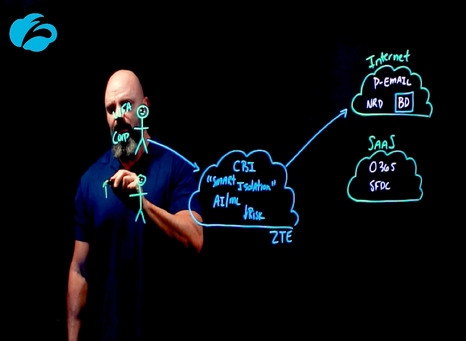

Le proxy inverse, en tant que mode de déploiement du CASB, est au cœur du modèle SSE (Security Service Edge, aux côtés de la passerelle Web sécurisée (SWG), de l’accès réseau Zero Trust (ZTNA) et d’autres services de sécurité fournis dans le cloud.

.png)

Au-delà du SSE, les cas d’utilisation spécifiques courants des proxys inverses sont très divers :

Nombre de vos employés peuvent utiliser plusieurs appareils pour le travail, y compris leurs appareils personnels. Par ailleurs, de nombreux fournisseurs, partenaires et clients peuvent avoir besoin d’accéder à vos applications internes sur leurs propres appareils non gérés, ce qui représente un risque pour votre sécurité.

Vous pouvez installer des agents tels que des VPN pour gérer les appareils appartenant à votre organisation, mais les terminaux non gérés sont différents. Les tiers ne vous permettent pas d’installer d’agents sur leurs terminaux, et de nombreux employés ne souhaitent pas non plus d’agents sur leurs appareils personnels. En revanche, un proxy inverse offre une protection sans agent contre les fuites de données et les malwares provenant de tout appareil non géré qui accèdent à vos applications et ressources cloud.

Un proxy inverse peut appliquer des politiques de protection contre la perte de données pour empêcher les téléchargements accidentels ou intentionnels d’informations sensibles vers ou depuis des applications cloud autorisées. Étant donné qu’il opère inline et qu’il inspecte le trafic chiffré (en particulier un proxy inverse basé sur le cloud), il peut garantir que les données chargées ou téléchargées sont conformes à vos politiques.

Un fichier infecté dans un service cloud peut se propager aux applications et appareils connectés, en particulier aux appareils non gérés. En empêchant, sans agent, le chargement ou le téléchargement de fichiers infectés vers ou depuis des ressources cloud, un proxy inverse fournit une protection avancée contre les menaces contre les malwares et les ransomwares.

Par nature, les proxys inverses cachent également les serveurs et leurs adresses IP aux yeux des clients, ce qui protège les ressources Web contre les menaces telles que le déni de service distribué (attaques DDoS).

Les proxys inverses peuvent être utilisés pour traiter les demandes des clients qui pourraient autrement submerger un serveur unique en cas de forte demande, favorisant ainsi une excellente disponibilité et des temps de chargement plus courts, en réduisant la pression sur le serveur backend. Ils le font principalement de deux manières différentes :

Si un grand site Web ou un autre service Web utilise plusieurs serveurs d’origine, un proxy inverse peut répartir les demandes entre ceux-ci afin de garantir une charge uniforme sur les serveurs.

En gardant ces cas d’utilisation à l’esprit, les avantages de l’utilisation d’un proxy inverse se répartissent en trois domaines principaux :

Les proxys inverses offrent des avantages notables pour la sécurisation des appareils non gérés et des applications d’entreprise, mais ils présentent également des inconvénients notables, tels que :

De plus en plus d’entreprises se tournent désormais vers l’isolation du navigateur basée sur le cloud pour éviter les limitations et les risques de rupture des proxys inverses tout en permettant une utilisation sécurisée des appareils non gérés sans agent endpoint.

Lorsqu’un utilisateur accède à une application cloud gérée, Zscaler Cloud Browser Isolation virtualise la session et restitue le contenu dans un environnement isolé dans le cloud, envoyant la session à l’utilisateur sous forme de flux de pixels. L’expérience utilisateur est identique à l’expérience native de cette application cloud, si ce n’est que Cloud Browser Isolation empêche les appareils non gérés de télécharger, copier, coller ou imprimer les données sensibles présentes dans l’application.

CBI constitue donc le moyen idéal de favoriser la flexibilité et la productivité de votre base d’utilisateurs étendue tout en empêchant les fuites accidentelles, l’exfiltration malveillante et la prolifération de logiciels malveillants via des appareils non gérés.

Zscaler Browser Isolation™ offre une défense inégalée contre les fuites de données et les menaces basées sur le Web, optimisée par l’isolation Web Zero Trust la plus avancée du secteur.

Expérience utilisateur inégalée

Bénéficiez de connexions ultra-rapides aux applications et aux sites Web grâce à notre technologie unique de streaming de pixels et à notre architecture proxy directe vers le cloud. Les utilisateurs reçoivent un flux haute performance de pixels dans leur navigateur, garantissant ainsi la sécurité sans nuire à la productivité.

Protection cohérente pour les utilisateurs, où qu’ils se trouvent

Protégez n’importe quel utilisateur, sur n’importe quel appareil, où qu’il se trouve, grâce à une politique d’isolation Zero Trust qui s’étend du siège social aux sites mobiles ou distants, en passant par des fonctions et des départements très ciblés.

Moins de tracas de gestion

Déployez et gérez la solution en quelques secondes, à l’aide de Zscaler Client Connector ou d’une option sans agent pour acheminer le trafic via Zscaler Zero Trust Exchange™ avec l’intégration native de Cloud Browser Isolation.

Compatibilité universelle

Bénéficiez d’une couverture pour tous les principaux navigateurs Web en fonction des préférences des utilisateurs. La persistance des cookies pour les sessions isolées permet de conserver intacts les paramètres clés, les préférences et les informations de connexion des utilisateurs.

Pour en savoir plus, consultez la fiche technique de Zscaler Browser Isolation.

Si vous souhaitez vous intéresser à cette solution plus en détail, vous pouvez souscrire à un essai de 30 jours.

Qu’est-ce qu’un proxy direct ?

En savoir plusQu’est-ce qu’un proxy cloud ?

En savoir plusIsolation de navigateur cloud

Lire la fiche techniqueCe que vous devez savoir pour sécuriser les BYOD (appareils personnels utilisés à des fins professionnelles) et en finir avec les problématiques liées au proxy inverse

Lire le blogQu’est-ce qu’un Cloud Access Security Broker (CASB) ?

Lire l'articlePrincipaux cas d’utilisation du CASB

Consulter l'e-BookUn proxy cloud fonctionne comme un proxy inverse à bien des égards : les demandes des clients passent par le proxy cloud pour arriver à une adresse Internet, et les réponses (par exemple, l’autorisation d’accéder à une page web) repassent par le proxy pour arriver aux clients. Mais comme le proxy cloud réside dans le cloud, il n’est pas confiné au matériel du data center comme un proxy conventionnel basé sur une appliance.

En outre, un proxy cloud vous offre divers avantages dont une connaissance universelle des applications, une échelle mondiale, des économies potentielles considérables, une expérience utilisateur exceptionnelle, et bien plus encore.

Pour installer un proxy inverse, vous devez :

Le chaînage de proxy implique le transfert du trafic d’un serveur proxy à un autre. Cette méthode exploite vos serveurs proxy existants, sans nécessiter aucune modification supplémentaire du réseau.