Mener une transformation numérique sécurisée constitue, dans le meilleur des cas, un défi. Mais lorsque le vent de la conjoncture économique tourne, les leaders stratégiques de l’informatique sont confrontés à des obstacles toujours plus importants dans leur quête de rentabilité, conjuguée à la gestion d’un dispositif de sécurité solide. Les équipes informatiques sont continuellement contraintes de faire plus avec moins, les budgets étant réduits et les ressources supprimées.

Leurs architectures de sécurité traditionnelles, constituées de pare-feu et de VPN, ne font malheureusement qu’aggraver la situation. Examinons de plus près quatre défis de la sécurité du périmètre qui inhibent la capacité d’une entreprise à fournir une protection pérenne et à apporter une rentabilité optimale. Nous examinerons également les moyens de relever ces défis.

Défi n° 1 : coût et complexité

Au cours des 30 dernières années, les entreprises ont conçu des architectures de sécurité cloisonnées pour défendre le périmètre de leur réseau et tout ce qui se trouve en son sein. Ces modèles de sécurité du périmètre, qui s’appuient sur des pare-feu et des VPN, fonctionnaient bien lorsque les utilisateurs, les données et les applications se trouvaient sur site. Or, les utilisateurs travaillent désormais partout. Les applications et les données sont de plus en plus distribuées dans des data centers disparates, des clouds, des applications SaaS et sur Internet.

Cette situation élargit considérablement la surface d’attaque et dépasse largement les capacités des pare-feu, des réseaux privés virtuels et d’autres appliances de produits ponctuels. Tenter d’adapter de force ces architectures traditionnelles pour accompagner un personnel hybride implique d’importants investissements et des frais de gestion considérables. Cette approche n’apporte malheureusement qu’une solution temporaire et coûteuse, car les pare-feu et les VPN ne sont pas conçus pour répondre aux exigences d’évolutivité, de service et de sécurité de l’entreprise moderne.

Défi n° 2 : productivité

Ces approches, basées sur le périmètre et sur le réseau censées protéger une base d’utilisateurs qui travaille de plus en plus en dehors du réseau de l’entreprise, ont un impact négatif sur la productivité et la collaboration. Pensez aux outils SaaS comme Microsoft 365 et ServiceNow, ou aux outils de collaboration comme Zoom et Teams. Pour sécuriser ce trafic, les architectures traditionnelles recourent aux VPN et aux MPLS pour effectuer le backhauling du trafic vers un data center et l’acheminer à travers une pile de sécurité centralisée avant de l’envoyer à sa destination, puis le réacheminer par le même chemin pour le renvoyer à l’utilisateur final.

Cette approche introduit des demandes de bande passante et des dépenses en maintenance inutiles, et crée un point de congestion qui augmente la latence et interrompt brutalement la productivité. Les utilisateurs s’en trouvent frustrés et recherchent des moyens de contourner le système.

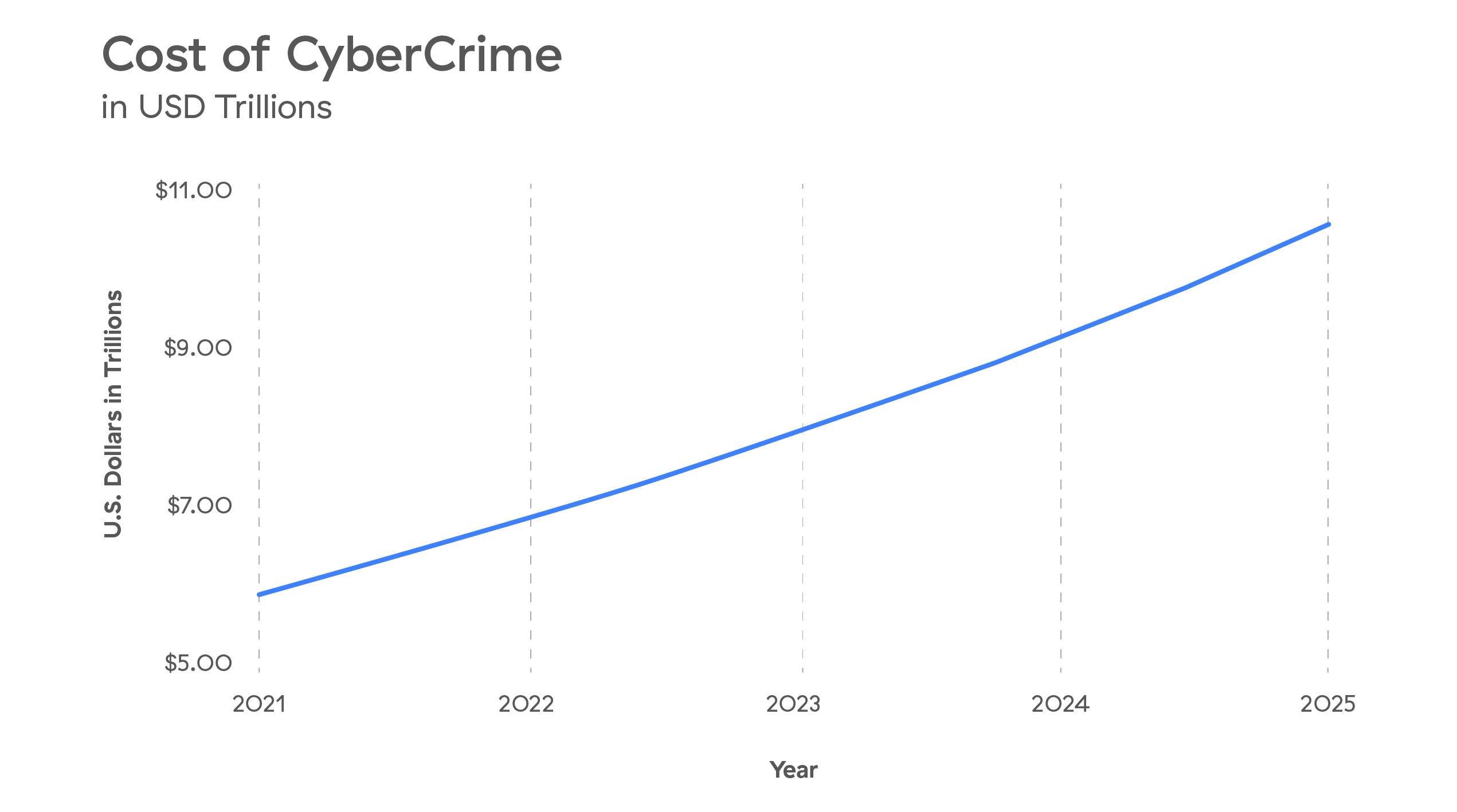

Défi n° 3 : coûts croissants de la cybercriminalité

Comme si les deux premiers défis ne suffisaient pas, les entreprises sont confrontées à un nombre sans précédent de cybermenaces et, par conséquent, à une augmentation rapide du coût lié à la cybercriminalité. En 2021, les préjudices causés par la cybercriminalité dans le monde ont atteint 6 trillions de dollars, et ils devraient augmenter de 15 % par an pour atteindre 10,5 trillions de dollars d’ici 2025.

Les coûts liés à une cyberattaque, aux mesures prises pour y répondre et à l’atténuation de ses effets affectent l’entreprise par des perturbations opérationnelles et des interruptions de service, des pertes directes liées à la remédiation, des atteintes à l’image de marque et des pertes de chiffre d’affaires. Malheureusement, les architectures de périmètre ne peuvent assurer une protection adéquate contre les cybermenaces modernes.

Défi n° 4 : valorisation des fusions et acquisitions retardée

Les fusions et acquisitions représentent des opportunités extraordinaires pour les entreprises, mais, selon la Harvard Business Review, 70 % des transactions de fusion et d’acquisition ne concrétisent jamais la valeur escomptée. Pourquoi ? L’intégration des réseaux traditionnels, de l’infrastructure de sécurité cloisonnée, des ressources et des applications dans les deux entités combinées, sans parler de l’accès des employés aux actifs appropriés, représentent un processus extrêmement compliqué, techniquement exigeant et de longue haleine. En conséquence, le processus de fusion et d’acquisition est souvent grevé de coûts imprévus et de contretemps qui empêchent d’entamer les activités de création de valeur proprement dites.

Surmonter les défis

Ces défis peuvent sembler à première vue insurmontables aux yeux des responsables informatiques chargés de protéger l’entreprise contre les menaces tout en créant de la valeur dans un climat économique morose. Cependant, il est tout à fait possible de les surmonter avec une architecture Zero Trust. Zero Trust Exchange de Zscaler propose une approche moderne et unifiée de la sécurisation des environnements de travail hybrides cloud-first modernes.

La plateforme réduit les coûts et la complexité tout en minimisant le risque de cyberattaques et de violations, de sorte qu’une entreprise peut résister et même prospérer dans une conjoncture économique difficile. Pour examiner ces défis en détail et découvrir comment une véritable architecture Zero Trust peut vous aider à les surmonter, nous vous invitons à lire notre livre blanc, « La plateforme Zero Trust par excellence : Garantir une sécurité inégalée et une rentabilité optimale avec Zscaler Zero Trust Exchange ».