/ Qu’est-ce que le ZTNA universel ?

Qu’est-ce que le ZTNA universel ?

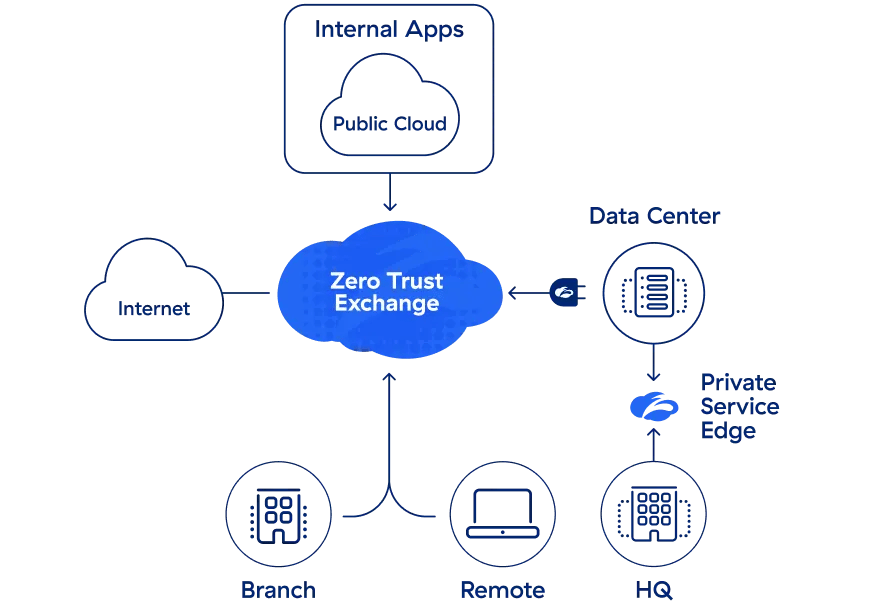

L’accès réseau universel Zero Trust (UZTNA) consiste à utiliser le ZTNA pour les utilisateurs sur site et distant, sans faire de distinction quant à l’emplacement de l’utilisateur. Avec le ZTNA universel, les utilisateurs bénéficient d’un accès sécurisé basé sur le principe du moindre privilège, qu’ils travaillent au bureau, à la maison ou en déplacement. Une solution UZTNA peut servir de canal pour la transformation digitale, offrant aux entreprises le meilleur cadre possible pour les initiatives Zero Trust.

Principales raisons d’envisager le ZTNA universel

Aujourd’hui plus que jamais, les entreprises découvrent les avantages que peut leur procurer un modèle ZTNA universel. Voici quelques-unes des principales raisons pour lesquelles les entreprises franchissent le pas :

- Pas besoin d’appliances traditionnelles : UZTNA permet aux organisations d’abandonner les appliances d’accès à distance traditionnelles, telles que les VPN, et de tirer parti d’une solution de contrôle d’accès 100 % logicielle.

- Expériences utilisateur homogènes : avec UZTNA, le trafic utilisateur n’est pas soumis au backhauling via le data center. Au lieu de cela, les utilisateurs bénéficient d’un accès rapide et direct à l’application souhaitée.

- Sécurité cohérente : UZTNA garantit que les mêmes politiques de sécurité Zero Trust sont appliquées aux employés, qu’ils travaillent au bureau ou à l’extérieur.

- Évolutivité sans peine : un service cloud UZTNA facilite la mise à l’échelle de la capacité. Il suffit à une entreprise d’acquérir des licences supplémentaires.

- Déploiement rapide : contrairement à d’autres solutions dont le déploiement peut prendre des semaines, voire des mois, UZTNA peut être déployé de n’importe où, en quelques jours.

ZTNA comparé au ZTNA universel

Dans le langage informatique et de sécurité actuel, de nombreux fournisseurs prétendent proposer un « accès réseau Zero Trust », qui se révèle en fin de compte être un déploiement de sécurité réseau rigide sur site avec une microsegmentation réseau traditionnelle. Bien que cette technologie puisse être en mesure de protéger les utilisateurs au bureau sur la base d’une poignée de contrôles d’accès réseau Zero Trust faiblement intégrés, une solution ZTNA universelle appropriée s’apparente davantage à une structure de sécurité, offrant une sécurité Zero Trust à tous les utilisateurs, où qu’ils travaillent.

En effet, une solution ZTNA universelle est née dans le cloud, généralement construite sur un cadre Secure Access Service Edge (SASE) ou Security Service Edge (SSE). Avec le ZTNA universel, les utilisateurs bénéficient d’un accès basé sur le principe du moindre privilège partout où ils travaillent ; que ce soit au bureau, à domicile, dans un café ou en tout lieu disposant d’une connexion Internet.

Une connectivité sécurisée aux réseaux, aux SaaS et aux applications depuis n’importe quel emplacement n’est tout simplement pas réalisable avec un cadre sur site non universel. De plus, si une solution prétend offrir une sécurité Zero Trust via des appliances sur site telles que des pare-feu, il ne s’agit pas vraiment d’une solution Zero Trust, et certainement pas d’une solution ZTNA universelle. En effet, bon nombre de ces technologies traditionnelles accordent l’accès uniquement sur la base de l’authentification plutôt qu’en fonction du contexte, de la posture de l’appareil et/ou de l’emplacement.

Qui plus est, bon nombre de ces technologies utilisent une architecture passthrough, qui autorise le trafic à entrer dans le réseau avant son inspection, ce qui va intrinsèquement à l’encontre des principes de Zero Trust. Le ZTNA universel accorde un accès sécurisé au réseau, au SaaS et aux applications, quel que soit l’endroit où les utilisateurs travaillent sans accorder de confiance implicite, et cette capacité unique provient d’une architecture ZTNA qui est cloud native.

ZTNA universel comparé au VPN

Parmi les solutions de sécurité traditionnelles les plus populaires utilisées aujourd’hui, les VPN sont censés simplifier la gestion des accès en permettant aux utilisateurs finaux d’accéder en toute sécurité à un réseau, et donc aux ressources de l’entreprise, via un tunnel désigné, généralement avec une authentification unique (SSO).

Pendant de nombreuses années, les VPN se sont révélés efficaces pour les employés qui devaient travailler à distance pendant un jour ou deux. Cependant, alors que de plus en plus de personnes ont adopté le télétravail à long terme, le manque d’évolutivité, ainsi que les coûts élevés et les exigences de maintenance ont rendu les VPN inefficaces. De plus, l’adoption rapide du cloud public a non seulement compliqué l’application des politiques de sécurité à ce nouvel éventail de télétravailleurs, mais a également impacté l’expérience utilisateur.

Toutefois, le principal problème des VPN est la surface d’attaque qu’ils créent. Tout utilisateur ou entité disposant des bonnes informations d’identification SSO peut se connecter à un VPN et se déplacer latéralement sur le réseau, ce qui lui donne accès à l’ensemble du réseau, aux terminaux et aux données que le VPN était censé protéger.

Le ZTNA universel sécurise l’accès des utilisateurs en l’accordant selon le principe du moindre privilège. Plutôt que d’accorder la confiance sur la base d’informations d’identification correctes, le Zero Trust ne permet l’authentification que si le contexte est correct, c’est-à-dire si l’utilisateur, l’identité, l’appareil et l’emplacement concordent tous.

En outre, le ZTNA universel fournit un accès granulaire plutôt qu’un accès au réseau. Les utilisateurs sont connectés directement et en toute sécurité aux applications et aux données dont ils ont besoin, supprimant tout déplacement latéral d’utilisateurs malveillants. De plus, les connexions des utilisateurs étant directes, les conditions d’utilisation sont grandement améliorées en utilisant un cadre UZTNA.

ZTNA universel : mise en œuvre des principes Zero Trust

Le ZTNA universel ne se résume pas à l’identité de l’utilisateur, la segmentation ou l’accès sécurisé. Il s’agit d’une stratégie sur laquelle est fondé un écosystème de cybersécurité et qui repose sur trois principes fondamentaux :

- Interrompre toute connexion : les technologies, telles que les pare-feu, utilisent une approche « passthrough » qui inspecte les fichiers au fur et à mesure qu’ils sont transmis. Si un fichier malveillant est détecté, les alertes arrivent souvent trop tard. Une solution UZTNA efficace met fin à chaque connexion pour permettre à une architecture proxy inline d’inspecter tout le trafic, y compris le trafic chiffré, en temps réel et avant qu’il n’atteigne sa destination, afin de prévenir les ransomwares, les malwares, et autres.

- Protéger les données à l’aide de politiques contextuelles granulaires : les politiques Zero Trust vérifient les demandes et les droits d’accès en fonction du contexte, notamment l’identité de l’utilisateur, l’appareil, l’emplacement, le type de contenu et l’application demandée. Les politiques sont adaptatives, de sorte que les privilèges d’accès des utilisateurs sont continuellement réévalués à mesure que le contexte change.

- Réduire les risques en éliminant la surface d’attaque : avec UZTNA, les utilisateurs se connectent directement aux applications et aux ressources dont ils ont besoin, jamais aux réseaux. Les connexions directes d’utilisateur à application et d’application à application éliminent le risque de déplacement latéral et empêchent les appareils compromis d’infecter d’autres ressources. De plus, les utilisateurs et les applications sont invisibles sur Internet ; ils ne peuvent donc pas être découverts ni attaqués.

ZTNA universel avec Zscaler

Nous sommes fiers de proposer Zscaler Private Access™, la plateforme ZTNA la plus déployée au monde, construite sur l’architecture unique Zscaler Zero Trust (ZTA). La solution ZPA basée sur le cloud applique les principes du moindre privilège pour offrir aux utilisateurs des connexions directes et sécurisées aux applications privées tout en éliminant les accès non autorisés et les déplacements latéraux. En tant que service cloud natif, ZPA peut être déployé en quelques heures pour remplacer les VPN et outils d’accès à distance traditionnels par une plateforme Zero Trust globale.

Zscaler Private Access offre les avantages suivants :

- Sécurité sans égal, au-delà des VPN et des pare-feu traditionnels : les utilisateurs se connectent directement aux applications, et non au réseau, ce qui minimise la surface d’attaque et élimine les déplacements latéraux.

- Fin de la compromission des applications privées : une protection des applications unique en son genre, avec inspection du trafic et prévention des menaces inline, tromperie intégrée et isolation des menaces, minimise le risque de compromission des utilisateurs.

- Productivité supérieure pour le personnel hybride moderne : l’accès sécurisé ultra-rapide aux applications privées s’étend de manière homogène aux utilisateurs distants, au siège, aux sites distants et aux partenaires tiers.

- Solution ZTNA unifiée et universelle pour les utilisateurs, les charges de travail et les appareils : les employés et les partenaires peuvent se connecter en toute sécurité à des applications privées, à des services et à des dispositifs OT/IoT via la plateforme ZTNA la plus complète.